มัลแวร์ SharkBot ได้แทรกซึมเข้าไปอยู่ใน Google Play Store โดยปลอมตัวเป็นโปรแกรมป้องกันไวรัส

แม้ว่าตัวแอปยังไม่เป็นที่นิยม หรือถูกดาวน์โหลดไปมากนัก แต่การที่ตัวแอปยังสามารถอยู่บน Play Store ได้ แสดงให้เห็นว่าผู้เผยแพร่มัลแวร์ยังคงสามารถหลบเลี่ยงการตรวจจับของ Google ได้เป็นอย่างดีจนถึงปัจจุบัน

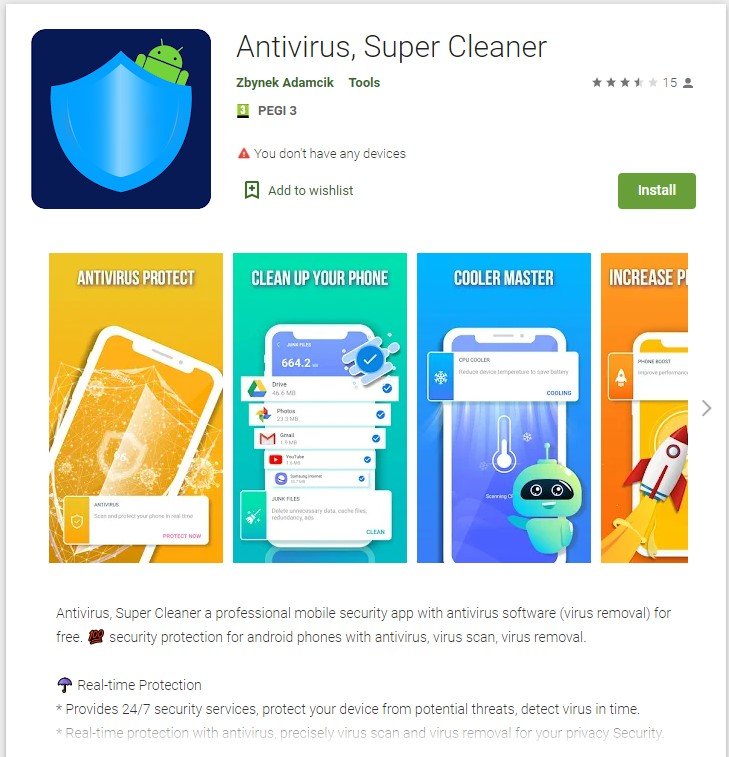

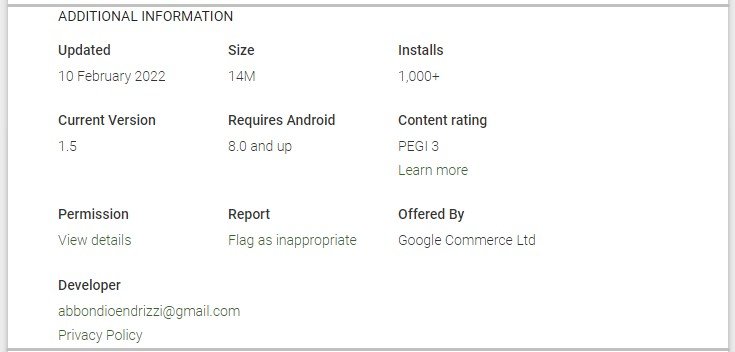

แอพพลิเคชั่นบน Android ที่จริง ๆ แล้วคือ SharkBot

รายละเอียดผู้เผยแพร่บน Play Store

SharkBot สามารถทำอะไรได้บ้าง?

มัลแวร์ดังกล่าวถูกค้นพบครั้งแรกโดย Cleafy ในเดือนตุลาคม 2564 โดยฟีเจอร์ที่สำคัญที่สุด ที่ทำให้แตกต่างจาก Banking Trojan อื่น ๆ คือการโอนเงินผ่านระบบโอนอัตโนมัติ (ATS) บนอุปกรณ์ที่ถูกควบคุม

4 ฟังก์ชันหลักในเวอร์ชันล่าสุดของ SharkBot คือ:

- Injections (overlay attack): SharkBot สามารถขโมยข้อมูลส่วนตัวของผู้ใช้ โดยจะแสดงหน้าเว็บไซต์เข้าสู่ระบบปลอม (ฟิชชิ่ง) ทันทีที่พบการเปิดแอปธนาคาร

- Keylogging : Sharkbot สามารถขโมยข้อมูลส่วนตัวของผู้ใช้ โดยการบันทึกพฤติกรรมต่าง ๆ ที่เกิดขึ้นบนอุปกรณ์ (ที่เกี่ยวข้องกับการเปลี่ยนแปลงฟิลด์ข้อความ และการคลิกปุ่มต่าง ๆ) และส่งบันทึกเหล่านี้กลับไปยัง c&c server

- SMS intercept : Sharkbot สามารถดักรับ/ซ่อนข้อความ SMS ที่ถูกส่งเข้ามาที่อุปกรณ์ได้

- Remote control/ATS : Sharkbot มีความสามารถในการ Remote เข้าควบคุมอุปกรณ์จากระยะไกลได้อย่างเต็มรูปบน Android

ในการดำเนินการข้างต้น SharkBot สามารถข้ามการตรวจสอบ Permission บน Android และสามารถเพิ่มการเข้าถึง Permission ต่างๆได้ตามต้องการอีกด้วย ด้วยวิธีนี้ SharkBot จึงสามารถรู้ได้เมื่อผู้ใช้เปิดแอปธนาคาร และขโมยข้อมูลประจำตัวของผู้ใช้ได้

มัลแวร์ยังสามารถรับคำสั่งจากเซิร์ฟเวอร์ C2 เพื่อดำเนินการต่างๆ เช่น:

- ส่ง SMS ไปที่หมายเลขที่ต้องการ

- เปลี่ยนตัวจัดการ SMS

- ดาวน์โหลดไฟล์จาก URL ที่ระบุ

- รับไฟล์ updated configuration

- ถอนการติดตั้งแอพพลิเคชันจากอุปกรณ์

- ปิดใช้งานการเพิ่มประสิทธิภาพแบตเตอรี่

- แสดงเพจฟิชชิ่ง

- เปิดใช้งานหรือหยุด ATS

- ปิดบางแอปพลิเคชัน (เช่นโปรแกรม Antivirus) เมื่อผู้ใช้พยายามเปิด

ที่มา : bleepingcomputer

You must be logged in to post a comment.