Microsoft กำลังจะเปิดใช้งาน "Attack Surface Reduction" บน Microsoft Defender เป็นค่าเริ่มต้น เพื่อความปลอดภัยจากการโจมตีของแฮกเกอร์เพื่อขโมยข้อมูลของ Windows จาก LSASS Process

เมื่อผู้โจมตีสามารถเข้าถึงเครือข่ายได้ มักจะพยายามโจมตีไปยังอุปกรณ์อื่น ๆ ในระบบต่อโดยใช้ Credential ที่หามาได้ หรือใช้ประโยชน์จากช่องโหว่อื่น ๆ

วิธีการปกติที่มักถูกใช้ในการขโมย Credential บน Windows คือหลังจากได้สิทธิ์ผู้ดูแลระบบในอุปกรณ์ที่ทำการโจมตีได้สำเร็จ ผู้โจมตีจะทำการ dump เอาข้อมูลบน memory ของ Process LSASS (Local Security Authority Server Service) ที่ทำงานอยู่บน Windows

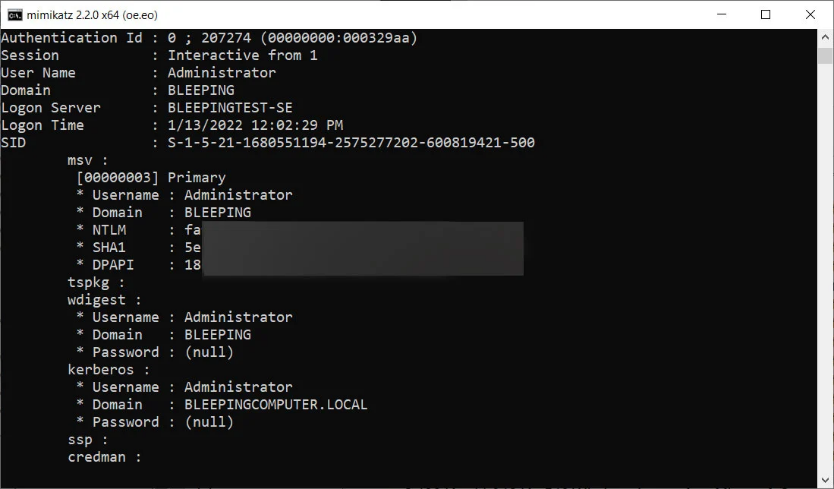

ข้อมูลที่ได้มาจะประกอบไปด้วย NTLM hashes ของ Windows Credentials ของผู้ใช้ที่ลงชื่อเข้าใช้คอมพิวเตอร์ที่สามารถนำไปใช้ในการโจมตีแบบ Pass-the-Hash เพื่อลงชื่อเข้าใช้อุปกรณ์อื่น

วิธีการโจมตีโดยใช้โปรแกรมยอดนิยมอย่าง Mimikatz เพื่อ deump ข้อมูล NTLM Hasher จาก LSASS

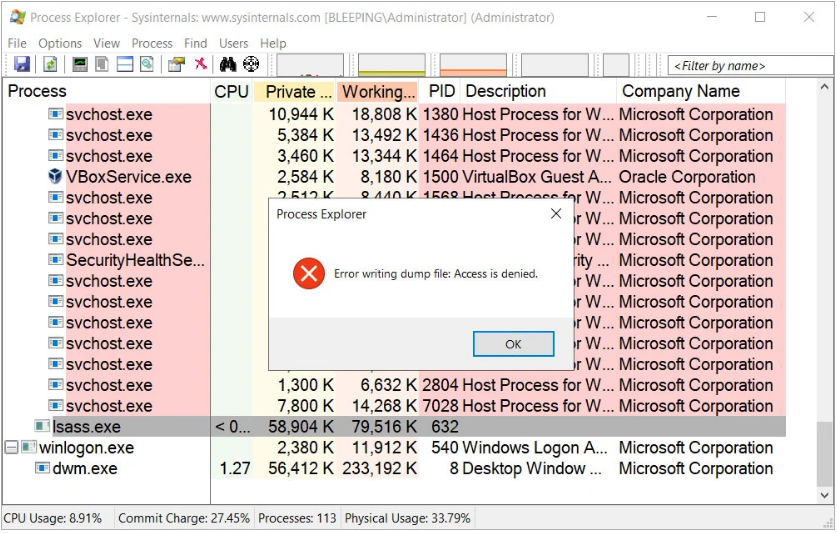

แม้ว่า Microsoft Defender จะบล็อกโปรแกรมต่างๆ เช่น Mimikatz อยู่แล้ว แต่ LSASS memory dump ยังคงสามารถส่งต่อไปยังคอมพิวเตอร์เครื่องอื่นเพื่อ dump credentials ออกมาได้อยู่ดีโดยไม่ถูกบล็อก

เพื่อป้องกันไม่ให้ผู้โจมตีใช้ LSASS memory dump ในการโจมตี ทาง Microsoft จึงได้อัปเดต security features เพื่อป้องกันการเข้าถึง LSASS Process

หนึ่งใน security features ที่ถูกนำมาใช้คือ Credential Guard เป็นการแยก LSASS Process ใน virtualized container ที่ป้องกันไม่ให้ Process อื่นสามารถเข้าถึงได้

อย่างไรก็ตาม ฟีเจอร์นี้อาจทำให้เกิดปัญหากับไดรเวอร์ หรือแอพพลิเคชัน ทำให้บางองค์กรอาจจะไม่ยอมเปิดใช้งาน

เพื่อเป็นการแก้ปัญหาในการขโมยข้อมูลของ Windows โดยไม่ก่อให้เกิดปัญหาที่ระบบ Credential Guard เร็วๆนี้ Microsoft จะเปิดใช้ Attack Surface Reduction (ASR) rules บน Microsoft Defender เป็นค่าเริ่มต้น

'rules จะทำการบล็อกการขโมย Credentials จาก Windows local security authority subsystem' จะป้องกัน Process ต่างๆ ไม่ให้เปิด LSASS Process และสามารถ dump memory ออกไปได้ แม้ว่าจะมีสิทธิ์ในระดับผู้ดูแลระบบก็ตาม

การเปลี่ยนแปลงนี้ถูกคิดค้นโดยนักวิจัยด้านความปลอดภัย Kostas ซึ่งเป็นผู้อัปเดต ASR rules documentation ของ Microsoft

"ค่าเริ่มต้นสำหรับ Attack Surface Reduction (ASR) จะบล็อกการขโมย Credentials จาก Windows local security authority (lsass.exe)” โดยจะเปลี่ยนจากไม่ได้กำหนดค่า (Not Configured) เป็นกำหนดค่า (Configured) และค่าเริ่มต้นจะถูกตั้งค่าให้เป็นบล็อก ส่วน ASR อื่นๆ ทั้งหมดจะยังคงอยู่ในค่าเริ่มต้นเดิม" Microsoft อธิบาย "ซึ่งผู้ใช้งานสามารถเปลี่ยนการตั้งค่าเป็นโหมดแจ้งเตือน หรือโหมดปิดการใช้งานได้เอง"

เนื่องจาก Attack Surface Reduction มักจะทำให้เกิดผล false positives และ noise จำนวนมากใน Event Logs ซึ่งก่อนหน้านี้ Microsoft ไม่ได้เปิดใช้งาน security feature นีั้ตั้งแต่ต้น

อย่างไรก็ตามเมื่อเร็วๆ นี้ Microsoft ได้เลือกที่จะคำนึงถึงความปลอดภัยมากกว่าความสะดวกสบายในการใช้งาน ด้วยการลบคุณสมบัติทั่วไปบางอย่างที่ถูกใช้โดยผู้ดูแลระบบ และผู้ใช้ Windows ที่ทำให้เพิ่ม attack surfaces มากขึ้น

ตัวอย่างเช่น Microsoft เพิ่งประกาศว่าจะบล็อกมาโคร VBA ในเอกสาร Office ที่ดาวน์โหลดจากการเปิดใช้งานภายในแอปพลิเคชัน Office ในเดือนเมษายน ซึ่งถือเป็นการกำจัดวิธีการกระจายมัลแวร์ที่เป็นที่นิยม และสัปดาห์นี้ Microsoft ได้ยกเลิกใช้งานเครื่องมือ WMIC ที่ผู้โจมตีมักใช้ในการติดตั้งมัลแวร์ และเรียกใช้คำสั่งต่างๆ

แม้ว่าการเปิดใช้งาน ASR โดยค่าเริ่มต้นจะทำให้การขโมยข้อมูล Credentials ของ Windows ทำได้ยากขึ้น แต่เนื่องจาก Attack Surface Reduction แบบเต็มรูปแบบ รองรับเฉพาะ Windows ที่ใช้ Microsoft Defender เป็นโปรแกรมป้องกันไวรัสหลักเท่านั้น อย่างไรก็ตาม การทดสอบของ BleepingComputer แสดงให้เห็นว่า LSASS ASR ใช้งานได้กับไคลเอนต์ Windows 10 และ Windows 11 Pro เช่นกัน แต่หากเมื่อติดตั้งโซลูชันป้องกันไวรัสอื่นแล้ว ASR จะถูกปิดใช้งานบนอุปกรณ์ทันที

นอกจากนี้ นักวิจัยด้านความปลอดภัยได้ค้นพบช่องโหว่ของ Microsoft Defender exclusion paths ที่ทำให้ผู้โจมตีสามารถเรียกใช้เครื่องมือจาก Directories เหล่านั้นเพื่อหลบเลี่ยงการตรวจจับจาก ASR และสามารถ Dump LSASS Process ได้อยู่

ที่มา : bleepingcomputer

You must be logged in to post a comment.