Cerber Ransomware กลับมาแล้ว และมีการกำหนดเป้าหมายการโจมตีไปที่เซิร์ฟเวอร์ Atlassian Confluence และ GitLab โดยใช้ช่องโหว่ Remote code execution

เมื่อ Ransomware เริ่มเพิ่มขึ้นอย่างรวดเร็วตั้งแต่ปี 2559 ซึ่งการเรียกค่าไถ่ของกลุ่ม Cerber ถือเป็นหนึ่งในกลุ่มที่มีการแพร่ระบาดมากที่สุดในขณะนั้น และหลังจากนั้นการแพร่ระบาดก็ค่อยๆ ลดลงจนกระทั่งหายไปในปลายปี 2019 และเมื่อเดือนที่แล้ว Cerber ransomware ได้เริ่มกลับมาแพร่ระบาดไปยังเหยื่อทั่วโลกด้วยตัวเข้ารหัสทั้งระบบปฏิบัติการ Windows และ Linux

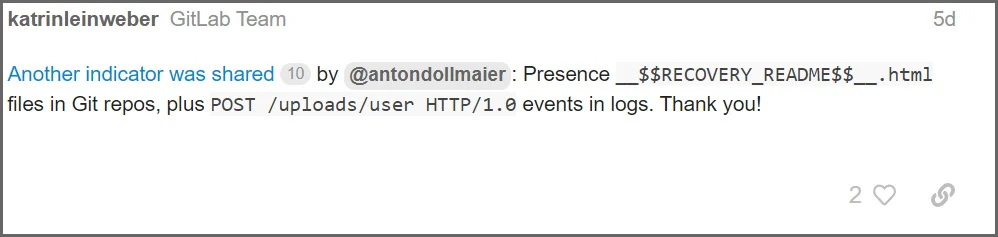

Cerber เวอร์ชันใหม่มีการสร้าง Ransom notes ชื่อว่า _$$RECOVERY_README$$_.html และนามสกุล .locked เข้ากับไฟล์ที่เข้ารหัส

Emsisoft CTO และผู้เชี่ยวชาญด้านแรนซัมแวร์ ได้ตรวจสอบ Cerber เวอร์ชันใหม่ และกล่าวว่าดูแล้วไม่ตรงกับตัว Cerber เวอร์ชันเก่า โดยเฉพาะเวอร์ชันใหม่นี้ใช้ Crypto+++ library ในขณะที่เวอร์ชันเก่าใช้ Windows CryptoAPI libraries.

การกำหนดเป้าหมายการโจมตีไปที่เซิร์ฟเวอร์ Confluence และ GitLab

นักวิจัยด้านความปลอดภัย BoanBird ได้แชร์ตัวอย่างแรนซัมแวร์ Cerber ตัวใหม่กับ BleepingComputer ซึ่งแสดงให้เห็นว่าสายพันธุ์ใหม่นี้มุ่งเป้าไปที่โฟลเดอร์ Atlassian Confluence ดังที่ระบุไว้ด้านล่าง

- C:\Program Files\Atlassian\Application Data

- C:\Program Files\Atlassian\Application Data\Confluence

- C:\Program Files\Atlassian\Application Data\Confluence\backups

ผู้ดูแลระบบเปิดเผยว่า Cerber ใช้ประโยชน์จากช่องโหว่ที่เปิดเผยล่าสุดในส่วนประกอบ ExifTool ของ GitLab ดังรูป

ช่องโหว่เหล่านี้ได้ถูกกำหนดหมายเลขช่องโหว่เป็น CVE-2021-26084 (Confluence) และ CVE-2021-22205 (GitLab) โดยช่องโหว่นี้สามารถสั่งรันโค้ดที่เป็นอันตรายได้จากระยะไกลโดยไม่ต้องตรวจสอบสิทธิ์ นอกจากนี้ช่องโหว่ทั้งสองยังมี proof-of-concept (PoC) ปล่อยออกสู่สาธารณะเรียบร้อยแล้ว ทำให้ผู้โจมตีสามารถเจาะเซิร์ฟเวอร์ได้อย่างง่ายดาย

ในขณะนี้วิธีที่ดีที่สุดในการป้องกัน Cerber คือการอัปเดตความปลอดภัยของ Atlassian Confluence และ GitLab โดยสามารถตรวจสอบข้อมูลเพิ่มเติมได้ที่

- CVE-2021-26084 jira.atlassian.com

- CVE-2021-22205 github.com

ที่มา: bleepingcomputer

You must be logged in to post a comment.