Microsoft ออกอัพเดทแก้ไขช่องโหว่ Windows PrintNightmare ที่เหลืออยู่ก่อนหน้านี้

Microsoft ได้เผยแพร่การอัปเดตความปลอดภัยเพื่อแก้ไขช่องโหว่ Zero-day ล่าสุดที่เหลืออยู่ของ PrintNightmare ซึ่งอนุญาตให้ผู้โจมตีได้รับสิทธิ์ในระดับผู้ดูแลระบบบน Windows เรียบร้อยแล้ว

ในเดือนมิถุนายน ช่องโหว่ zero-day ของ Windows print spooler ที่ชื่อว่า PrintNightmare (CVE-2021-34527) ถูกเปิดเผยออกมาโดยไม่ได้ตั้งใจ ช่องโหว่เกิดจาก Windows Point and Print ซึ่งทำให้ผู้โจมตีสามารถสั่งรันโค้ดที่เป็นอันตรายจากระยะไกล (remote code execution) และได้รับสิทธิ์ SYSTEM บนระบบอีกด้วย

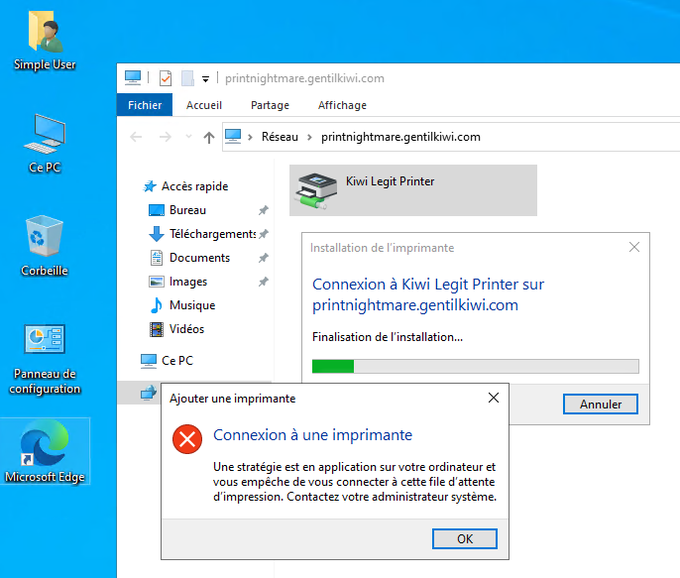

แม้ว่า Microsoft จะออกอัปเดตความปลอดภัยสองรายการเพื่อแก้ไขช่องโหว่ต่างๆ ของ PrintNightmare ไปแล้วก่อนหน้านี้ แต่นักวิจัยด้านความปลอดภัย Benjamin Delpy ยังพบว่าการโจมตีในลักษณะที่ได้รับสิทธิ์ SYSTEM บนระบบยังสามารถทำได้ผ่านทาง Remote print server

การทดสอบช่องโหว่ของ Delpy ใช้วิธีการสั่ง CopyFiles directive ทำการคัดลอก และเรียกใช้ DLL ที่เป็นอันตราย บนเครื่องที่ผู้ใช้ติดตั้ง Remote printer เมื่อการโจมตีด้วยการรัน DLL ที่เป็นอันตรายได้สำเร็จ จะสามารถเปิด Command Prompt ขึ้นมาได้โดยอัตโนมัติ ซึ่งคำสั่งทั้งหมดจะถูกดำเนินการด้วยสิทธิ์ SYSTEM privileges ทันที

แย่ไปกว่านั้น กลุ่ม Ransomware ที่ชื่อว่า Vice Society, Magniber และ Conti ได้เริ่มใช้วิธีการนี้ในการยกระดับสิทธิ์ของ User เมื่อเข้าควบคุมเครื่องเหยื่อได้แล้ว

ช่องโหว่ PrintNightmare ที่ยังเหลืออยู่นี้ได้หมายเลข CVE-2021-36958 และถือว่า Victor Mata จาก Fusion X, Accenture Security เป็นผู้ค้นพบ เนื่องจากเป็นผู้รายงานช่องโหว่นี้ให้กับ Microsoft เป็นครั้งแรกในช่วงเดือนธันวาคมปี 2020

Security update ล่าสุดแก้ไขช่องโหว่ของ PrintNightmare ครบหมดแล้ว

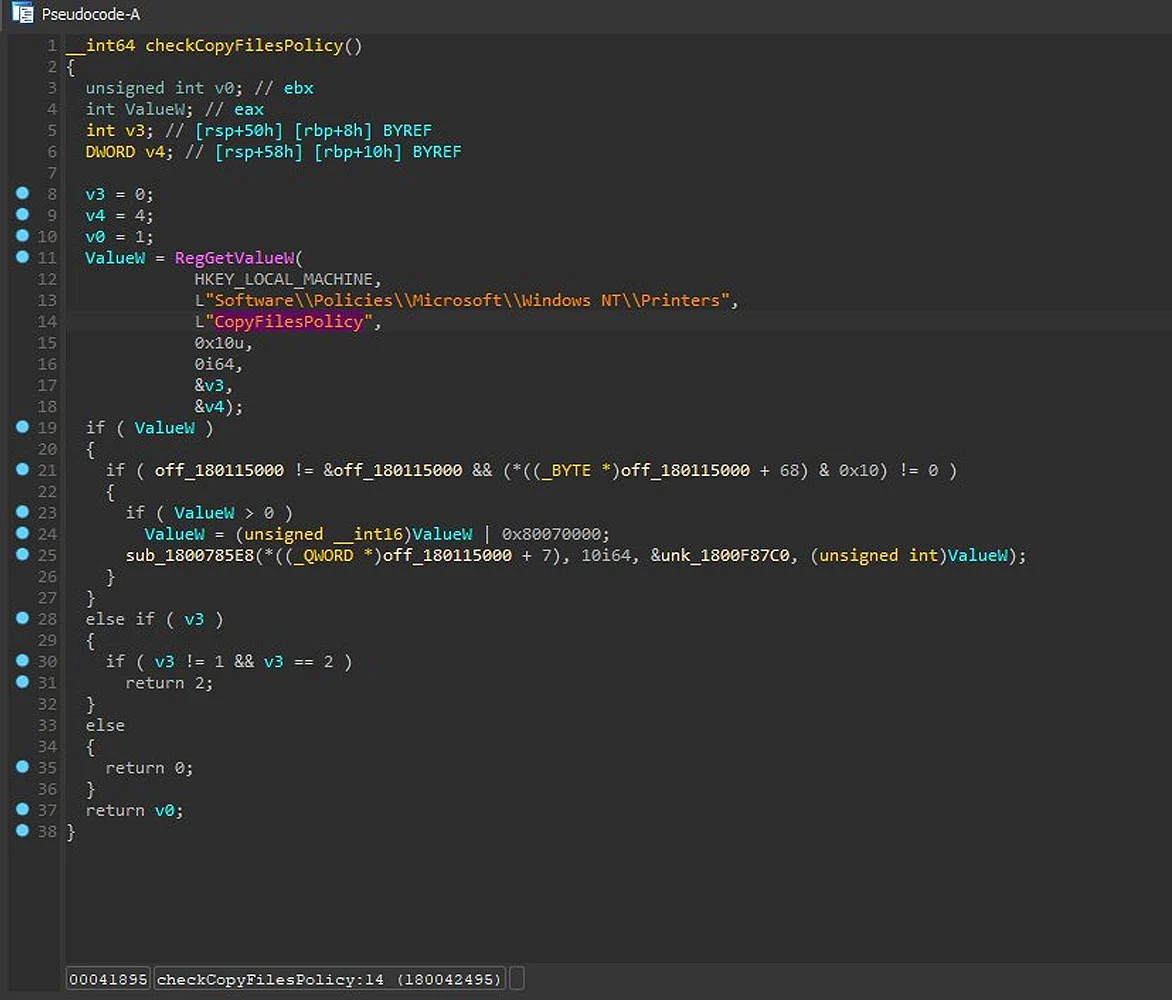

ในการอัปเดต Patch Tuesday เดือนกันยายน 2021 Microsoft ได้ออกอัปเดตความปลอดภัยสำหรับช่องโหว่ CVE-2021-36958 ซึ่งแก้ไขช่องโหว่ PrintNightmare ที่เหลืออยู่ Delpy ผู้ทดสอบช่องโหว่ยืนยันกับ BleepingComputer ว่าช่องโหว่นี้ได้รับการแก้ไขแล้ว นอกเหนือจากการแก้ไขช่องโหว่แล้ว Benjamin Delpy ยังบอกกับ BleepingComputer ว่า Microsoft ได้ปิดใช้งานคุณลักษณะ CopyFiles โดยค่าเริ่มต้น และเพิ่ม Group policy ซึ่งช่วยให้ผู้ดูแลระบบสามารถเปิดใช้งานได้อีกครั้ง นโยบายนี้สามารถกำหนดค่าได้ใน Windows Registry ภายใต้คีย์ HKLM\Software\Policies\Microsoft\Windows NT\Printers และโดยการเพิ่มค่าชื่อ CopyFilesPolicy เมื่อตั้งค่าเป็น '1' ระบบจะเปิดใช้งาน CopyFiles อีกครั้ง ซึ่งแม้จะเปิดใช้งานแล้ว Benjamin Delpy บอก BleepingComputer ว่า Microsoft จะอนุญาตให้ใช้เฉพาะไฟล์ C:\Windows\System32\mscms.dll ของ Microsoft ลักษณะนี้เท่านั้น

คำแนะนำ

ปัจจุบันมีการอัปเดตแพทซ์อย่างเป็นทางการจากทาง Microsoft แล้ว ควรรีบอัปเดตแพทซ์ดังกล่าวให้เร็วที่สุด ปิดใช้งาน Print Spooler บนคอมพิวเตอร์ที่มีช่องโหว่ แต่อาจจะมีผลกระทบกับการใช้งาน Printer ได้ หากจำเป็นต้องใช้งาน Print Spooler ขอแนะนําให้ทำการจํากัดการเข้าถึงเครือข่ายไปยังเซิร์ฟเวอร์เหล่านั้นอย่างเคร่งครัดที่สุดอาจจะทำให้เกิดความไม่สะดวกชั่วคราว หลังจากอัปเดตแพทซ์นี้แล้ว ก็ควรปิดการใช้งาน Print Spooler เช่นกัน เพื่อป้องกันการโจมตีอื่น

เนื่องจากการเปลี่ยนแปลงนี้จะส่งผลต่อการทำงานเริ่มต้นของ Windows จึงยังไม่มีความชัดเจนว่าจะเกิดปัญหาอะไรขึ้นหรือไม่เมื่อมีการสั่งการ Print ใน Windows และ Microsoft ยังไม่ได้เผยแพร่ข้อมูลใดๆ เกี่ยวกับ Group policy ที่มีการเพิ่มเข้ามาใหม่ ที่ยังไม่สามารถแก้ไขได้ผ่านทาง Group Policy Editor นอกเหนือจากช่องโหว่ PrintNightmare แล้ว การอัปเดตในปัจจุบันยังแก้ไขช่องโหว่Zero-day ของ Windows MSHTML ที่ใช้ประโยชน์จากช่องโหว่อีกด้วย เนื่องจากช่องโหว่ทั้งสองนี้เป็นที่ทราบกันดีว่าเริ่มมีการใช้งานโดยผู้ไม่หวังดีในการโจมตี จึงจำเป็นต้องติดตั้งการอัปเดต Patch Tuesday ของรอบนี้โดยเร็วที่สุด

ที่มา: BleepingComputer

You must be logged in to post a comment.