MountLocker เริ่มปฏิบัติการในเดือน กรกฎาคม 2020 โดยเป็น Ransomware-as-a-Service

(RaaS) จะเป็นรูปแบบแฮกเกอร์ผู้พัฒนา Ransomware เปิดให้บริการให้เช่าหรือใช้งาน Ransomware เพื่อนำไปโจมตีเป้าหมาย และนำค่าไถ่มาแบ่งกันตามเงื่อนไขที่ตกลงกันไว้ โดยจากเงื่อนไขดังกล่าวแฮกเกอร์ที่พัฒนา Ransomware จะได้รับเงินค่าไถ่ลดลง 20-30 % ในขณะที่ผู้ที่นำ Ransomware ไปใช้ในการโจมตีจะได้ส่วนที่เหลือไป

ในเดือนมีนาคม 2564 พบกลุ่ม Astro Locker Ransomware เริ่มใช้งาน MountLocker Ransomware เวอร์ชั่นที่ปรับแต่งให้ค่าไถ่และข้อมูลที่ได้ส่งไปยังกลุ่มของพวกเขาเอง โดยทาง Astro Locker ได้กล่าวกับ BleepingComputer เมื่อถามเกี่ยวกับการใช้งาน MountLocker ว่า “มันไม่ใช่การเปลี่ยนเจ้าของ แต่เราสามารถกำหนดให้เป็นพันธมิตรกันได้” และในเดือนพฤษภาคม 2564 พบกลุ่มที่สามได้ออกมาโดยใช้ชื่อว่า XingLocker ซึ่งได้ใช้ MountLocker แบบปรับแต่งเอง เช่นเดียวกัน

การแพร่กระจายของ MountLocker ไปยังอุปกรณ์อื่น ๆ

MalwareHunterTeam ได้แบ่งปันตัวอย่างที่เชื่อว่าเป็นโปรแกรมปฏิบัติการของ MountLocker ที่มีความสามารถในการแพร่กระจายและเข้ารหัสไปยังอุปกรณ์อื่น ๆ บนเครือข่ายได้ ซึ่งหลังจากติดตั้งตัวอย่างแล้ว BleepingComputer ยืนยันว่าเป็นตัวอย่างที่ปรับแต่งเองของกลุ่ม XingLocker และหลังจากแบ่งปันตัวอย่างกับ Vitali Kremez CEO ของ Advanced Intelligence พบว่า MountLocker ใช้ Windows Active Directory Service Interfaces API เป็นส่วนหนึ่งของการแพร่กระจายของ Worm

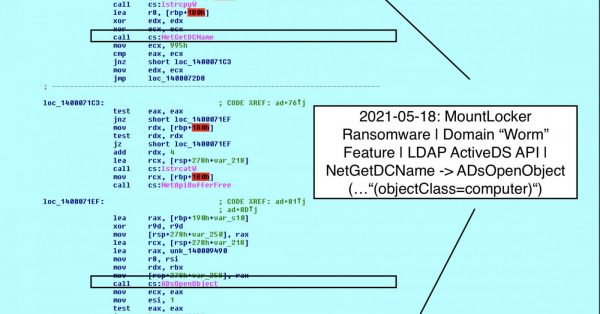

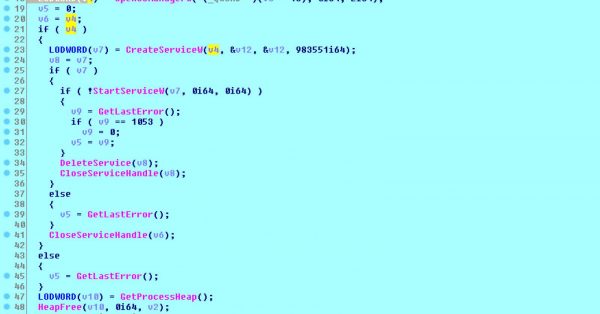

อันดับแรก Ransomware จะใช้ฟังก์ชัน NetGetDCName () เพื่อดึงชื่อของ Domain Controller จากนั้นจะดำเนินการคิวรี่ LDAP กับ ADS ของ Domain Controller โดยใช้ฟังก์ชัน ADsOpenObject () พร้อมกับ Credentials บน Command line และเมื่อเชื่อมต่อกับ Active Directory แล้ว ก็จะวนทำซ้ำ ๆ บนฐานข้อมูล ดังภาพด้านบน และสำหรับแต่ละ Object ที่ถูกพบ MountLocker จะพยายามคัดลอก Ransomware ไปยัง ‘\C$\ProgramData’ ของเป้าหมาย จากนั้น Ransomware จะสร้าง Windows Service โหลดไฟล์ Ransomware เพื่อให้สามารถเข้ารหัสอุปกรณ์ได้

เมื่อใช้ API นี้ Ransomware สามารถค้นหาเครื่องทั้งหมดที่อยู่บน Windows Domain เดียวกับเครื่องที่เข้าควบคุมได้ และสามารถเข้ารหัสโดยใช้ Credentials ที่ขโมยมากจากโดเมนได้

Kremez บอกกับ BleepingComputer เกี่ยวกับมัลแวร์ว่า “สภาพแวดล้อมขององค์กรจำนวนมากจะใช้ Active Directory Forests และในตอนนั้น MountLocker เป็น Ransomware ตัวแรกที่ใช้ประโยชน์จากข้อมูลเชิกลึกด้านสถาปัตยกรรมขององค์กรในการระบุเป้าหมายเพิ่มเติม และนี่คือการเปลี่ยนแปลงเชิงควอนตัมของการพัฒนา Ransomware แบบมืออาชีพสำหรับการแสวงหาประโยชน์จากเครือข่ายขององค์กร”

“เนื่องจากผู้ดูแลระบบเครือข่ายมักใช้ API นี้ Kremez จึงเชื่อว่าแฮกเกอร์เป็นผู้ที่มีประสบการณ์ในด้านการดูแลระบบเครือข่ายขององค์กร" และแม้ว่า API นี้จะถูกพบเห็นในมัลแวร์อื่น ๆ เช่น TrickBot แต่นี่อาจเป็น Rasomware ตัวแรกที่ใช้ API เหล่านี้เพื่อทำการสำรวจไปในตัวและแพร่กระจายตัวเองไปยังอุปกรณ์อื่น ๆ

ที่มา : Bleepingcomputer

You must be logged in to post a comment.