นักวิจัยอิสระจากสถาบัน École Polytechnique Fédérale de Lausanne (EPFL) และ Purdue University ได้เปิดเผยถึงการค้นพบช่องโหว่ใหม่ใน Bluetooth 4.0 และ 5.0 ซึ่งช่องโหว่นี้จะส่งผลกระทบกับอุปกรณ์ที่ใช้บลูทูธใน Dual-mode เช่นสมาร์ทโฟนรุ่นใหม่ ช่องโหว่นี้อาจทำให้ผู้โจมตีสามารถเขียนทับคีย์หรือลดระดับความแรงของ pairing key ที่ใช้เชื่อมต่อซึ่งอาจทำให้ผู้โจมตีสามารถเข้าถึงเซอร์วิสหรือข้อมูลบางอย่างภายในอุปกรณ์ได้

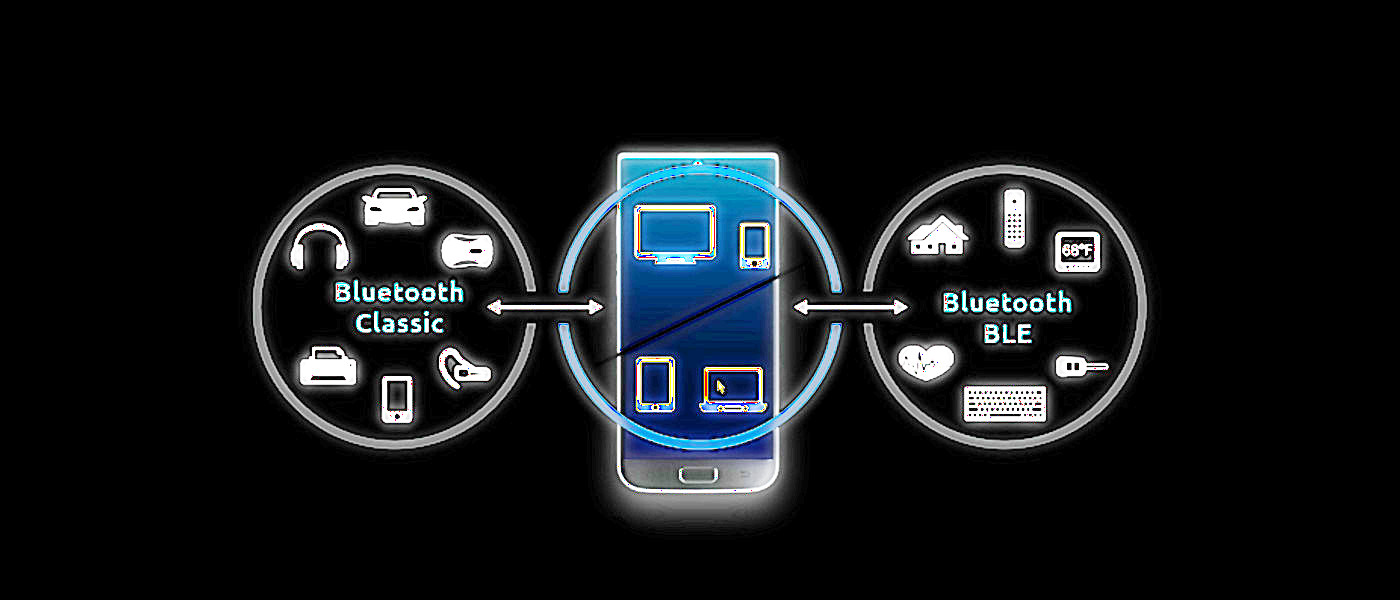

ช่องโหว่ถูกติดตามด้วยรหัส CVE-2020-15802 ถูกเรียกว่า “BLURtooth” ช่องโหว่อยู่ในคอมโพเนนต์ Cross-Transport Key Derivation (CTKD) ของมาตรฐานบลูทูธ โดยคอมโพเนนต์นี้ใช้สำหรับการเชื่อมต่อและทำการตั้งค่าคีย์การตรวจสอบสิทธิ์เมื่อทำการจับคู่กับอุปกรณ์สองเครื่องผ่านบลูทูธ ผู้โจมตีสามารถใช้ประโยชน์จาก "BLURtooth" บนอุปกรณ์ที่รองรับการเชื่อมต่อแบบ Bluetooth Classic และ Low Energy (LE) และใช้ Cross-Transport Key Derivation (CTKD) ในการจับคู่กัน เมื่อ CTKD ทำการจับคู่อุปกรณ์บลูทูธซึ่งในกระบวนการนี้ Long Term Keys / Link Keys (LTK/LK) จะถูกสร้างขึ้นและจะสามารถเขียนทับได้ในกรณีที่ transport enforces ใช้ระดับความปลอดภัยที่สูงขึ้น ซึ่งสิ่งนี้ส่งผลให้ความแรงของคีย์การเข้ารหัสลดลงหรือสามารถเขียนทับคีย์ที่ทำการยืนยันแล้วด้วยคีย์ที่ผู้โจมตีสร้างขึ้นและจะทำให้ผู้โจมตีสามารถเข้าถึงโปรไฟล์หรือบริการเพิ่มเติมที่ไม่ได้จำกัดไว้ในอุปกรณ์ นอกจากนี้ "BLURtooth" ยังเหมาะสำหรับการโจมตีแบบ man-in-the-middle (MitM) โดยผู้โจมตีจะอยู่ระหว่างอุปกรณ์ที่มีช่องโหว่สองเครื่องที่เชื่อมโยงกันโดยใช้การจับคู่อุปกรณ์ที่ได้รับการพิสูจน์ตัวตนแล้ว

Bluetooth SIG ผู้ดูแลด้านมาตรฐานของ Bluetooth ได้ออกคำเเนะนำเบื้อต้นให้ผู้ผลิตอุปกรณ์ที่อาจมีช่องโหว่ให้ทำการจำกัด CTKD ที่อยู่ภายใน Bluetooth Core Specification ใน Bluetooth เวอร์ชันที่ตำ่กว่า 5.1 และนอกจากนี้ Bluetooth SIG ยังได้ประชาสัมพันธ์ถึงช่องโหว่นี้และจะประสานงานให้ผู้ผลิตอุปกรณ์ทำการออกเเพตซ์เพื่อทำการเเก้ไขช่องโหว่ต่อไป

ที่มา: