ทีมตอบสนองการโจมตีและภัยคุกคาม (Intelligent Response) จาก บริษัทไอ-ซีเคียว จำกัด ขอนำเสนอข้อมูลเกี่ยวกับ Ransomware ในปัจจุบันรวมถึงวิธีการรับมือ โดยแบ่งตามหัวข้อต่อไปนี้

- Ransomware คืออะไร?

- รู้จัก human-operated ransomware

- สถิติมัลแวร์เรียกค่าไถ่ในไตรมาสที่ 2 ของปี 2020

- เทคนิคการโจมตีของมัลแวร์เรียกค่าไถ่

- การรับมือมัลแวร์เรียกค่าไถ่

Ransomware คืออะไร?

Ransomware หรือมัลแวร์เรียกค่าไถ่เป็นมัลแวร์ที่เมื่อแพร่กระจายไปยังเครื่องเหยื่อปลายทางจะทำการเข้ารหัสไฟล์ หากผู้ใช้งานต้องการจะเข้าถึงไฟล์ที่ถูกเข้ารหัส จำเป็นต้องจ่ายค่าไถ่ให้กับผู้โจมตี ซึ่งการจ่ายค่าไถ่ดังกล่าวไม่การันตีการได้รับไฟล์คืน เหยื่ออาจพบการข่มขู่ให้จ่ายค่าไถ่มากขึ้นหรือมัลแวร์ดังกล่าวอาจมีกระบวนการเข้ารหัสหรือถอดรหัสที่ผิดพลาดจนทำให้ไม่สามารถทำให้ไฟล์กลับสู่สภาพเดิมได้

ประวัติของมัลแวร์เรียกค่าไถ่สามารถย้อนกลับไปได้ถึงช่วงปี 1989 โดยปัจจุบันมัลแวร์เรียกค่าไถ่และผู้โจมตีที่อยู่เบื้องหลังการโจมตีมีการพัฒนาไปอย่างมาก เป้าหมายของมัลแวร์เรียกค่าไถ่ไม่เฉพาะเจาะจงแค่เครื่องคอมพิวเตอร์อีกต่อไป มีการพบมัลแวร์เรียกค่าไถ่มุ่งโจมตีโทรศัพท์มือถือ android และมีมัลแวร์เรียกค่าไถ่ที่มุ่งโจมตี NAS อีกด้วย

รู้จัก human-operated ransomware

เมื่อเดือนมีนาคม 2020 ที่ผ่านมา Microsoft ออกบทความ Human-operated ransomware attacks: A preventable disaster ซึ่งพูดถึงการนิยาม Ransomware เป็นสองแบบคือ Auto-spreading ransomware อย่าง Wannacry ที่มีความสามารถโจมตีช่องโหว่ใน SMBv1 โดยอัตโนมัติ และ human-operated ransomware ที่มีมนุษย์อยู่เบื้องหลัง เป็นการโจมตีที่มีการวางแผน มีการพุ่งเป้าโจมตีอย่างชัดเจนไปยังองค์กรต่างๆ โดยมุ่งหวังให้เกิดรายได้สูงสุด

ในการมุ่งหวังให้เกิดรายได้สูงสุดของ human-operated ransomware นั้น ผู้โจมตีจะมีการวางแผนโจมตีองค์กรโดยมากกว่าการโจมตีเหยื่อรายบุคคลเพราะองค์กรมีความสามารถในการจ่ายเงินสูงกว่า สามารถเรียกค่าไถ่ได้มากกว่าเหยื่อรายบุคคล มีการใช้เทคนิคต่างๆ เพื่อช่วยในการโจมตี ไม่ว่าจะเป็นการซื้อ credential จากตลาดมืด, การใช้ spearphishing email, การใช้โปรแกรมที่มีอยู่บนเครื่องอยู่แล้วเพื่อไม่ให้ผิดสังเกต (Living Off The Land) หรือเทคนิคอื่นๆ ตามความสามารถของผู้โจมตีเหล่านั้น

ทั้งนี้ผู้โจมตีที่เลือกใช้ Ransomware ไม่จำเป็นต้องมีความสามารถในการพัฒนามัลแวร์หรือมีความสามารถในการโจมตี เพราะในปัจจุบันมีสิ่งที่เรียกว่า Ransomware-as-a-service (RaaS) ซึ่งประกอบไปด้วยตัว ransomware, ระบบจัดการการจ่ายค่าไถ่, วิธีการโจมตีเพื่อวางมัลแวร์เรียกค่าไถ่ และสิ่งจำเป็นอื่นๆ ที่เกี่ยวข้อง โดยผู้ใช้ RaaS อาจจ่ายค่าบริการเป็นการแบ่งรายได้จากการเรียกค่าไถ่ให้กับผู้ให้บริการ

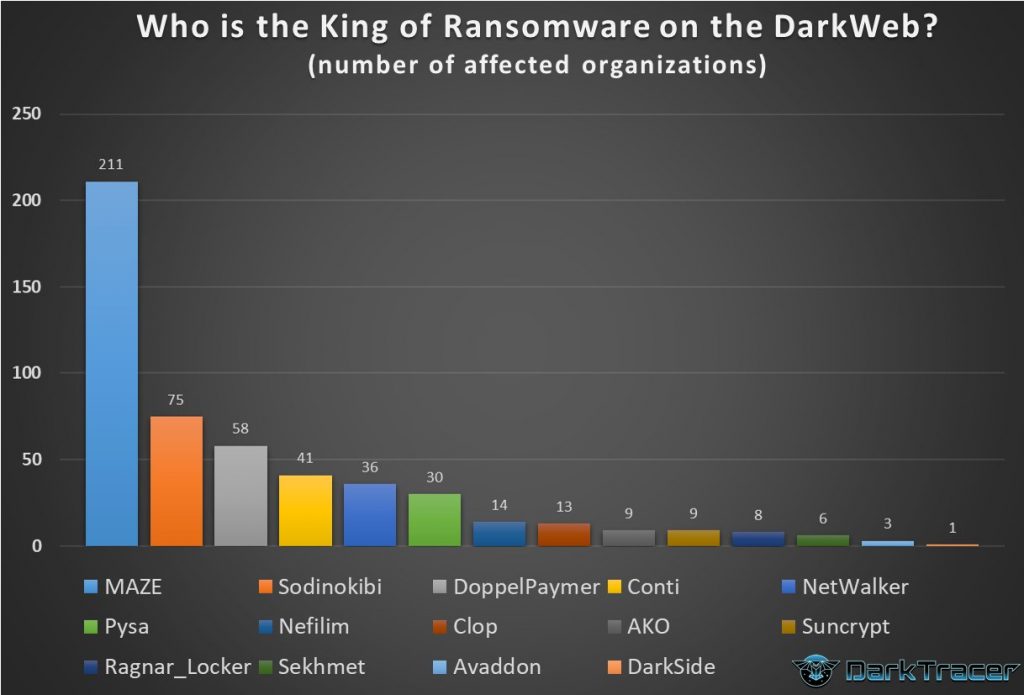

ตั้งแต่ปี 2019 เป็นต้นมา human-operated ransomware เริ่มต้นโดย Maze มีการพัฒนาเทคนิคเพื่อการันตีให้องค์กรจ่ายเงินด้วยการขโมยข้อมูลก่อนทำการปล่อยมัลแวร์เข้ารหัสไฟล์ เพื่อข่มขู่ให้องค์กรยอมจ่ายเงิน มิฉะนั้น Maze จะทำการปล่อยข้อมูลสู่สาธารณะ ซึ่งค่าปรับจากกฏหมายที่เกี่ยวข้องกับข้อมูลส่วนบุคคลหรือผลกระทบอื่นๆ จากข้อมูลรั่วไหลอาจสูงกว่าค่าไถ่

กลยุทธของ Maze ถือว่าเป็นประสบผลสำเร็จเป็นอย่างมาก เพราะมีองค์กรที่สามารถกู้คืนระบบจากเข้ารหัสไฟล์ได้ แต่ยอมจ่ายเงินค่าไถ่เพื่อให้ผู้โจมตีลบไฟล์ที่ขโมยออกไป ทำให้กลุ่มผู้โจมตีอื่นๆ หันมาขโมยข้อมูลก่อนเข้ารหัสไฟล์เช่นกัน

สถิติจาก DarkTracer รวบรวมเหยื่อที่พบบนหน้าปล่อยข้อมูลของ ransomware แต่ละชนิด https://twitter.com/darktracer_int/status/1301763449194598400/photo/1

โดยเหยื่อล่าสุดที่มีข่าวว่ายอมจ่ายเงินแม้กู้คืนระบบได้คือ มหาวิทยาลัยแห่งยูทาห์ (University of Utah) แถลงว่าถูกโจมตีด้วยมัลแวร์เรียกค่าไถ่ สามารถกู้คืนระบบได้ แต่จ่ายค่าไถ่โดยใช้วงเงินจากบริษัทประกันเพื่อป้องกันไม่ให้ผู้โจมตีทำการปล่อยข้อมูลนักศึกษาและบุคลากรเมื่อวันที่ 21 สิงหาคม 2020 ที่ผ่านมา ซึ่งผู้เชี่ยวชาญวิเคราะห์ว่าน่าจะเป็นผลงานของ NetWalker ransomware

สถิติมัลแวร์เรียกค่าไถ่ในไตรมาสที่ 2 ของปี 2020

Coveware ซึ่งเป็นบริษัทที่เชี่ยวชาญในการรับมือกับมัลแวร์เรียกค่าไถ่ออกรายงานวิเคราะห์ประจำไตรมาสที่ 2 ของปี 2020 Ransomware Attacks Fracture Between Enterprise and Ransomware-as-a-Service in Q2 as Demands Increase ซึ่งมีจุดน่าสนใจหลายอย่าง ได้แก่

- ค่าเฉลี่ยของค่าไถ่ในไตรมาสที่ 2 ของปี 2020 อยู่ที่ 178,254 ดอลลาร์สหรัฐ (ประมาณ 5 ล้าน 5 แสนบาท)

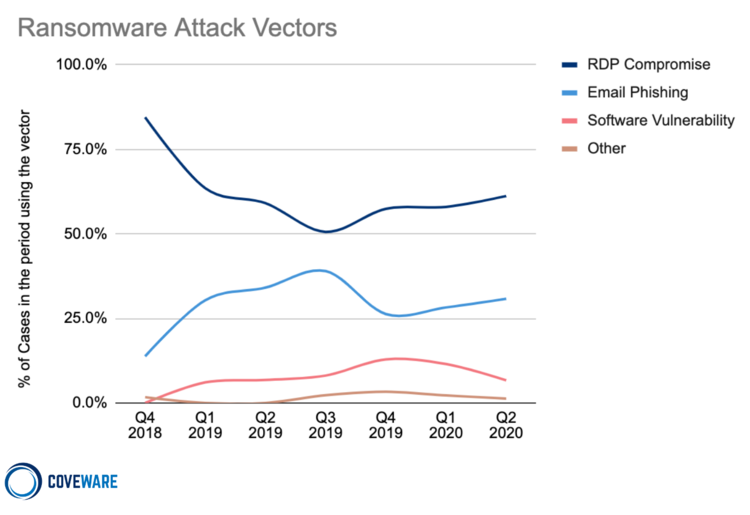

- ช่องทางการโจมตีของมัลแวร์เรียกค่าไถ่มาจาก RDP สูงสุด ตามด้วย Email Phishing และช่องโหว่ที่ไม่ได้รับการแพตช์ สอดคล้องกับการ Work From Home ที่เพิ่มขึ้น ทำให้มีองค์กรที่เปิดการใช้งาน RDP มากขึ้น

ช่องทางเริ่มต้นการโจมตีของ ransomware https://www.coveware.com/blog/q2-2020-ransomware-marketplace-report

- มัลแวร์เรียกค่าไถ่ที่ทำเงินได้มากที่สุด 3 อันดับคือ Sodinokibi, Maze และ Phobos

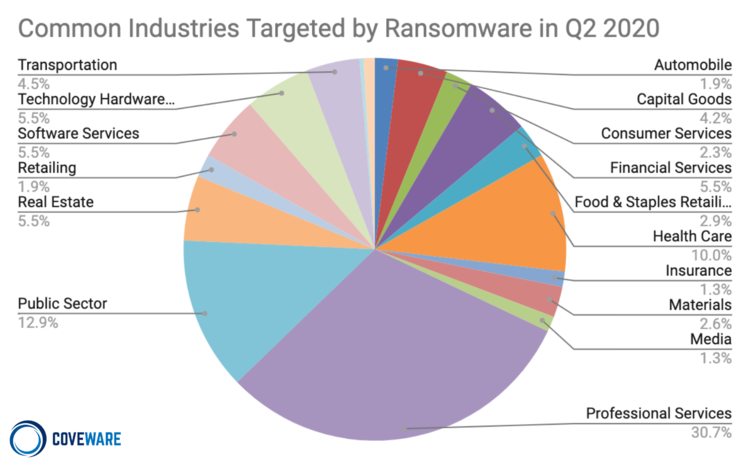

โดยในรายงานดังกล่าว Coveware ยังระบุว่าเป้าหมายของมัลแวร์เรียกค่าไถ่พุ่งไปที่องค์กรประเภท Professional Service มากที่สุด ตามด้วย Public Sector และมีประเภท Health Care เป็นอันดับที่ 3

สถิติเป้าหมายของมัลแวร์เรียกค่าไถ่แบ่งตามประเภทธุรกิจ https://www.coveware.com/blog/q2-2020-ransomware-marketplace-report

ซึ่งถึงแม้ว่าจะมีมัลแวร์เรียกค่าไถ่หลายๆ กลุ่มจะประกาศหยุดโจมตีกลุ่ม Health Care ในช่วง COVID-19 แต่ไม่ใช่ทั้งหมด เนื่องจากกลุ่ม Health Care มักจะได้รับผลกระทบจากการหยุดให้บริการอย่างมาก จึงมีความเป็นไปได้ที่จะจ่ายค่าไถ่สูง

เทคนิคการโจมตีของ ransomware

การโจมตีของมัลแวร์เรียกค่าไถ่รวมถึงผู้โจมตีที่อยู่เบื้องหลังมัลแวร์เรียกค่าไถ่นั้นมีความหลากหลายและแตกต่างกันไปตามแต่ละชนิดของมัลแวร์เรียกค่าไถ่ ทำให้ยากต่อการหา “วิธีการเดียวที่ได้ผล” ในการใช้ผลิตภัณฑ์ เครื่องมือ หรือวิธีการใดวิธีการหนึ่งเพียงอย่างเดียวในการรับมือมัลแวร์เรียกค่าไถ่ทั้งหมด จำเป็นต้องใช้วิธีป้องกันร่วมกันหลายอย่าง (Defense in depth) ในการป้องกันดังกล่าว

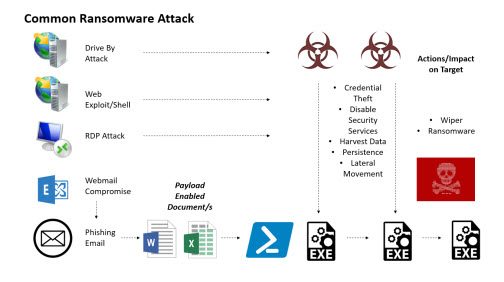

ภาพรวมของการโจมตีด้วย ransomware จาก https://assets.sentinelone.com/ransom/sentinalone_understa?lb-mode=overlay

สถานการณ์การโจมตีจาก ransomware อาจเป็นได้ทั้ง

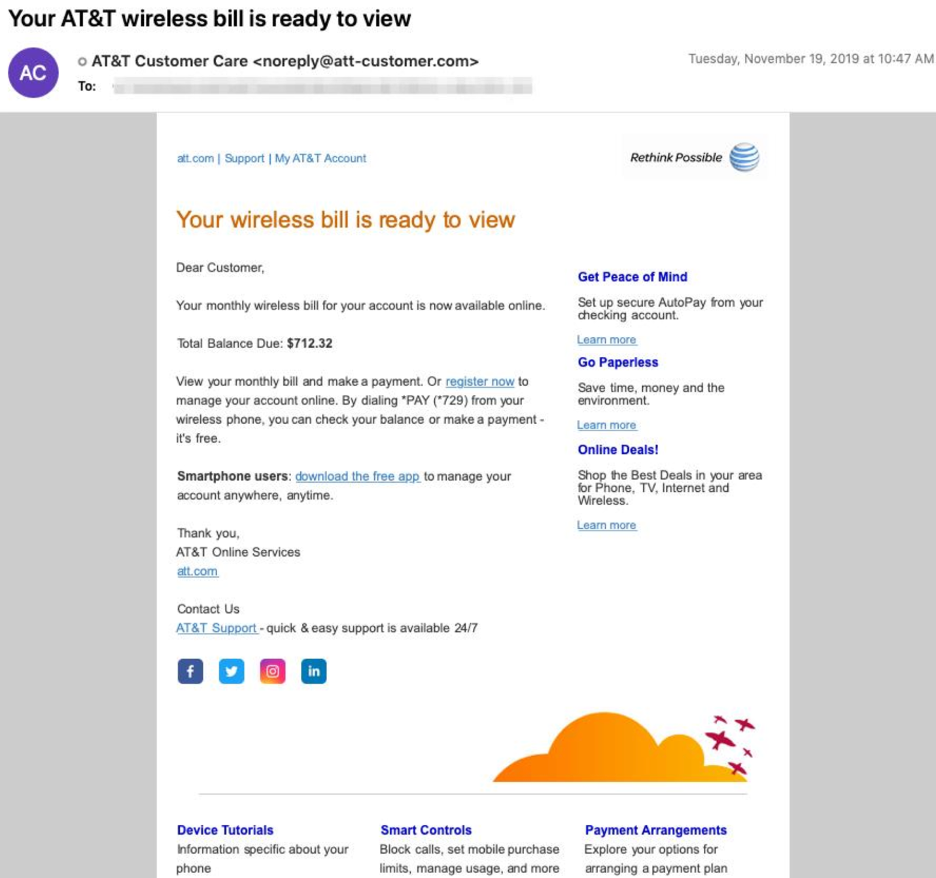

- ผู้โจมตีส่ง Phishing ให้เหยื่อเป็นอีเมลที่มีไฟล์เอกสารแนบมา เหยื่อหลงเชื่อแล้วทำการเปิดเอกสาร มีการ enable content เพื่อดูใจความ ทำให้ macro ที่ถูกซ่อนไว้ทำงานเรียกใช้ powershell เพื่่อดาวน์โหลดมัลแวร์ขั้นต่อไปมา จนกระทั่งเรียกใช้มัลแวร์ค่าไถ่เข้ารหัสระบบ

ตัวอย่างอีเมล phishing ที่ส่งโดย Maze ransomware จาก https://www.fireeye.com/blog/threat-research/2020/05/tactics-techniques-procedures-associated-with-maze-ransomware-incidents.html

- โจมตีสแกนหาเครื่องเซิร์ฟเวอร์ที่มีการเปิด RDP ไว้ ผู้โจมตีทำการ brute force เพื่อเข้าถึง RDP ซึ่งผู้โจมตีสามารถโจมตีสำเร็จ ได้บัญชีผู้ใช้ระดับผู้ดูแลระบบที่มีสิทธิ์สูง ทำให้ผู้โจมตีใช้บัญชีเหล่านั้นในการเข้าถึงเครื่องได้ เนื่องจากมีสิทธิ์สูง ผู้โจมตีสามารถปิดโปรแกรมป้องกันต่างๆ ทำการขโมยข้อมูล credential ทำการขโมยข้อมูลสำคัญบนเครื่อง ติดตั้ง backdoor เพื่อให้สามารถคงอยู่ในระบบต่อโดยง่าย จากนั้นทำการขยับไปยังเครื่องอื่นๆ ที่อยู่ในองค์กรเดียวกัน ลบ backup ทิ้ง เลือกเครื่องเป้าหมายในการวางมัลแวร์ จากนั้นทำการเรียกใช้มัลแวร์เรียกค่าไถ่เข้าสู่ระบบทั้งหมด เป็นต้น

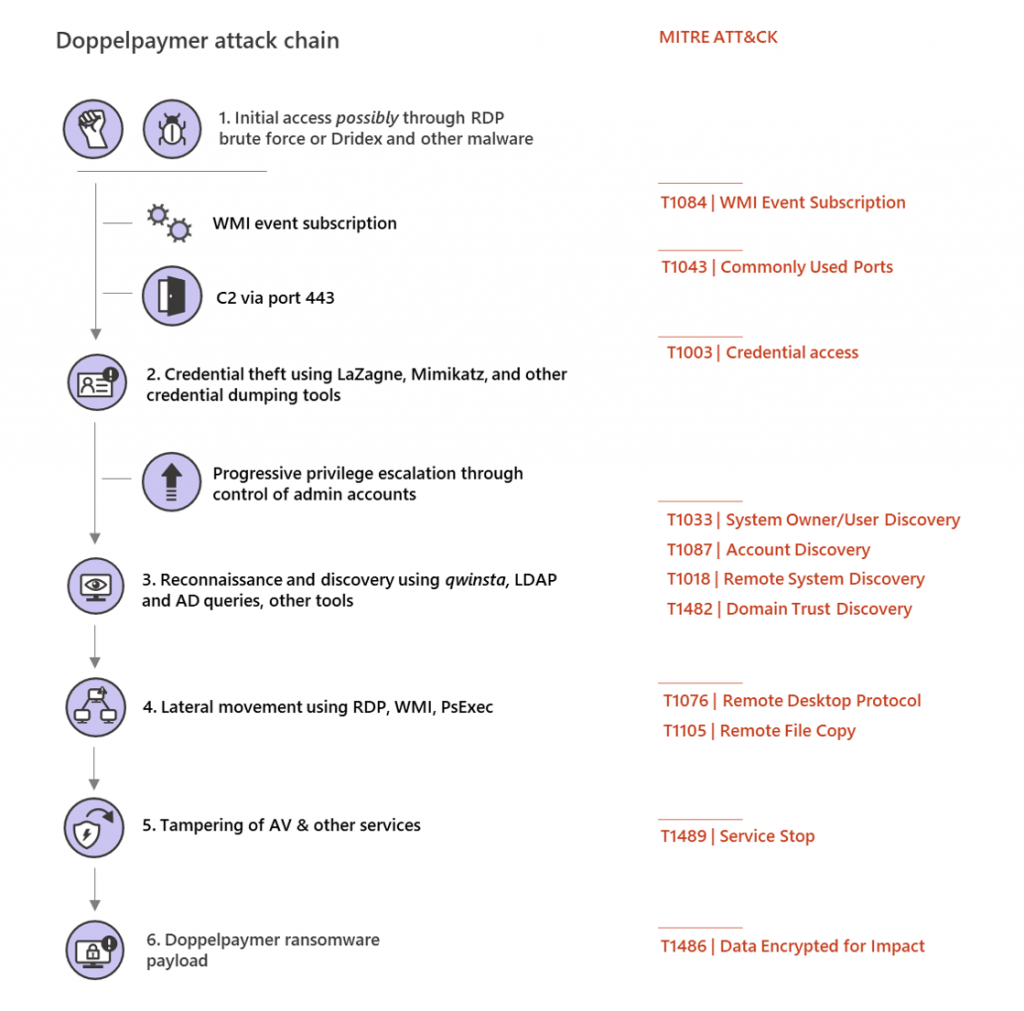

เทคนิคการโจมตีของ Doppelpaymer จาก https://www.microsoft.com/security/blog/2020/03/05/human-operated-ransomware-attacks-a-preventable-disaster/

การรับมือมัลแวร์เรียกค่าไถ่

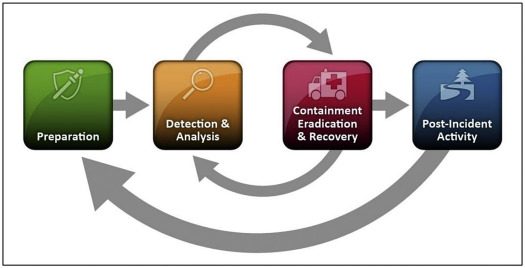

อ้างอิงจากกรอบขั้นตอนการรับมือภัยคุกคาม NIST Special Publication 800-61 Revision 2 Computer Security Incident Handling Guide (NIST SP 800-61 Rev. 2)

วัฏจักรกระบวนการรับมือภัยคุกคาม (Incident Response Life Cycle) จาก https://csrc.nist.gov/publications/detail/sp/800-61/rev-2/final

โดยกรอบขั้นตอนการรับมือภัยคุกคามได้นิยามกระบวนการรับมือภัยคุกคามเป็นวัฏจักร 4 ขั้นตอน ดังนี้

- การเตรียมความพร้อม (Preparation)

- การตรวจจับและการวิเคราะห์ยืนยันเหตุ (Detection & Analysis)

- การควบคุม กำจัด และฟื้นฟูระบบจากภัยคุกคาม (Containment Eradication & Recovery)

- กิจกรรมหลังภัยคุกคาม (Post- incident Activity)

การเตรียมความพร้อม (Preparation)

- มีการอบรมและประเมินผลความพร้อมในการรับมือและตอบสนองเหตุการณ์ด้านความปลอดภัยอย่างสม่ำเสมอ รวมไปถึงการเสริมสร้างความตระหนักรู้ให้แก่บุคลากรภายในองค์กร

- มีการจัดเตรียมทีมในการรับมือและตอบสนองเหตุการณ์ด้านความปลอดภัย โดยอาจอยู่ในรูปแบบของ virtual team ที่สามารถขอความช่วยเหลือได้เมื่อเกิดปัญหา ซึ่งนอกจากผู้เชี่ยวชาญทางด้านความปลอดภัยและระบบคอมพิวเตอร์แล้ว ทีมควรประกอบด้วยฝ่ายกฎหมาย, ฝ่ายทรัพยากรบุคคล, ฝ่ายประชาสัมพันธ์และฝ่ายนโยบายด้วย

- มีการจัดเตรียมช่องทางในการแจ้งความผิดปกติของระบบอย่างมีประสิทธิภาพ เพื่อช่วยในการตรวจจับภัยคุกคาม

- ศึกษาข้อมูลเกี่ยวกับการประกันภัยที่เกี่ยวข้องกับภัยคุกคามทางไซเบอร์

- มีการพัฒนาแผนรับมือและตอบสนองเหตุการณ์ด้านความปลอดภัย โดยอาจประกอบไปด้วย

- ในกรณีที่เกิดเหตุการณ์ด้านความปลอดภัยขึ้นแล้ว เงื่อนไขใดของเหตุการณ์ด้านความปลอดภัยที่จะบังคับให้องค์กรนั้นแจ้งต่อหน่วยงานผู้บังคับใช้กฎหมาย เช่น เหตุการณ์ด้านความปลอดภัยนั้นส่งผลกระทบต่อสาธารณะ หรือมีการรั่วไหลของข้อมูลที่ต้องปฏิบัติตามพระราชบัญญัติคุ้มครองข้อมูลส่วนบุคคล พ.ศ. 2562

- กำหนดสายการบังคับบัญชาและผู้รับผิดชอบต่อระบบแต่ละระบบเมื่อเกิดเหตุการณ์ด้านความปลอดภัยอย่างชัดเจน

- มีแผนในการติดต่อและประสานงานกับผู้ที่เกี่ยวข้องเมื่อเกิดเหตุการณ์ด้านความปลอดภัยอย่างเหมาะสม อาทิ การติดต่อกับหุ้นส่วนทางธุรกิจ, พนักงานภายในบริษัทหรือผู้ใช้บริการ เป็นต้น

- การจัดเตรียมข้อมูลดังต่อไปนี้เพื่ออำนวยความสะดวกหากเกิดเหตุการณ์ด้านความปลอดภัย เช่น

- เอกสารที่อธิบายถึงการเชื่อมต่อภายในระบบ ที่ระบุถึงอุปกรณ์ที่มีความสำคัญ หมายเลขไอพีแอดเดรสและเครือข่ายเน็ตเวิร์ก

- ขั้นตอนในตั้งค่าและจัดการระบบปัจจุบัน โดยระบุถึงการเชื่อมต่อ การตั้งค่าที่สำคัญเพื่อใช้ในการกู้คืนระบบ

- ไฟล์อิมเมจสำรองสำหรับระบบปัจจุบันเพื่อใช้ในการกู้คืนข้อมูล และการวิเคราะห์เพื่อระบุหาภัยคุกคาม

- รหัสผ่านและช่องทางการเข้าถึงระบบในกรณีฉุกเฉินเพื่อรับมือและตอบสนอง

- องค์กรควรมีการสำรองข้อมูลสำคัญอย่างสม่ำเสมอ ซึ่งข้อมูลสำรองนี้ควรตัดขาดแยกออกจากระบบหลักโดยสิ้นเชิง

- มีการอัปเดตแพตช์อย่างสม่ำเสมอ

- ตั้งค่าความปลอดภัยของระบบให้รัดกุม เช่น

- ลด attack surface ด้วยการปิดหรือจำกัดการใช้งานโปรโตคอลที่สามารถเข้าถึงได้จากอินเตอร์เน็ต

- ติดตั้งซอฟต์แวร์ป้องกันมัลแวร์และโปรแกรมป้องกันอื่นๆ

- มีการเฝ้าระวังภัยคุกคามอย่างสม่ำเสมอ

- ผู้ใช้งานควรเปิดการใช้งานฟังก์ชัน Show hidden file-extensions เพื่อให้สามารถสังเกตเห็นความผิดปกติได้ในกรณีที่มัลแวร์มีการปลอมนามสกุลไฟล์ เช่น ปลอมเป็น “filename.PDF.EXE”

- มีการใช้การยืนยันตัวตนหลายขั้นตอน

- จำกัดบัญชีผู้ใช้งานที่สามารถเข้าถึงระบบจากระยะไกลผ่านโปรโตคอล Remote Desktop Protocol (RDP) ไม่ให้เป็นบัญชีที่มีสิทธิ์สูง เป็นต้น

การตรวจจับและการวิเคราะห์ยืนยันเหตุ (Detection & Analysis)

การตรวจจับเหตุการณ์ Detection

เราสามารถตรวจจับการโจมตีของ ransomware ต่างๆ ได้จากการศึกษาเทคนิคการโจมตีของ ransomware แต่ละชนิด เช่น Auto-spreading ransomware อย่าง Wannacry มีเทคนิคโจมตีช่องโหว่ใน SMBv1 ทำให้สามารถตรวจจับได้จากความผิดปกติที่เกิดขึ้นบน SMB

สำหรับ human-operated ransomware Sophos มีบทความ The realities of ransomware: Five signs you’re about to be attacked ซึ่งพูดถึง 5 สัญญาณที่บ่งบอกภาพรวมของการจะถูกโจมตีดังนี้

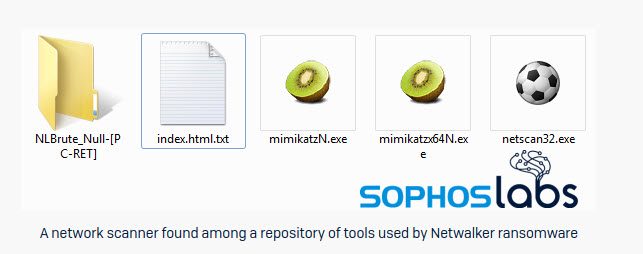

- พบโปรแกรม network scanner โดยเฉพาะบนเครื่อง server เช่น โปรแกรม AngryIP หรือ Advanced Port Scanner

ภาพจาก https://news.sophos.com/en-us/2020/08/04/the-realities-of-ransomware-five-signs-youre-about-to-be-attacked/

- พบเครื่องมือที่สามารถใช้เพื่อปิดการทำงานของโปรแกรมป้องกันมัลแวร์ได้ โดยเฉพาะบนเครื่อง server เช่น Process Hacker, IOBit Uninstaller, GMER, PC Hunter หรือ

PsExec ซึ่งเครื่องมือเหล่านี้เป็นเครื่องมือที่ผู้ดูแลระบบอาจใช้เพื่อดูแลระบบทั่วไป แต่ผู้โจมตีก็สามารถใช้ประโยชน์ได้เช่นกัน - พบการมีอยู่ของเครื่องมือ MimiKatz ซึ่งเป็นเครื่องมือสำหรับขโมยข้อมูล credential

- พบพฤติกรรมผิดปกติซ้ำๆ เป็น Pattern เช่น พบไฟล์อันตรายที่เครื่องเดิมซ้ำๆ เป็นต้น

- พบการทดลองโจมตี เช่น พบการปิดโปรแกรมป้องมัลแวร์บนเครื่องจำนวนหนึ่ง ซึ่งอาจเป็นซ้อมมือของผู้โจมตีได้

การวิเคราะห์ยืนยันเหตุเบื้องต้น Analysis

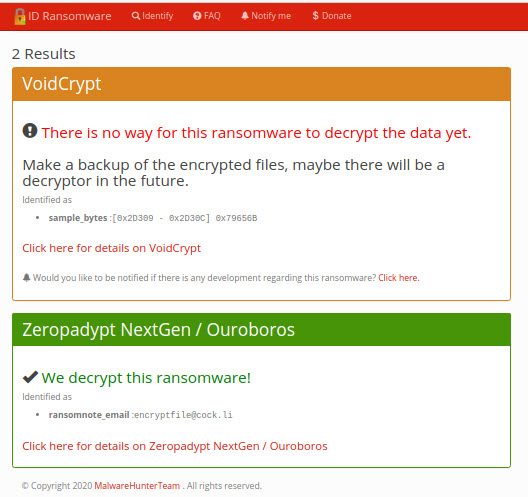

ผู้ดูแลระบบสามารถตรวจสอบว่ามัลแวร์เรียกค่าไถ่ดังกล่าวเป็นชนิดใดได้ด้วยการคัดลอกตัวอย่างของไฟล์ที่ถูกเข้ารหัสซึ่งมีข้อมูลที่ไม่เป็นความลับ และคัดลอกไฟล์ข้อความเรียกค่าไถ่ (Ransomware Notes) จากนั้นทำการตรวจสอบสายพันธุ์ของมัลแวร์เรียกค่าไถ่ผ่านทางบริการฟรี ID Ransomware หรือ https://www.nomoreransom.org/ ซึ่งจะทำการตรวจสอบประเภทและสายพันธุ์ของมัลแวร์จากไฟล์ข้อความเรียกค่าไถ่และไฟล์ที่ถูกเข้ารหัส

ตัวอย่างผลจาก https://id-ransomware.malwarehunterteam.com/

ซึ่งชนิดของ ransomware สามารถช่วยในการวิเคราะห์และค้นหาข้อมูลเพิ่มเติมเพื่อช่วยในการวิเคราะห์ สืบหาข้อมูล รวมถึงช่วยประเมินความเสี่ยงเกี่ยวกับประเด็นการขโมยข้อมูลได้ รวมถึงในบางครั้งอาจมีการทำเครื่องมือเพื่อถอดรหัสโดยไม่ต้องจ่ายค่าไถ่แล้ว

นอกจากการวิเคราะห์เบื้องต้นแล้ว ควรมีการวิเคราะห์เชิงลึกเพื่อระบุขอบเขตความเสียหายอย่างชัดเจน โดยอาจทำหลังจากที่ควบคุมการแพร่กระจายได้แล้ว

การควบคุม กำจัด และฟื้นฟูระบบจากภัยคุกคาม (Containment Eradication & Recovery)

การควบคุมภัยคุกคาม Containment

- ควรตัดระบบออกจากเครือข่าย เพื่อป้องกันการแพร่กระจายในระบบเครือข่ายหรือการติดต่อไปยังเครื่องภายนอกที่เป็นอันตราย โดยสามารถดำเนินการได้ทั้ง

- จากระบบปฏิบัติการ เช่น ปิดการใช้งานระบบเครือข่ายชั่วคราว

- ทางกายภาพโดยตรง เช่น การถอดสายแลน

- หรือจากผลิตภัณฑ์ Endpoint Detection and Response (EDR) ที่มีความสามารถในการ Containment

- ทำการเปลี่ยนรหัสผ่านบนระบบทั้งหมด โดยเฉพาะรหัสผ่านที่ใช้ซ้ำกับระบบที่พบ ransomware

- ให้ผู้ดูแลระบบเข้าดำเนินการสำรองข้อมูลที่ถูกรหัสไว้ในกรณีที่อาจมีความเป็นไปได้ในการที่จะถอดรหัสไฟล์และข้อมูลที่ถูกเข้ารหัสในอนาคต ทั้งนี้ผู้ดูแลระบบควรเรียนรู้วิธีการในการจัดเก็บข้อมูลในหน่วยความจำซึ่งอาจมีข้อมูลที่เกี่ยวข้องกับกุญแจที่ใช้ในการเข้ารหัสหลงเหลืออยู่ด้วย

- อาจพิจารณาการจัดเก็บหลักฐานดิจิตอลจากเครื่องคอมพิวเตอร์ที่ติดมัลแวร์เรียกค่าไถ่เพื่อทำการตรวจสอบเพิ่มเติมในอนาคต ซึ่งการจัดเก็บหลักฐานดิจิตอลดังกล่าวควรเก็บตามข้อเสนอแนะมาตรฐานการจัดการอุปกรณ์ดิจิทัลในงานตรวจพิสูจน์พยานหลักฐาน version1.0

การกำจัดภัยคุกคาม Eradication

เมื่อมีการวิเคราะห์เชิงลึกเพื่อระบุขอบเขตความเสียหายอย่างชัดเจน สามารถระบุไฟล์ที่เกี่ยวข้องกับ ransomware ทั้งหมดได้แล้ว องค์กรจะสามารถตัดสินใจในการกำจัดภัยคุกคามได้ทั้งการลบไฟล์ที่เกี่ยวข้องทั้งหมด ขึ้นระบบใหม่ หรือกู้คืนจากสำเนาข้อมูลที่ไม่ติดเชื้อ

ทั้งนี้ไม่แนะนำให้มีการใช้งานระบบที่มีการแพร่กระจายของมัลแวร์เรียกค่าไถ่ซ้ำโดยที่ไม่มีการล้างและติดตั้งระบบใหม่เนื่องจากมัลแวร์เรียกค่าไถ่อาจยังคงทำงานอยู่และแพร่กระจายไปยังระบบอื่นๆ ได้ หรือมีการติดตั้ง backdoor ทิ้งไว้

การฟื้นฟูระบบจากภัยคุกคาม Recovery

ในการกู้คืนระบบ องค์กรสามารถตัดสินใจฟื้นฟูระบบได้ตามปัจจัยที่พบจากการวิเคราะห์ความเสียหาย อาจเป็น

- การนำสำเนาข้อมูลมาเรียกคืนระบบได้หลังจากที่มีการติดตั้งระบบใหม่

- การถอดรหัสด้วยเครื่องมือถอดรหัส ID Ransomware หรือ https://www.nomoreransom.org/

- การ rebuild ระบบใหม่ทั้งหมด หรือ

- การจ่ายค่าไถ่ (ไม่แนะนำอย่างยิ่ง)

ทีมตอบสนองการโจมตีและภัยคุกคาม (Intelligent Response) จาก บริษัทไอ-ซีเคียว จำกัดไม่แนะนำให้องค์กรที่ได้รับผลกระทบจาก ransomware จ่ายค่าไถ่ เนื่องจากเหตุผลดังต่อไปนี้

- ไม่สามารถรับประกันได้ว่าคนเรียกค่าไถ่จะถอดรหัสไฟล์ให้จริง อาจพบการข่มขู่ให้จ่ายค่าไถ่มากขึ้น

- มัลแวร์ดังกล่าวอาจมีกระบวนการเข้ารหัสหรือถอดรหัสที่ผิดพลาดจนทำให้ไม่สามารถทำให้ไฟล์กลับสู่สภาพเดิมได้แม้จ่ายค่าไถ่และได้รับตัวถอดรหัสจากผู้โจมตี

- การจ่ายค่าไถ่ไม่การันตีว่าผู้โจมตีจะทำการลบข้อมูลที่ขโมยไป และ

- การจ่ายค่าไถ่เป็นการสนับสนุนเงินทุนให้กับกลุ่มผู้โจมตีทำการโจมตีต่อไป

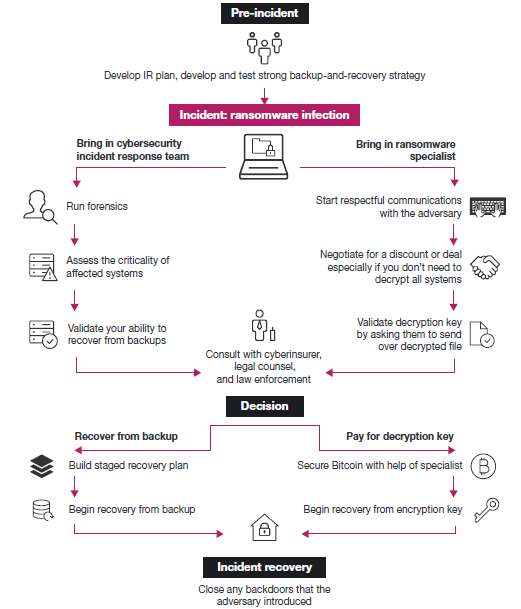

องค์กรควรพิจารณาอย่างถี่ถ้วนก่อนทำการจ่ายค่าไถ่ ควรมีการปรึกษาผู้เชี่ยวชาญ ที่ปรึกษาทางกฏหมาย บริษัทประกันภัยรวมถึงหน่วยงานทางกฏหมายที่เกี่ยวข้องก่อนทำการตัดสินใจ และควรทำการศึกษาแนวทางจาก Forrester's Guide To Paying Ransomware ซึ่งระบุแนวทางการประเมินสถานการณ์ รวมถึงระบุชื่อบริษัทที่เชี่ยวชาญในการด้านรับมือ ransomware รวมถึงเชี่ยวชาญในการจ่ายค่าไถ่ไว้

ภาพจาก Forrester's Guide To Paying Ransomware

ทั้งนี้หลังจากการกู้คืนระบบด้วยวิธีใดๆ ก็ตาม ควรมีการเฝ้าระวังการติดมัลแวร์เรียกค่าไถ่ซ้ำด้วย

กิจกรรมหลังภัยคุกคาม (Post- incident Activity)

องค์กรควรมีจัดประชุม lesson learned โดยเป็นการทบทวนเหตุการณ์รวมถึงจัดทำรายงานสรุปเหตุการณ์ภัยคุกคามเพื่อใช้อ้างอิงในอนาคต ซึ่งอาจประกอบด้วยหัวข้อเหล่านี้

- รายละเอียดเหตุการณ์

- เวลาที่เกิดเหตุการณ์

- บุคลากรตอบสนองเหตุการณ์อย่างไร

- มีการบันทึกข้อมูลระหว่างการตอบสนองเหตุการณ์หรือไม่

- แผนการรับมือที่สร้างไว้สามารถใช้ได้จริงหรือไม่

- สิ่งที่พบและข้อเสนอแนะ

- ผลลัพธ์จากการดำเนินการรับมือและแก้ไขเหตุภัยคุกคาม เป็นต้น

แหล่งที่มา

- https://www.forrester.com/report/Forresters+Guide+To+Paying+Ransomware/-/E-RES154595

- https://www.microsoft.com/security/blog/2020/04/28/ransomware-groups-continue-to-target-healthcare-critical-services-heres-how-to-reduce-risk/

- https://www.microsoft.com/security/blog/2020/03/05/human-operated-ransomware-attacks-a-preventable-disaster/

- https://www.coveware.com/blog/q2-2020-ransomware-marketplace-report

- https://news.sophos.com/en-us/2020/08/04/the-realities-of-ransomware-five-signs-youre-about-to-be-attacked/

- https://www.zdnet.com/article/why-and-when-it-makes-sense-to-pay-the-ransom-in-ransomware-attacks/

- https://assets.sentinelone.com/ransom/sentinalone_understa?lb-mode=overlay

- https://us-cert.cisa.gov/ncas/tips/ST19-001

- https://www.ncsc.gov.uk/guidance/mitigating-malware-and-ransomware-attacks#stepsifinfected

You must be logged in to post a comment.