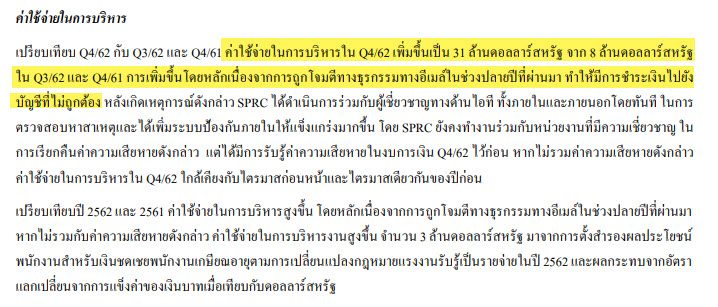

ในช่วงนี้ข่าวที่เป็นที่จับตามองข่าวหนึ่งคือข่าวของบริษัท สตาร์ ปิโตรเลียม รีไฟน์นิ่ง จำกัด (มหาชน) หรือ SPRC ระบุในงบการเงินประจำไตรมาส 4 ปี 2562 ว่าค่าใช้จ่ายในการบริหารในช่วงดังกล่าวเพิ่มขึ้นเป็น 31 ล้านดอลลาร์สหรัฐฯ จาก 8 ล้านดอลลาร์สหรัฐฯ (ส่วนต่างคือ 23 ล้านดอลลาร์สหรัฐฯ ประมาณ 690 ล้านบาท) โดยเพิ่มมาจากการถูกโจมตีธุรกรรมทางอีเมลในช่วงปลายปีที่ผ่านมา ทำให้มีการชำระเงินไปยังบัญชีที่ไม่ถูกต้อง หลังเกิดเหตุการณ์บริษัทได้ดำเนินการร่วมกับผู้เชี่ยวชาญด้านไอทีทั้งภายในและภายนอกทันทีในการตรวจสอบหาสาเหตุและได้เพิ่มระบบป้องกันภายในให้แข็งแกร่งมากขึ้น โดย SPRC ยังคงทำงานร่วมกับหน่วยงานที่เชี่ยวชาญในการเรียกคืนค่าเสียหายดังกล่าว แต่ได้มีการรับรู้ค่าเสียหายในงบการเงินในไตรมาส 4/2562 ไว้ก่อน

พาดหัวข่าวจาก https://www.bangkokbiznews.com/news/detail/867528

ในปัจจุบันนี้ยังไม่มีรายละเอียดเชิงลึกโดยตรงว่า SPRC ถูกโจมตีแบบใด แต่ถ้าวิเคราะห์บริบทในรายงานดังกล่าวว่าเกิดจากการ “ถูกโจมตีธุรกรรมทางอีเมลจนสูญเสียรายได้” ลักษณะดังกล่าวจะไปตรงกับการโจมตีที่มีชื่อเรียกว่า Business Email Compromise (BEC) หรือในบางครั้งอาจถูกเรียกว่า Email Account Compromise (EAC)

งบการเงินประจำไตรมาส 4 ปี 2562 บริษัท สตาร์ ปิโตรเลียม รีไฟน์นิ่ง จำกัด (มหาชน) หรือ SPRC https://www.set.or.th/dat/news/202002/20017235.pdf

ในบทความนี้ทีมตอบสนองการโจมตีและภัยคุกคาม (Intelligent Response) จาก บริษัท ไอ-ซีเคียว จำกัดจะมานำเสนอรายละเอียดเกี่ยวกับการโจมตีแบบ Business Email Compromise (BEC) เพื่อให้องค์กรเตรียมรับมือค่ะ

Business Email Compromise (BEC) คืออะไร

Business Email Compromise (BEC) หมายถึงการโจมตีผ่านอีเมลเพื่อหลอกให้สูญเสียรายได้ผ่านทางอีเมล เป็นลักษณะของการทำ Social Engineering โดยนอกเหนือจากการหลอกลวงทางอีเมลแล้วอาจมีการใช้วิธีเพิ่มเติมเพื่อเร่งรัดให้เหยื่อตกใจและรีบดำเนินการเพิ่มเติมด้วยการโทรศัพท์ ซึ่งสถิติจาก FBI ระบุว่ามีการโจมตีในรูปแบบดังกล่าวเริ่มตั้งแต่ปี 2013 โดยทาง FBI ได้ยกตัวอย่างสถานการณ์การโจมตีแบบ BEC ไว้ 5 สถานการณ์ดังต่อไปนี้

สถานการณ์ที่ 1 เหยื่อของการโจมตีในลักษณะนี้มักเป็นองค์กรที่มีซื้อของกับคู่ค้าจากต่างประเทศ ซึ่งผู้โจมตีจะทำอีเมลปลอมใบแจ้งหนี้หลอกให้เหยื่อเชื่อว่ามีการเปลี่ยนแปลงเลขบัญชีจนเหยื่อหลงโอนเงินไปยังบัญชีของผู้โจมตี

สถานการณ์ที่ 2 ผู้โจมตีจะปลอมเป็น CEO หรือผู้บริหารลำดับสูงตำแหน่งอื่นๆ ขององค์กรแล้วทำการส่งอีเมลสั่งพนักงานว่าให้โอนเงินด่วนเพื่อทำกิจกรรมบางอย่าง โดยอีเมลของ CEO อาจถูกแฮกมาก่อนแล้วหรือผู้โจมตีใช้วิธีปลอมแปลงอีเมล

สถานการณ์แบบที่ 3 อีเมลของบุคลากรที่เป็นผู้ติดต่อธุรกิจถูกแฮก ทำให้ผู้โจมตีสามารถส่งอีเมลหาลูกค้าขององค์กรว่ามีการเปลี่ยนแปลงให้โอนเงินไปยังบัญชีอื่นๆ เพื่อชำระค่าสินค้า

สถานการณ์แบบที่4 ผู้โจมตีติดต่อมายังองค์กรโดยหลอกว่าตัวเองเป็นทนายหรือที่ปรึกษาด้านกฏหมาย หลอกว่าสามารถช่วยเหลือองค์กรด้านกฏหมายได้ แล้วกดดันให้เหยื่อโอนเงินเพื่อดำเนินการด่วน

สถานการณ์แบบที่ 5 ผู้โจมตีแฮกเข้าถึงบัญชีอีเมลของพนักงานในองค์กรแล้วหลอกสอบถามเพื่อจารกรรมข้อมูล โดย FBI ระบุว่ารูปแบบนี้เริ่มต้นในช่วงปี 2016

โดยทัั้ง 5 สถานการณ์นี้เป็นเพียงตัวอย่างในการหลอกลวงเท่านั้น อาจพบการหลอกลวงได้อีกหลายรูปแบบรวมถึงอาจมีการใช้เทคนิคอื่นๆ เพื่อนำไปสู่การโอนเงินไปยังบัญชีของผู้โจมตีได้อีก

ข้อมูลที่น่าสนใจเกี่ยวกับ BEC

รายงานเกี่ยวกับสถานการณ์ภัยคุกคามทางอีเมลใน Q2 2019 ของ FireEye ระบุว่าภัยคุกคามทางอีเมลมีมัลแวร์มาด้วยแค่ 14% ส่วนอีก 86% ไม่มีมัลแวร์ แต่เป็นภัยคุกคามประเภทอื่นๆ อย่างอีเมลปลอมเป็น CEO (CEO fraud) , อีเมลปลอมตัวเป็นคนอื่น และ spear phishing โดยมีอีเมลในรูปแบบ Business Email Compromise (BEC) เพิ่มขึ้น 25%

รายงานเกี่ยวกับสถานการณ์ภัยคุกคามทางอีเมลใน Q2 2019 ของ FireEye https://www.fireeye.com/blog/products-and-services/2019/10/how-attackers-are-getting-ahead-in-the-cloud.html

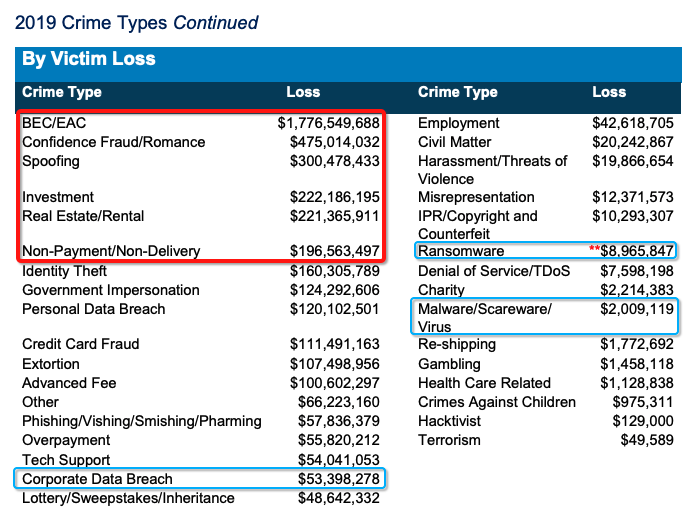

FBI's 2019 Internet Crime Report รายงานล่าสุดของ FBI ที่เพิ่งออกเมื่อช่วงต้นเดือนกุมภาพันธ์ 2020 ระบุว่าจากการแจ้งความเกี่ยวกับการโจมตีทางไซเบอร์ทั้งหมด 467,361 รายการ คิดเป็นการสูญเสียเงินกว่า 3.5 พันล้านดอลลาร์สหรัฐ โดยกว่าครึ่งหนึ่งของการสูญเสียเงิน (1.77 พันล้านดอลลาร์สหรัฐ) เกิดจากการโจมตีในรูปแบบของ BEC

FBI's 2019 Internet Crime Report https://pdf.ic3.gov/2019_IC3Report.pdf https://twitter.com/iHeartMalware/status/1227314522530230272

องค์การตำรวจอาชญากรรมระหว่างประเทศ (INTERPOL) ออกรายงานสรุปภัยคุกคามทางไซเบอร์ในภูมิภาคอาเซียนเมื่อวันที่ 17 กุมภาพันธ์ 2020 ระบุว่าในภูมิภาคอาเซียนนี้ถูกโจมตีในลักษณะของ BEC คิดเป็น 5% ของทั้งโลก

https://www.interpol.int/News-and-Events/News/2020/INTERPOL-report-highlights-key-cyberthreats-in-Southeast-Asia

INTERPOL ระบุว่าการถูกโจมตีแบบ BEC มักไม่ถูกรายงานเพราะองค์กรกลัวเสียชื่อเสียง ทำให้ไม่สามารถวิเคราะห์ข้อมูลความสูญเสียที่แท้จริงและแนวโน้มได้ รวมถึงการตามเงินคืนจาก BEC มักเจอทางตันเมื่อเจอกระบวนการฟอกเงิน เฉลี่ยแล้วการโจมตี BEC ที่สำเร็จจะได้เงินราวๆ 130,500 ดอลลาร์สหรัฐ (ประมาณ 4 ล้านบาท)

INTERPOL วิเคราะห์ว่าการโจมตีแบบ BEC จะไม่หายไปในเร็วๆ นี้อย่างแน่นอน เพราะลงทุนน้อยแต่ได้เงินมาก ผู้โจมตีที่หลอกลวงแบบอื่นๆ ต่างหันมาโจมตีแบบ BEC และไม่โจมตีแบบหว่านแห เน้นไปทาง targeted attack เพื่อหวังผล

การโจมตีแบบ BEC ที่ไอ-ซีเคียวเคยรับมือ

ในช่วงปี 2019 ที่ผ่านมาทีมตอบสนองการโจมตีและภัยคุกคามได้วิเคราะห์ข้อมูลรวมถึงช่วยสืบหาต้นตอการโจมตีในรูปแบบ BEC ที่เกิดขึ้นหลายครั้ง โดยเหตุการณ์ที่พบส่วนใหญ่มีความคล้ายคลึงกัน โดยสามารถสรุปเป็นกระบวนการในการโจมตีได้ดังนี้

- ผู้โจมตีเริ่มโจมตีด้วยการทำ Phishing เพื่อหลอกเอาบัญชีผู้ใช้และรหัสผ่านอีเมลของบุคคลในองค์กรไป

- ผู้โจมตีเข้าถึงอีเมล ฝังตัว และติดตามอ่านอีเมลของเหยื่อเพื่อหาช่องทางในการโจมตี โดยอาจมีการค้นหาด้วยคำค้นที่บ่งบอกถึงการทำธุรกรรมทางการเงินอย่าง invoice, PO, Purchase Order, statement เป็นต้น รวมถึงอาจมีการ forward อีเมลที่มีคำค้นดังกล่าวไปยังอีเมลของผู้โจมตี

- ในกรณีที่ผู้โจมตีพบว่าไม่สามารถใช้ประโยชน์จากบัญชีอีเมลของเหยื่อได้ ผู้โจมตีจะหาวิธีส่ง phishing ภายในรายชื่อผู้ติดต่อทางอีเมลทั้งหมดเพื่อหาเหยื่อรายอื่นๆ ซึ่งองค์กรอาจรู้ตัวในขั้นนี้

- ในกรณีที่ผู้โจมตีสามารถหาช่องทางใช้ประโยชน์จากอีเมลของเหยื่อรายนี้ได้ เช่น ทราบว่าเหยื่อเป็นผู้ที่มีอำนาจในการจัดซือ ผู้โจมตีจะเข้ามาอ่านอีเมลของเหยื่อเป็นระยะเพื่อหาโอกาส

- เมื่อสบโอกาสพบว่าเหยื่อกำลังซื้อสินค้าและได้รับอีเมลขาเข้าที่พูดถึงให้การโอนเงินไปเพื่อทำธุรกรรมกับคู่ค้าผู้โจมตีจะทำการลบอีเมลที่ส่งเลขบัญชีจริงมา แล้วส่งอีเมลปลอมเข้ามายังอินบ็อกเพื่อเปลี่ยนเลขบัญชีเป็นเลขบัญชีของผู้โจมตี

- เหยื่อโอนเงินไปยังบัญชีปลอม ทำให้ผู้โจมตีได้เงินทั้งหมดไป

- เหยื่อรู้ตัวว่าโอนเงินไปยังบัญชีปลอมเมื่อคู่ค้าทวงถามถึงเงินค่าสินค้า

แนวทางการป้องกันและรับมือการโจมตี BEC ในลักษณะดังกล่าว

จากตัวอย่างเหตุการณ์ที่ยกขึ้นมานี้ สามารถแบ่งออกเป็นสามส่วน ดังนี้

- ผู้โจมตีเข้าถึงอีเมลได้

- เตรียมตัวโอนเงิน

- เมื่อโอนเงินไปแล้วพบว่าตกเป็นเหยื่อ

เราสามารถป้องกันการเข้าถึงอีเมลของผู้โจมตีได้โดย

- ตรวจสอบการเข้าถึงบัญชีอีเมลที่ผิดปกติ เช่น การตรวจจับความผิดปกติเมื่อพบการเข้าสู่ระบบจากต่างประเทศ

- เปิดใช้งานฟีเจอร์เพิ่มความปลอดภัยอย่างการยืนยันตัวตนหลายขั้นตอน

- ตรวจสอบและประเมินความปลอดภัยระบบเป็นระยะ

เราสามารถเพิ่มความระมัดระวังในการเตรียมตัวโอนเงินเพื่อป้องกันการโอนเงินไปยังบัญชีที่ผิดได้โดย

- ตรวจสอบและยืนยันข้อมูลบัญชีปลายทาง

- ตรวจสอบชื่อผู้ส่งอีเมลเมื่อจะทำการโอนเงิน

- เพิ่มกระบวนการตรวจสอบอีเมลขาเข้า ตั้งค่าอีเมลให้ถูกต้อง (SPF,DKIM,DMARC) เพื่อป้องกันการได้รับอีเมลปลอม

- เพิ่มกระบวนการตรวงสอบการเปลี่ยนแปลงบัญชี เช่น ขอหนังสือรับรองการเปลี่ยนบัญชีอย่างเป็นทางการ

เมื่อเกิดเหตุการณ์ขึ้นแล้ว องค์กรสามารถหาทางรับมือโดยวิเคราะห์ประเด็นดังนี้

- กระบวนการโอนเงินเกิดขั้นในลักษณะใด สามารถ recall กลับมาได้หรือไม่?

- ตรวจสอบทางเลือกในการระบุหายอดที่โอนและขอ freeze account

- องค์กรมีความคุ้มครองในกรณีที่เกิดขึ้นหรือไม่ เช่น มีสินไหมทดแทนที่ช่วยลดความเสียหายได้

แหล่งความรู้เพิ่มเติม

- Seven ways to spot a business email compromise in Office 365 https://expel.io/blog/seven-ways-to-spot-business-email-compromise-office-365/

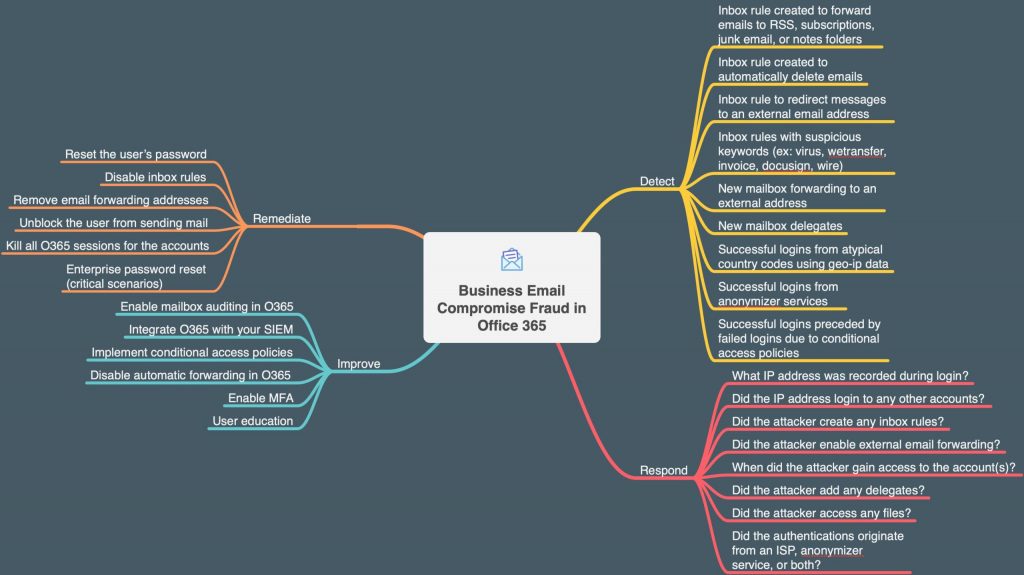

- A #mindmap on how to detect, respond, and remediate Business Email Compromise (#BEC) fraud in #O365 + posturing recommendations.

https://twitter.com/jhencinski/status/1150417878602199041?s=19

- #BECareful - don’t let scammers trick you into making payments to their accounts

https://www.interpol.int/en/Crimes/Financial-crime/Business-Email-Compromise-Fraud

แหล่งอ้างอิง

- งบการเงินประจำไตรมาส 4 ปี 2562 บริษัท สตาร์ ปิโตรเลียม รีไฟน์นิ่ง จำกัด (มหาชน) หรือ SPRC

https://www.set.or.th/dat/news/202002/20017235.pdf - รายงานเกี่ยวกับสถานการณ์ภัยคุกคามทางอีเมลใน Q2 2019 ของ FireEye https://www.fireeye.com/blog/products-and-services/2019/10/how-attackers-are-getting-ahead-in-the-cloud.html

- May 04, 2017 BUSINESS E-MAIL COMPROMISE

E-MAIL ACCOUNT COMPROMISE

THE 5 BILLION DOLLAR SCAM

https://www.ic3.gov/media/2017/170504.aspx - September 10, 2019 BUSINESS EMAIL COMPROMISE THE $26 BILLION SCAM

https://www.ic3.gov/media/2019/190910.aspx - FBI's 2019 Internet Crime Report https://pdf.ic3.gov/2019_IC3Report.pdf https://twitter.com/iHeartMalware/status/122731452253023027

- INTERPOL report highlights key cyberthreats in Southeast Asia https://www.interpol.int/News-and-Events/News/2020/INTERPOL-report-highlights-key-cyberthreats-in-Southeast-Asia

You must be logged in to post a comment.