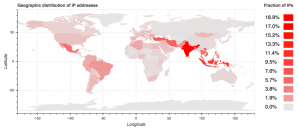

Necurs botnet ปัจจุบันเป็นบอทเน็ตที่มีขนาดใหญ่เป็นอันดับสอง โดยมันเรื่มมาตั้งแต่ปี 2012 และมันเกี่ยวข้องกับการแผ่ขยาย ransomware อย่าง Locky, Scarab และ โทรจันอย่าง Dridex ตามที่ผู้เชี่ยวชาญได้บอก Necurs botnet ปัจจุบันมีอยู่กว่า 570,000 ตัวที่ใช้งานได้กระจายทั่วโลกโดยมากสุดในประเทศอินเดีย อินโดนิเซีย เวียดนาม ตรุกี และ อิหร่าน และคาดการณ์ว่า Necurs botnet ที่ไม่สามารถติดต่อกับเซิร์ฟเวอร์ควบคุมได้กว่า 90,000 ตัวกระจายอยู่ทั่วโลก

โดย Necurs botnet หยุดการเคลื่อนไหวไปในช่วงต้นปี 2017 และกลับมาเคลื่อนไหวอีกครั้งในช่วงเมษายน 2017 โดยพบว่ามีการเพิ่มการใช้เทคโนโลยีใหม่ๆ เพื่อหลบการตรวจจับจากอุปกรณ์ต่างๆ ซึ่งในปัจจุบันผู้เชี่ยวชาญกล่าวว่า Necurs botnet มีการพัฒนาความสามารถในการหลบการตรวจจับจากอุปกรณ์ต่างๆ ให้ดีขึ้นรวมถึงพัฒนาความสามารถในการแพร่กระจาย

โดยผู้เชี่ยวชาญจาก Black Lotus Labs พบว่าเซิร์ฟเวอร์ควบคุม Necurs มีการทำงานเป็นรอบๆ โดยจะปิดตัวเอง ลงและเปิดกลับขึ้นใหม่เป็นระยะ ทำให้ตัว Necurs botnet หยุดการทำงานเป็นช่วงๆ ซึ่งทำให้ตรวจจับไม่พบ

ผู้เชี่ยวชาญ CenturyLink อธิบายถึงความพยายามที่จะทำลายโครงสร้างของ Necurs อย่างไรก็ตามการดำเนินการนั้นไม่ง่ายเพราะว่าโครงสร้างพื้นฐานของ Necurs มีการใช้งาน domain generation algorithm (DGA) เพื่อหลีกเลี่ยงการตรวจจับ เมื่อเจ้าของ Necurs botnet ทำการจด DGA โดเมนเพื่อใช้เป็นเซิร์ฟเวอร์ควบคุม โดเมนตัวนั้นจะไม่เชื่อมกับ IP ที่แท้จริงของเซิร์ฟเวอร์ควบคุมนั้น ทำให้นักวิจัยไม่สามารถหา IP ที่แท้จริงของเซิร์ฟเวอร์ควบคุมได้ และจัดการปิดได้ยากขึ้น แต่ DGA เป็นดาบสองคมเพราะช่วยให้นักวิจัยด้านความปลอดภัยสามารถวิเคราะห์ DNS และ network traffic เพื่อค้นหา Necurs botnet ได้เหมือนกัน

ที่มา:securityaffairs

You must be logged in to post a comment.