บทนำ

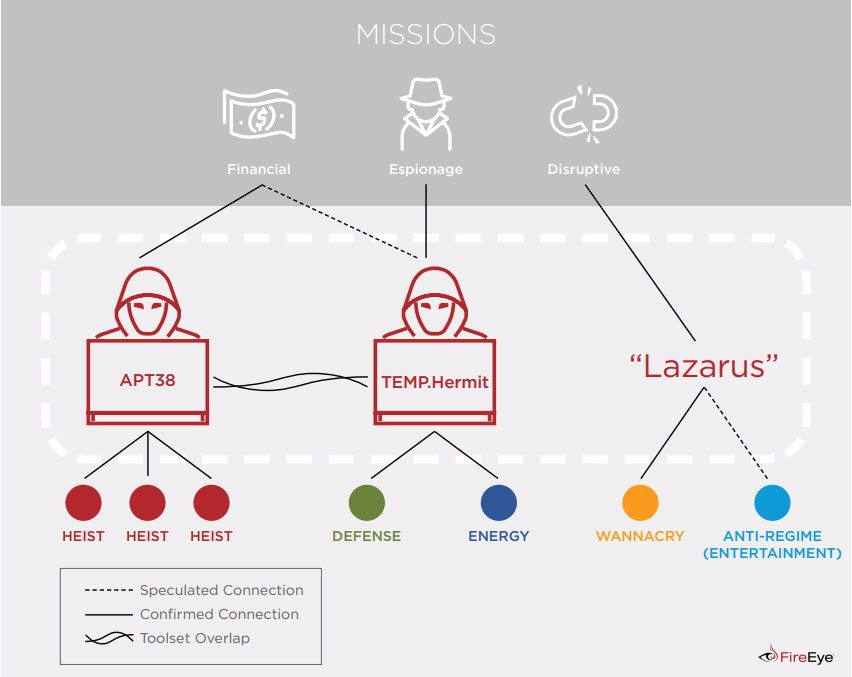

ถ้าพูดถึงกลุ่มก่อการร้ายทางไซเบอร์ที่เชื่อว่าได้รับการสนับสนุนจากรัฐบาลเกาหลีเหนือ ชื่อแรกที่ทุกคนนึกถึงคงจะเป็นกลุ่ม Lazarus Group หรือที่เป็นที่รู้จักในชื่อ HIDDEN COBRA และ Guardians of Peace ที่เพิ่งมีประกาศแจ้งเตือนจาก US-CERT ให้ระวังแคมเปญการโจมตีไปเมื่อไม่นานมานี้ รวมทั้งเชื่อว่าเป็นต้นเหตุของการปล่อย WannaCry ransomware ในปี 2017 การโจมตีธนาคารต่างๆ และการโจมตีบริษัท Sony Pictures ในปี 2014 แต่เมื่อวันที่ 3 ตุลาคม 2018 ที่ผ่านมา FireEye ได้ออกรายงานชิ้นใหม่เปิดเผยข้อมูลว่าแท้จริงแล้วผลงานของกลุ่มก่อการร้ายที่ถูกสื่อเรียกรวมกันว่าเป็นผลงานของ Lazarus Group เพียงกลุ่มเดียวนั้น แท้จริงแล้วเป็นผลงานของกลุ่มก่อการร้ายถึงสามกลุ่ม แบ่งออกเป็นกลุ่มที่มีเป้าหมายก่อการร้ายทางไซเบอร์สองกลุ่ม คือ TEMP.Hermit และ Lazarus Group กับกลุ่มที่มีเป้าหมายโจมตีสถาบันการเงิน คือ APT38 โดยรายงานฉบับดังกล่าวมีชื่อว่า APT38: Un-usual Suspects เน้นให้รายละเอียดของกลุ่ม APT 38 ที่แตกต่างจากกลุ่ม TEMP.Hermit และ Lazarus Group

รายละเอียด

ตั้งแต่มีการโจมตีบริษัท Sony Pictures ในปี 2014 ทั่วโลกต่างรับรู้ว่ามีกลุ่มก่อการร้ายทางไซเบอร์ที่เชื่อว่าได้รับการสนับสนุนจากเกาหลีเหนือ โดยเหตุการณ์โจมตีต่างๆ ที่น่าจะเกี่ยวข้องกับเกาหลีเหนือต่างถูกเรียกรวมกันว่าเป็นฝีมือของ Lazarus Group แต่ FireEye ซึ่งเป็นบริษัทให้บริการด้านความปลอดภัยทางไซเบอร์ไม่เชื่อเช่นนั้น จากการวิเคราะห์เหตุการณ์การโจมตีต่างๆ ที่เกิดขึ้นโดยวิเคราะห์จากทั้งเป้าหมายในการโจมตี เครื่องมือที่ใช้ในการโจมตี ไปจนถึงมัลแวร์ที่ถูกใช้ในการโจมตี FireEye เชื่อว่าเหตุการณ์ทั้งหมดเกิดจากกลุ่มก่อการร้ายสามกลุ่ม ประกอบไปด้วยกลุ่มที่มีเป้าหมายก่อการร้ายทางไซเบอร์สองกลุ่ม คือ TEMP.Hermit และ Lazarus Group กับกลุ่มที่มีเป้าหมายโจมตีสถาบันการเงิน คือ APT38

เนื่องจากมีการจับตาและการให้ข้อมูลเกี่ยวกับกลุ่ม TEMP.Hermit และ Lazarus Group แล้ว FireEye จึงออกรายงาน APT38: Un-usual Suspects เพื่อให้รายละเอียดโดยเฉพาะเกี่ยวกับกลุ่ม APT38

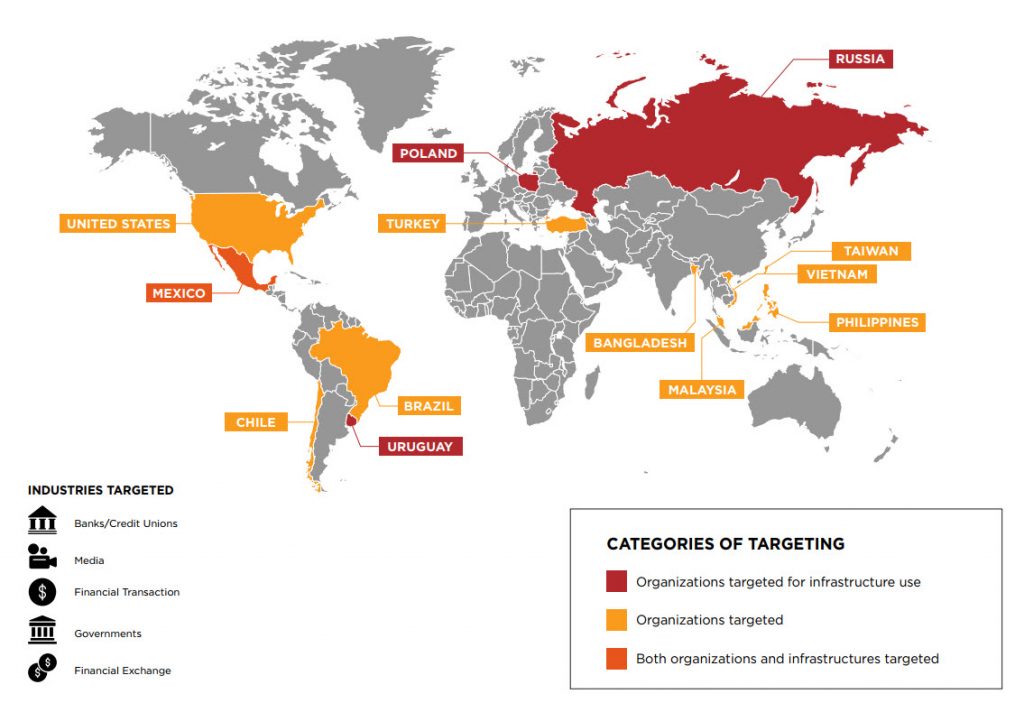

FireEye ระบุว่ากลุ่ม APT38 เริ่มดำเนินการมาตั้งแต่ปี 2014 โดยมีเป้าหมายเพียงอย่างเดียวคือการโจรกรรมโดยโจมตีสถาบันทางการเงินต่างๆ ทั่วโลก ซึ่งกลุ่ม APT38 ได้มีความพยายามในการโจรกรรมรวมมูลค่าแล้วกว่า 1.1 พันล้านดอลลาร์สหรัฐฯ และได้เงินไปแล้วกว่า 100 ล้านดอลลาร์สหรัฐฯ

ประเทศที่ตกเป็นเป้าหมายของ APT38

FireEye ระบุ timeline ของ APT38 ไว้ดังนี้

- เดือนธันวาคม ปี 2015 โจมตี TPBank ในเวียดนาม

- เดือนมกราคม ปี 2016 โจมตี Bangladesh Bank โดยเป็นการโจมตีระบบ SWIFT ภายใน

- เดือนตุลาคม ปี 2017 โจมตี Far Eastern International Bank ในไต้หวัน โดยเป็นการโจมตีเพื่อถอนเงินจำนวนมากออกจาก ATM (ATM cash-out scheme)

- เดือนมกราคม ปี 2018 โจมตี Bancomext ในเม็กซิโก

- เดือนพฤษภาคม ปี 2018 โจมตี Banco de Chile ในชิลี

ซึ่ง FireEye เชื่อว่ากลุ่ม APT38 เริ่มต้นโจมตีเป้าหมายในเอเชียตะวันออกเฉียงใต้ในช่วงแรกของการก่อตั้ง (2014) และค่อยๆ ขยายการดำเนินการไปทั่วโลกในปัจจุบัน

เทคนิคการโจมตีของ APT38

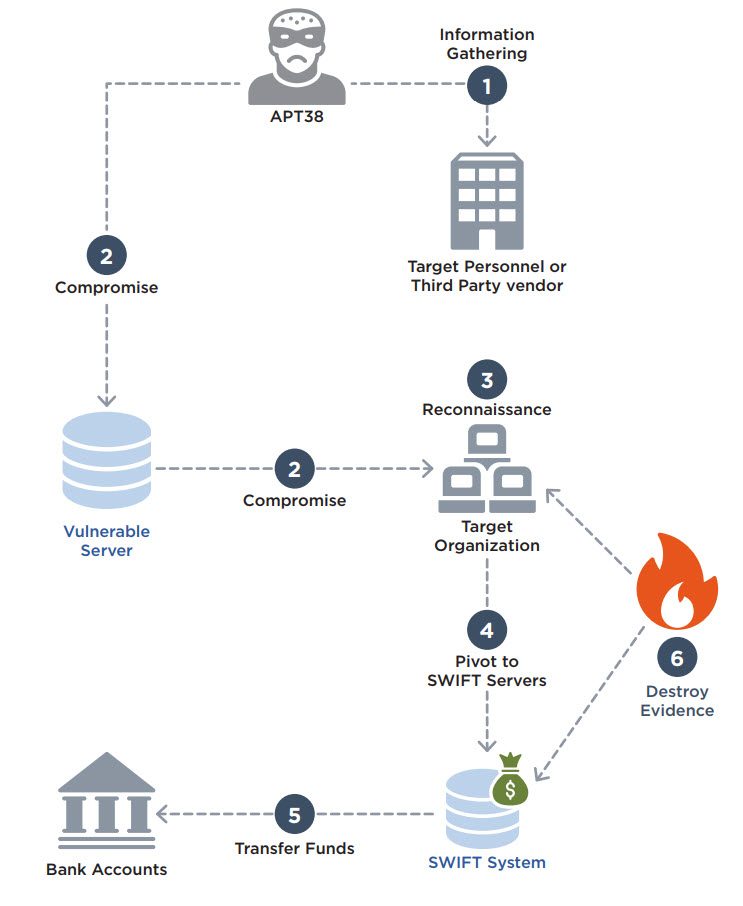

FireEye ระบุว่าการโจมตีของ APT38 ประกอบด้วยแบบแผนที่มีลักษณะดังนี้

- Information Gathering รวบรวมข้อมูล: โดยทำการค้นคว้าข้อมูลของเป้าหมาย เช่น บุคลากรภายใน และค้นคว้าข้อมูลของผู้รับเหมาที่เกี่ยวข้องกับเป้าหมายเพื่อหาทางแทรกซึมเข้าไปในระบบ SWIFT

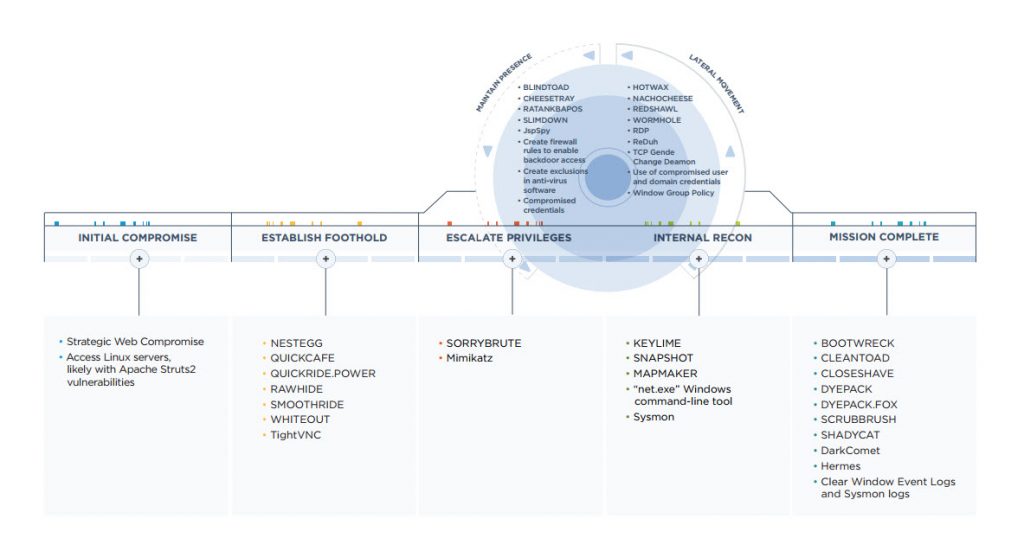

- Initial Compromise เริ่มต้นการโจมตี: โจมตีแบบซุ่มดักเหยื่อตามแหล่งน้ำ (Watering Hole Attack) และโจมตีช่องโหว่ที่ไม่ได้รับการอัปเดตของ Apache Struts2 เพื่อส่งคำสั่งไปยังระบบ

- Internal Reconnaissance สำรวจระบบ: ปล่อยมัลแวร์เพื่อรวบรวม credentials, สำรวจระบบเน็ตเวิร์ค และใช้เครื่องมือที่มีอยู่ในระบบของเป้าหมายในการแสกนระบบ เช่น ใช้ Sysmon เพื่อดูข้อมูล

- Pivot to Victim Servers Used for SWIFT Transactions ค้นหาเซิร์ฟเวอร์สำหรับระบบ SWIFT: ปล่อยมัลแวร์เพิ่ม โดยเป็นมัลแวร์สำหรับค้นหาและติดตั้ง backdoor บนเซิร์ฟเวอร์สำหรับระบบ SWIFT เพื่อให้สามารถส่งคำสั่งได้โดยไม่โดนตรวจจับ

- Transfer funds ขโมยเงินออกไป: ปล่อยมัลแวร์สำหรับส่งคำสั่ง SWIFT ปลอมเพื่อโอนเงินออกและแก้ไขประวัติการทำธุรกรรม โดยมักจะเป็นการโอนเงินไปยังหลายๆ บัญชีเพื่อฟอกเงิน

- Destroy Evidence ทำลายหลักฐาน: ลบ log, ปล่อยมัลแวร์เพื่อลบข้อมูลในฮาร์ดดิส และอาจปล่อย ransomware ที่เป็นที่รู้จักเพื่อขัดขวางกระบวนการสอบสวนและทำลายหลักฐาน

แบบแผนการโจมตีของ APT38

ตัวอย่างรายชื่อมัลแวร์และวิธีการในการโจมตีของ APT38

โดยผู้ที่สนใจสามารถอ่านรายละเอียดเพิ่มเติมของกลุ่ม APT38 ซึ่งรวมไปถึงมัลแวร์ต่างๆ ที่ใช้ได้จาก APT38: Un-usual Suspects

ที่มา

- https://content.fireeye.com/apt/rpt-apt38

- https://www.fireeye.com/blog/threat-research/2018/10/apt38-details-on-new-north-korean-regime-backed-threat-group.html

- https://www.zdnet.com/article/north-korea-s-apt38-hacking-group-behind-bank-heists-of-over-100-million/

- https://securityaffairs.co/wordpress/76807/apt/apt38-north-korea.html

You must be logged in to post a comment.