บทนำ

อีเมลหลอกลวง (email scam) มีประวัติศาสตร์อยู่คู่กับอินเตอร์เน็ตมาอย่างช้านาน หลายๆ คนคงจะเคยได้ยินเรื่องเกี่ยวกับอีเมลหลอกลวงที่ส่งมาจากคนต่างชาติว่าคุณได้รับมรดกจำนวนหลายล้านดอลลาร์สหรัฐฯ จากญาติห่างๆ คุณเพียงต้องจ่ายเงินค่าดำเนินการเพียงไม่กี่ดอลลาร์สหรัฐฯ เพื่อรับมรดกเหล่านั้น (Advance-fee scam) หรือจะเป็นอีเมลหลอกลวงที่บอกว่าฉันรู้ความลับว่าคุณแอบเข้าเว็บไซต์หนังโป๊ ถ้าไม่อยากให้ใครรู้ต้องจ่ายเงินมาแลกกับการไม่เปิดเผยความลับเหล่านั้น (Sextortion)

วันนี้ทีมตอบสนองการโจมตีและภัยคุกคามจะมาเตือนภัยอีเมลหลอกลวงในรูปแบบ Sextortion ที่พัฒนาให้น่าเชื่อถือมากขึ้น และแพร่ระบาดมาถึงประเทศไทยแล้ว

Sextortion คืออะไร

Sextortion หรือการแบล็คเมลล์ทางเพศออนไลน์ ได้แก่ การหลอกให้เหยื่อส่งภาพลับส่วนตัวไปให้แล้วขู่ว่าจะเปิดเผย อ้างว่าแอบส่งมัลแวร์เข้ามายังเครื่องของเหยื่อเพื่อขโมยข้อมูลภาพลับหรือประวัติการเข้าถึงเว็บไซต์ต่างๆ หรือ อ้างว่าสามารถแฮกเครื่องเหยื่อมาอัดคลิประหว่างที่เหยื่อเข้าเว็บโป๊แล้วอ้างว่าจะเปิดเผย และการแบล็คเมล์อื่นๆ ที่เกี่ยวกับเรื่องส่วนตัว ซึ่งเหยื่อที่หลงเชื่อและกลัวเสียหน้าที่การงานจะยินยอมจ่ายค่าไถ่ดังกล่าวให้กับคนร้าย ซึ่งในปี 2018 นี้มี Sextortion ที่มีการพัฒนาให้น่าเชื่อถือขึ้นแพร่ระบาด 2 รูปแบบ คือ อ้างว่าสามารถแฮกรหัสผ่านของเหยื่อได้โดยมีข้อพิสูจน์เป็นการระบุรหัสผ่านที่เหยื่อใช้งานจริง และ อ้างว่าสามารถแฮกอีเมลของเหยื่อได้โดยมีข้อพิสูจน์เป็นการส่งอีเมลจากอีเมลของเหยื่อหาตัวเหยื่อเอง

รายละเอียดเกี่ยวกับภัยคุกคาม

ภัยรูปแบบที่ 1 อ้างว่าสามารถแฮกรหัสผ่านของเหยื่อได้โดยมีข้อพิสูจน์เป็นการระบุรหัสผ่านที่เหยื่อใช้งานจริง

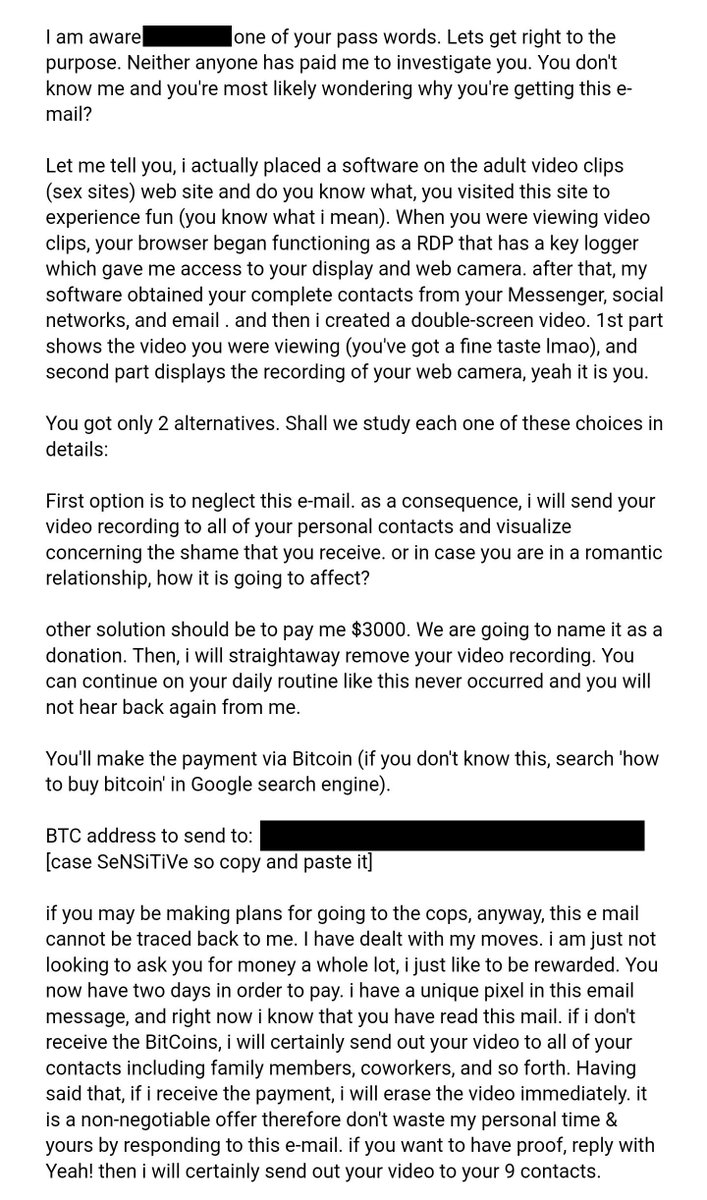

เมื่อวันที่ 12 กรกฏาคม ปี 2018 ที่ผ่านมา บล็อก Krebs on Security ได้ออกบทความ Sextortion Scam Uses Recipient’s Hacked Passwords เพื่อเตือนเกี่ยวกับอีเมลหลอกลวงในรูปแบบนี้ โดยเหยื่อจะได้รับอีเมลจากบุคคลที่ไม่รู้จัก เนื้อหาภายในอีเมลจะขึ้นต้นว่า

“I’m aware that <substitute password formerly used by recipient here> is your password,” (ฉันทราบว่า “รหัสผ่านนี้” เป็นรหัสผ่านของคุณ) โดยลักษณะของอีเมลทั้งหมดดังรูป

ตัวอย่าง Sextortion รูปแบบที่ 1 ที่มา https://twitter.com/troyhunt/status/1052249055554723840

อีเมลดังกล่าวมีใจความว่าผู้โจมตีนี้ทราบรหัสผ่านของเหยื่อ และได้แอบติดตามเหยื่อมานานแล้วด้วยการติดตั้ง keylogger และอัดวิดีโอผ่านเว็บแคมของเหยื่อ ผู้โจมตีขู่ว่าหากเหยื่อไม่ยอมจ่ายค่าไถ่ไปยัง BTC address ที่กำหนด ผู้โจมตีจะเผยแพร่ข้อมูลดังกล่าวให้กับรายชื่อผู้ติดต่อทั้งหมดของเหยื่อ

โดยผู้โจมตีจะทำการส่งอีเมลเหล่านี้อย่างอัตโนมัติและใช้รหัสผ่านของเหยื่อที่เคยรั่วไหลออกมาจากบริการต่างๆ เช่น กรณีข้อมูลอีเมลและรหัสผ่านของ LinkedIn รั่วไหลกว่า 160 ล้านคนในปี 2016 เป็นต้น เมื่อเหยื่อยังคงใช้รหัสผ่านดังกล่าวซ้ำในบริการอื่นๆ ก็จะเกิดความเชื่อถือและหลงโอนเงินให้กับผู้โจมตี

ภัยรูปแบบที่ 2 อ้างว่าสามารถแฮกอีเมลของเหยื่อได้โดยมีข้อพิสูจน์เป็นการส่งอีเมลจากอีเมลของเหยื่อหาตัวเหยื่อเอง

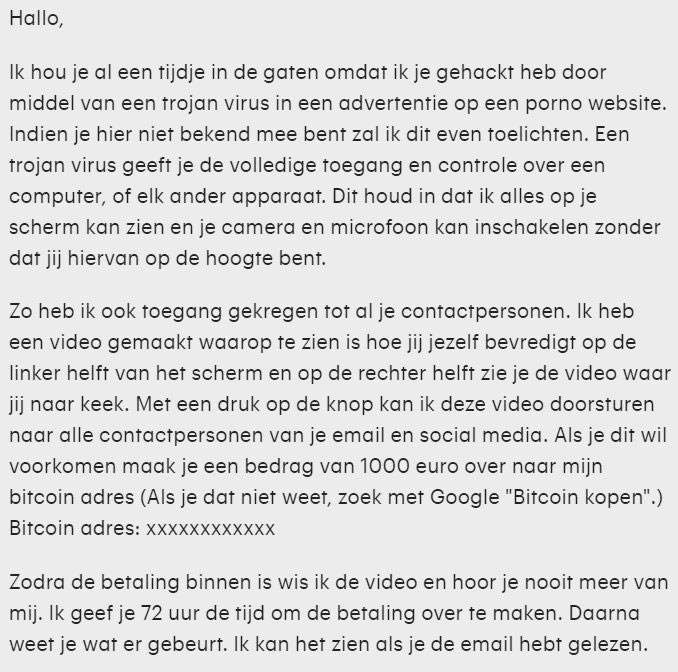

เมื่อวันที่ 12 ตุลาคม 2018 ที่ผ่านมา เว็บไซต์ Bleeping Computer ได้เผยแพร่บทความ New Sextortion Scam Pretends to Come from Your Hacked Email Account โดยผู้โจมตีจะสร้างอีเมลที่มีใจความว่าสามารถแฮกอีเมลของเหยื่อได้แล้ว ทำการปลอมแปลงผู้ส่งอีเมลเป็นตัวเหยื่อเอง และส่งอีเมลปลอมหาตัวเหยื่อ ทำให้เหยื่อหลงเชื่อว่าอีเมลดังกล่าวมาจากอีเมลของตัวเองจริงๆ และถูกแฮกแล้วจริง โดยภัยในรูปแบบที่ 2 นี้มีรายงานการค้นพบครั้งแรกในประเทศเนเธอร์แลนด์ ในวันที่ 11 ตุลาคม 2018

ตัวอย่าง Sextortion รูปแบบที่ 2 ในภาษาดัตช์ ที่มา https://www.rtlnieuws.nl/tech/artikel/4447206/porno-afpersing-mail-nederlandse-slachtoffers-bitcoin

หลังจากนั้นได้การพบอีเมลในรูปแบบที่ 2 ถูกแปลเป็นภาษาอื่นๆ เช่น ภาษาอังกฤษ ภาษาญี่ปุ่น ภาษาสเปน และภาษาอื่นๆ อีกมาก

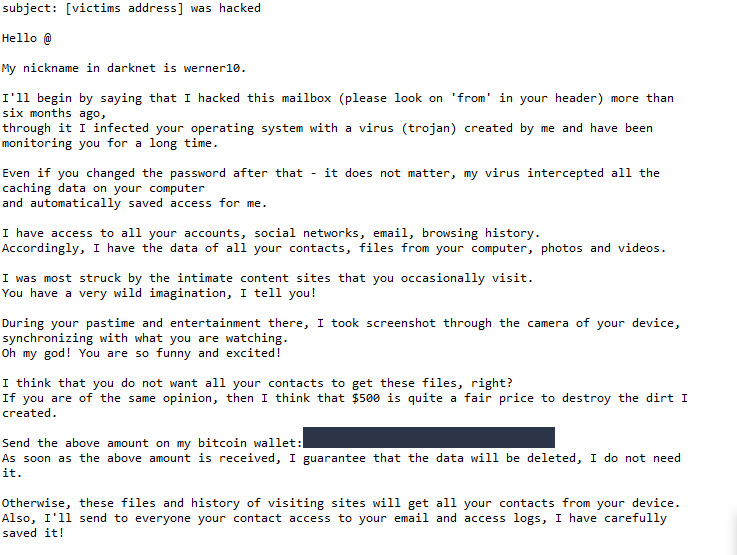

ตัวอย่าง Sextortion รูปแบบที่ 2 ในภาษาอังกฤษ ที่มา https://twitter.com/SecGuru_OTX/status/1051148657897164800

อีเมลปลอมดังกล่าวมีใจความว่าผู้โจมตีได้แฮกอีเมลของเหยื่อสำเร็จเป็นเวลานานแล้ว มีข้อพิสูจน์เป็นอีเมลฉบับนี้ถูกส่งมาจากอีเมลของเหยื่อเอง และได้แอบติดตามเก็บข้อมูลต่างๆ ของเหยื่อ ผู้โจมตีขู่ว่าหากเหยื่อไม่ยอมจ่ายค่าไถ่ไปยัง BTC address ที่กำหนด ผู้โจมตีจะเผยแพร่ข้อมูลดังกล่าวให้กับรายชื่อผู้ติดต่อทั้งหมดของเหยื่อ

โดยผู้โจมตีสามารถปลอมแปลงอีเมลได้จากบริการส่งอีเมลปลอม ส่งอีเมลจาก mail server องค์กรของเหยื่อที่มีการตั้งค่าอย่างไม่ปลอดภัย เป็นต้น

ทั้งนี้ ณ วันที่เขียนบทความ (18 ตุลาคม 2018) ได้มีการพบภัยทั้งสองรูปแบบแพร่ระบาดในประเทศไทยแล้ว

Recommendation

ในกรณีที่เจอภัยคุกคามแบบที่ 1

- ไม่หลงเชื่อและจ่ายค่าไถ่ตามที่มีการกล่าวอ้าง

- ทำการเปลี่ยนรหัสผ่านซ้ำกับรหัสผ่านที่ถูกอ้างในอีเมลบนบริการทั้งหมดที่มี

- สามารถตรวจสอบว่าตัวเองเคยได้รับผลกระทบจากเหตุการณ์ข้อมูลรั่วไหลต่อสาธารณะหรือไม่เพื่อตรวจสอบความเสี่ยงได้จาก https://haveibeenpwned.com/ ซึ่งเป็นบริการฐานข้อมูลเหตุการณ์ข้อมูลรั่วไหล

- ตั้งรหัสผ่านให้แตกต่างกันเสมอบนบริการทั้งหมดที่มีการใช้งานหรือใช้บริการ password manager

- เปิดใช้งาน two-factor authentication เพื่อลดความเสี่ยงหากรหัสผ่านรั่วไหล

ในกรณีที่เจอภัยคุกคามแบบที่ 2

- ไม่หลงเชื่อและจ่ายค่าไถ่ตามที่มีการกล่าวอ้าง

แจ้งผู้ดูแลระบบเพื่อทำการตรวจสอบ

Recommendation สำหรับผู้ดูแลระบบ email

ผู้ดูแลระบบ email สามารถตั้งค่าระบบเพื่อป้องกันการส่งอีเมลปลอมและป้องกันการรับอีเมลปลอมได้ ดังนี้

- วิธีตั้งค่าป้องกันการส่งอีเมลปลอม

- สร้าง SPF-All (hard fail) record สำหรับ mail server ทั้งหมดที่อนุญาตให้ส่งอีเมลในชื่อ domain ขององค์กร

- ตั้งค่า DKIM บน mail server และเผยแพร่ key ใน DKIM Selector record ใน DNS

- สร้าง DMARC record ด้วยค่า p=reject.

- สร้าง SPF records สำหรับแต่ละ subdomain ขององค์กร

- สร้าง SPF records สำหรับ mailserver HELO names

- สร้าง SPF hard fail (-all) และ DMARC p=reject records สำหรับ domain ที่ไม่มีการใช้งาน หรือ domain ที่ไม่ได้ใช้ในการส่งอีเมล

- วิธีตั้งค่าป้องกันการได้รับอีเมลปลอม

- ตรวจสอบ SPF results บน mailservers (hard fail = reject, soft fail = spam).

- สร้าง Whitelists SMTP servers

- ตรวจสอบ DKIM results บน mailservers(failure = reject).

- ตรวจสอบ DMARC results บน mailserver (P= policy published in DNS).

ที่มา

- https://en.wikipedia.org/wiki/Advance-fee_scam

- https://en.wikipedia.org/wiki/Sextortion

- https://krebsonsecurity.com/2018/07/sextortion-scam-uses-recipients-hacked-passwords/

- https://www.bleepingcomputer.com/news/security/new-sextortion-scam-pretends-to-come-from-your-hacked-email-account/

- https://twitter.com/troyhunt/status/1052249055554723840

- https://www.troyhunt.com/observations-and-thoughts-on-the-linkedin-data-breach/

- https://twitter.com/SecGuru_OTX/status/1051148657897164800

- https://www.bleepingcomputer.com/news/security/new-sextortion-scam-pretends-to-come-from-your-hacked-email-account/

- https://twitter.com/SecGuru_OTX/status/1050867734668607488

You must be logged in to post a comment.