สรุปย่อ

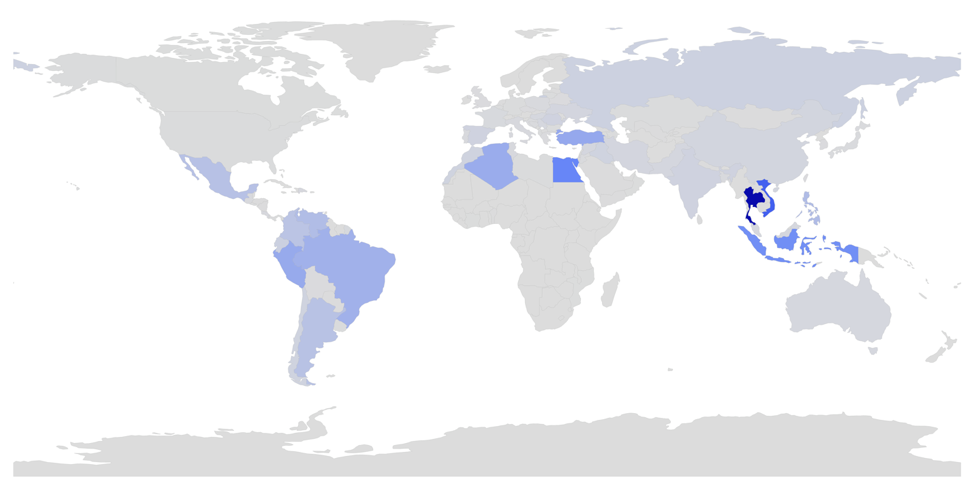

ทีมนักวิจัยด้านความปลอดภัย Unit 42 จาก Palo Alto Networks ได้ประกาศสถิติการแพร่กระจายของมัลแวร์ประเภท miner ซึ่งพุ่งเป้าไปที่การสร้างผลกำไรในสกุลเงินออนไลน์แบบเสมือนย้อนหลัง 4 เดือน โดยพบว่ายอดดาวโหลดไฟล์โปรแกรมของมัลแวร์ประเภทดังกล่าวในอันดับที่ 1 นั้นมีที่มาจากประเทศไทยกว่า 3,500,000 ครั้ง และมากกว่าอันดับ 2 เกือบเท่าตัว

จำนวนการดาวโหลดไฟล์โปรแกรมของมัลแวร์ (ภาพจากบทความ Large Scale Monero Cryptocurrency Mining Operation using XMRig)

ทีมตอบสนองการโจมตีและภัยคุกคามจากบริษัทขอแนะนำให้ทำการตรวจสอบการแพร่กระจายของมัลแวร์ตามคำแนะนำในหัวข้อ

"ขั้นตอนแนะนำในการจัดการกับภัยคุกคาม" ด้านล่างโดยด่วนที่สุด

ทำความรู้จักกับภัยคุกคามประเภทมัลแวร์ขุดบิทคอยน์

กระบวนการหนึ่งที่สำคัญของระบบเงินแบบไม่มีศูนย์กลาง (decentralized system) คือการที่ผู้ใช้งานในระบบนั้นมีหน้าที่ในการช่วยกันตรวจสอบธุรกรรมที่เกิดขึ้นว่าถูกต้องหรือไม่ และเพื่อจูงใจให้เกิดการตรวจสอบต่อไปเรื่อยๆ ผู้ที่ช่วยในการตรวจสอบธุรกรรมก็จะได้รับ "ผลตอบแทน" นั้นเป็นรางวัล กระบวนการที่ผู้ใช้งานช่วยกันพิสูจน์ความถูกต้องของธุรกรรมนั้นถูกเรียกชื่อตามวิธีการว่า mining

ชุดของคอมพิวเตอร์เฉพาะที่ถูกพัฒนาเพื่อการ mining

อย่างไรก็ตามการ mining เพื่อให้ได้ผลตอบแทนนั้นแท้จริงเปรียบเสมือนกับการแก้ปัญหาโจทย์ทางคณิตศาสตร์รูปแบบหนึ่งที่เป็นงานที่คอมพิวเตอร์ถนัด การแย่งชิงเพื่อให้สามารถแก้โจทย์ปัญหาได้ก่อนจึงเกิดขึ้นในรูปแบบของการทุ่มพลังในการประมวลผลของคอมพิวเตอร์หลายสิบหรือหลายร้อยเครื่องเพื่อแข่งขันกันว่าผู้ใดจะได้ "คำตอบที่ถูกต้อง" หรือ "ผลตอบแทน" ก่อนกัน

แน่นอนว่าทุกๆ คนนั้นอยากเป็นผู้ชนะ และชัยชนะที่มาพร้อมกับผลตอบแทนมูลค่าสูงย่อมทำให้เกิดการแข่งขันที่สกปรก ผู้ประสงค์ร้ายหรือแฮกเกอร์จึงอาศัยการโจมตีช่องโหว่ของระบบคอมพิวเตอร์ต่างๆ เพื่อแพร่กระจายโปรแกรมสำหรับ mining ซึ่งเมื่อเริ่มทำงานแล้ว โปรแกรม mining จะดึงทรัพยากรของระบบคอมพิวเตอร์ทั้งหมดเพื่อใช้ในการกระบวนการ mining โดยมีปลายทางเพื่อสร้างผลตอบแทนให้กับเจ้าของกระเป๋าหรือเจ้าของบัญชีที่ควบคุมมัลแวร์ให้มากที่สุด

การแพร่กระจายของมัลแวร์ขุดบิทคอยน์

สำหรับมัลแวร์ miner ซึ่งพุ่งเป้าไปที่สกุลเงิน Monero นั้น ทีม Unit 42 ได้ทำการสรุปวิธีการที่ผู้ประสงค์ร้ายใช้ในการแพร่กระจายมัลแวร์ซึ่งมีความแตกต่างกันตามช่วงเวลาตามรายละเอียดดังนี้

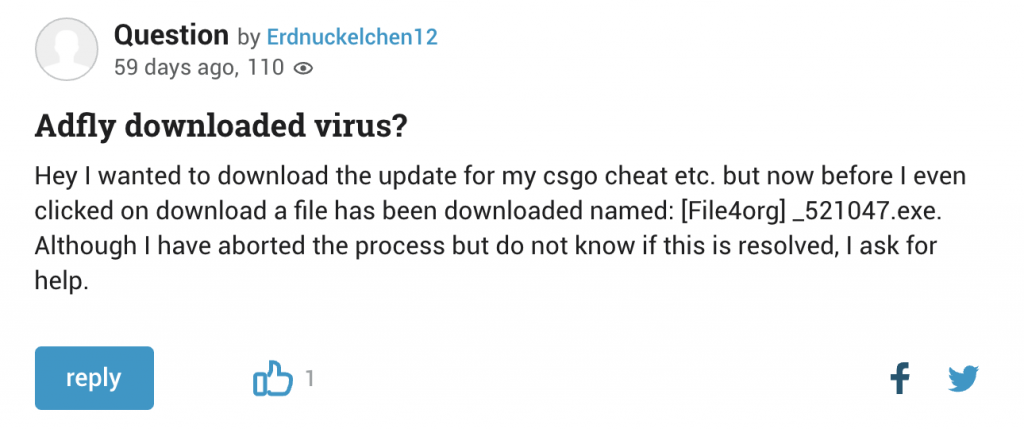

ผู้ใช้งานมีการแจ้งถึงพฤติกรรมที่ปกติจากบริการของ Adf.ly

ในส่วนของการดาวโหลดและติดตั้งตัวเองนั้น ผู้ประสงค์ร้ายได้มีการใช้งานบริการ Adf.ly ซึ่งเป็นบริการประเภท "จ่ายเงินตามจำนวนการคลิกลิงค์" โดยเมื่อผู้ใช้งานมีการเข้าลิงค์จาก Adf.ly นั้น ผู้ใช้งานกลับถูกรีไดเร็คหรือเปลี่ยนเส้นทางไปยังเว็บไซต์ของผู้ประสงค์ร้ายซึ่งทำการดาวโหลดไฟล์ของมัลแวร์ miner

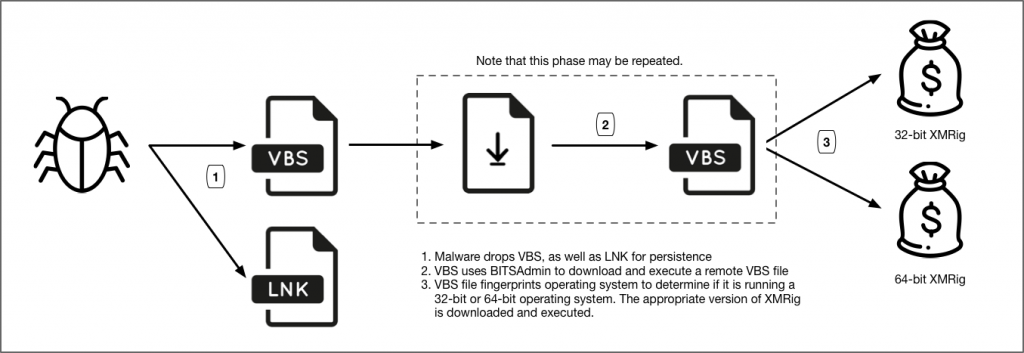

เมื่อผู้ใช้งานเริ่มการทำงานของไฟล์ของมัลแวร์ miner นั้น มัลแวร์จะเริ่มทำการดาวโหลดโปรแกรม miner จริงๆ ที่จะใช้ในการ mining มาติดตั้งลงบนระบบของผู้ใช้งาน ทีม Unit 42 ตรวจพบการใช้งานเครื่องมือของระบบปฏิบัติการ BITSAdmin เพื่อช่วยในการดาวโหลดมัลแวร์ด้วย

ขั้นตอนและพฤติกรรมการดาวโหลดมัลแวร์โดยใช้โปรแกรม BITSAdmin (ภาพจาก Large Scale Monero Cryptocurrency Mining Operation using XMRig)

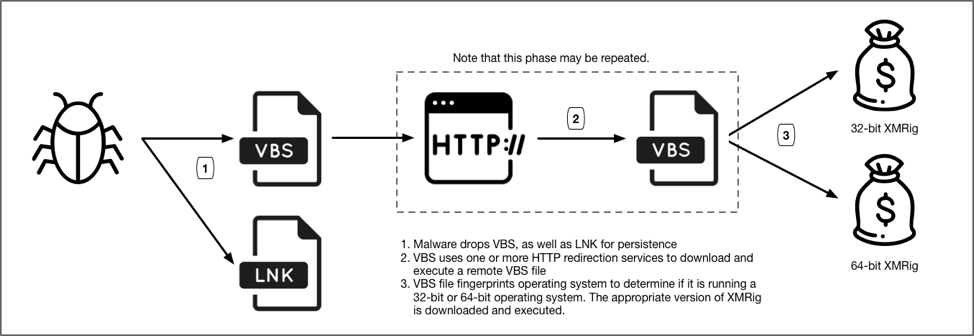

ขั้นตอนการดาวโหลดมัลแวร์ในรุ่นต่อมาซึ่งมีการใช้การเปลี่ยนเส้นทางไปยังเว็บไซต์ต่างๆ ก่อนจะถึงเว็บไซต์ที่เปิดให้ดาวโหลดมัลแวร์จริง (Large Scale Monero Cryptocurrency Mining Operation using XMRig)

ขั้นตอนแนะนำในการจัดการกับภัยคุกคาม

- มัลแวร์จะมีการใช้พร็อกซี่ของ XMRig เพื่อติดต่อ ให้ผู้ดูแลระบบตรวจสอบการเชื่อมต่อที่มีปลายทางตามรายการของหมายเลขไอพีแอดเดรสด้านล่างว่ามีการเชื่อมต่อในลักษณะที่ตรงกันหรือไม่

- 5.101.122[.]228:8080

- 5.23.48[.]207:7777

- 144.76.201[.]175:80

- 144.76.201[.]175:8080

- f.pooling[.]cf:80

- f.pooling[.]cf:80

- b.pool[.]gq:80

- a.pool[.]ml:8080

- a.pool[.]ml:123

- a.pool[.]ml:443

- a.pool[.]ml:8443

- a.pool[.]ml:80

- a.pool[.]ml:1725

- การดาวโหลดมัลแวร์มีการใช้บริการย่อลิงค์เพื่อปกปิดปลายทางและช่วยในการเปลี่ยนแปลงเส้นทาง ให้ผู้ดูแลระบบตรวจสอบการเชื่อมต่อที่มีปลายทางตามรายการของ URL ด้านล่างว่ามีการเชื่อมต่อในลักษณะที่ตรงกันหรือไม่

- hxxp://bit[.]ly/2j3Yk8p

- hxxp://bit[.]ly/2hxuusK

- hxxp://bit[.]ly/2C7caP6

- hxxp://bit[.]ly/HSGADGFDS

- hxxp://bit[.]ly/2yV0JNa

- hxxp://bit[.]ly/2Algzhc

- hxxp://bit[.]ly/2zA08wz

- hxxp://bit[.]ly/2hcsSUN

- hxxp://bit[.]ly/2hr6KGb

- hxxp://bit[.]ly/2xOVfPH

- hxxp://bit[.]ly/2BoFNMr

- hxxp://bit[.]ly/2xlWVQl

- hxxp://bit[.]ly/2kEApR6

- hxxp://bit[.]ly/2AkVK8t

- hxxp://bit[.]ly/2yyUhLX

- hxxp://bit[.]ly/2AkyUvs

- hxxp://bit[.]ly/2zXRI6r

- hxxp://bit[.]ly/2jjXmbJ

- hxxp://bit[.]ly/2hzW6Rb

- hxxp://bit[.]ly/2mkHzdP

- hxxp://bit[.]ly/FSJKHJK

- hxxp://bit[.]ly/2gB0ZW0

- hxxp://bit[.]ly/2ixSCPu

- hxxp://bit[.]ly/FSFSAASA

- hxxp://bit[.]ly/2A5rxKB

- hxxp://bit[.]ly/2xbUmjC

- hxxp://bit[.]ly/2EHv415

- hxxp://bit[.]ly/2Aq3gja

- hxxp://bit[.]ly/2Bhr1tv

- hxxp://bit[.]ly/2ynGl7o

- hxxp://bit[.]ly/SOURCETXT

- hxxp://bit[.]ly/2zGXAQx

- hxxp://bit[.]ly/2hEhF3i

- hxxp://bit[.]ly/2y3iGnG

- hxxp://bit[.]ly/2ic2mvM

- hxxp://bit[.]ly/2itoMrG

- hxxp://bit[.]ly/2yvqOSU

- hxxp://bit[.]ly/2zCj1n2

- hxxp://bit[.]ly/2jEqYks

- หากมีการตรวจเจอระบบที่มีการติดต่อไปยังหมายเลขไอพีแอดเดรสหรือ URL ซึ่งปรากฎตามรายการด้านบน ทีมตอบสนองการโจมตีและภัยคุกคามขอแนะนำให้ทำการใช้โปรแกรมป้องกันมัลแวร์ที่มีการอัปเดตฐานข้อมูลของมัลแวร์เป็นรุ่นล่าสุดเพื่อทำการค้นหาและนำมัลแวร์ออกจากระบบ รวมไปถึงตรวจสอบการมีอยู่ของโปรแกรมซึ่งโดยทั่วไปจะถูกติดตั้งอยู่ที่พาธ %AppData% ควบคู่ไปด้วย

You must be logged in to post a comment.