Palo Alto Networks แจ้งเตือนการแพร่ระบาดของโทรจัน UBoatRAT ในแถบเอเชีย

กลุ่มนักวิจัยด้านความปลอดภัยจาก Palo Alto Networks ได้ประกาศแจ้งเตือนการค้นพบการแพร่กระจายของมัลแวร์ประเภทโทรจันหรือ RAT "UBoatRAT" ซึ่งพุ่งเป้าการโจมตีในแถบเอเชีย

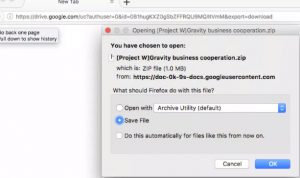

มัลแวร์ UBoatRAT ใช้วิธีการแพร่กระจายผ่านทางลิงค์แชร์ไฟล์ซึ่งอยู่บนบริการของ Google Drive โดยมัลแวร์จะมีการดึงรายการของเซิร์ฟเวอร์ที่ใช้ในการสั่งการและควบคุม (C&C servers) บน GitHub และใช้ฟีเจอร์ BITS ของวินโดวส์ในการดาวโหลดและฝังตัวในระบบต่างๆ กระบวนการติดต่อกับ C&C server นั้นถูกออกแบบให้ใช้โปรโตคอลที่มีการเข้ารหัสแบบเฉพาะ

เมื่อเริ่มต้นทำงาน มัลแวร์ UBoatRAT จะมีการคัดลอกตัวเองไปยังพาธ C:\programdata\svchost.exe และยังมีการรันไฟล์สคริปต์ที่อยู่ที่ C:\programdata\init.bat ผู้ใช้งานสามารถตรวจสอบหามัลแวร์ที่มีอยู่ในระบบได้ด้วยพฤติกรรมที่น่าสงสัยเหล่านี้ รวมไปถึงตรวจสอบจาก IOC ตามข้อมูลด้านล่าง

เป้าหมายของ UBoatRAT นั้นแม้ในตอนนี้จะยังไม่ชัดเจน แต่ด้วยฟังก์ชันการทำงานของโทรจันในเบื้องต้นนั้น เมื่อระบบใดถูกฝังตัวด้วยโทรจัน ผู้ควบคุมโทรจันสามารถเข้าถึงและควบคุมระบบได้ทุกฟังก์ชัน

-- IOC --

รายการเซิร์ฟเวอร์ที่มัลแวร์จะทำการติดต่อ:

115.68.49[.]179:80

115.68.49[.]179:443

60.248.190[.]36:443

115.68.52[.]66:443

115.68.49[.]180:443

122.147.187[.]173:443

124.150.140[.]131:443

รายการของไฟล์ที่ถูกสร้างโดยมัลแวร์:

C:\programdata\init.bat

C:\programdata\svchost.exe

ที่มา: securityaffairs

You must be logged in to post a comment.