นักวิจัยด้านความปลอดภัยค้นพบมัลแวร์ใหม่ที่มีความซับซ้อนโดยอิงจาก Zeus banking Trojan ที่มีชื่อเสียงในการขโมยข้อมูลธุรกรรมทางธนาคารจำนวนมาก

Banking Trojan Terdot ถูกค้นพบตั้งแต่กลางปี 2016 ซึ่งถูกออกแบบมาให้ทำงานเป็น Proxy เพื่อใช้ในการโจมตีแบบ man-in-the-middle (MitM) ขโมยการเข้าถึงเว็บไซต์ เช่นข้อมูลบัตรเครดิต , UserName Password สำหรับ Login เข้าสู่ระบบ รวมถึงการฝั่งโค้ด HTML ลงในหน้าเว็บที่เข้าชม นอกจากนี้รูปแบบใหม่ของ Terdot ยังเพิ่มความสามารถในการอัปเดตอัตโนมัติ ซึ่งอนุญาตให้มัลแวร์สามารถดาวน์โหลดและรันไฟล์ตามที่ผู้ดำเนินการร้องขอได้

นักวิจัยด้านความปลอดภัยจาก Bitdefender พบว่า Banking Trojan ถูกพัฒนาให้มีความสามารถเพื่อมากขึ้น เช่น ใช้ประโยชน์จากเครื่องมือโอเพนซอร์สสำหรับปลอมแปลงใบรับรอง SSL

เพื่อเข้าถึง social media และบัญชีอีเมล รวมถึงสามารถโพสต์ข้อความในนามผู้ติดไวรัส

เป้าหมายหลักของ Terdot คือเว็บไซต์ของธนาคารในหลาย ๆ สถาบันในแคนาดาเช่น Royal Bank, Banque Nationale, PCFinancial, Desjardins, BMO (Bank of Montreal) และ Scotiabank เป็นต้น นอกจากนี้ยังพบว่า Terdot สามารถกำหนดเป้าหมายในการโจมตีไปยัง social media ได้แก่ Facebook, Twitter, Google Plus และ YouTube รวมถึงผู้ให้บริการอีเมล ได้แก่ Gmail ของ Google, Microsoft's live.com และ Yahoo Mail โดย Bitdefender กล่าวว่าที่น่าสนใจคือมัลแวร์ช่วยหลีกเลี่ยงการรวบรวมข้อมูลที่เกี่ยวข้องกับ VKontakte (vk.com) แพลตฟอร์มโซเชียลมีเดียที่ใหญ่ที่สุดในรัสเซียได้

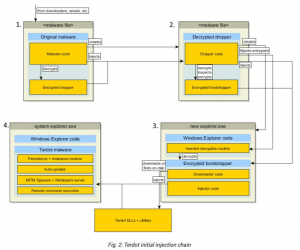

Trojan Banking ส่วนใหญ่จะถูกแพร่กระจายผ่านทางเว็บไซต์ที่ถูกโจมตีโดยใช้ SunDown Exploit Kit แต่นักวิจัยยังตั้งข้อสังเกตว่ามีอีเมล์อันตรายที่มีการแนบ PDF icon button ปลอม ซึ่งหากผู้รับทำการคลิก ระบบจะรัน JavaScript เพื่อดาวน์โหลดและเรียกใช้ไฟล์มัลแวร์ และเพื่อหลบเลี่ยงการตรวจจับโทรจันฝั่งโค้ดที่ซับซ้อนและดาวน์โหลด Terdot เป็นชิ้น ๆ หลังจากนั้นโทรจันจะแทรกตัวเข้าไปในเบราว์เซอร์เพื่อเชื่อมต่อกับเว็บพร็อกซีในการอ่าน Traffic และ ฝั่ง Spyware นอกจากนี้ยังสามารถขโมยข้อมูลการตรวจสอบสิทธิ์ได้อีกด้วย โดยการตรวจสอบคำขอของเหยื่อหรือการฝั่งโค้ด Javascript ที่เป็นอันตราย และสามารถหลีกเลี่ยงข้อจำกัดที่กำหนดโดย TLS (Transport Layer Security) ด้วยการสร้าง Certificate Authority (CA) ของตนเองและสร้างใบรับรองสำหรับทุกโดเมนที่เหยื่อเข้าชม โดยข้อมูลใด ๆ ที่เหยื่อส่งไปยังบัญชีธนาคารหรือ social media อาจถูกดักฟังและแก้ไขโดย Terdot แบบเรียลไทม์ ซึ่งอาจทำให้ Terdot สามารถแพร่กระจายโดยการโพสต์ลิงก์ปลอมไปยังบัญชีสื่อสังคมออนไลน์อื่น ๆ

ที่มา : The Hacker News

You must be logged in to post a comment.