ช่วงเวลาประมาณ 19:30 ของวันที่ 28/06/2017 ที่ผ่านมา นักวิจัยด้านความปลอดภัยทั่วโลกตรวจพบการแพร่กระจายของมัลแวร์เรียกค่าไถ่ที่มีลักษณะคล้ายกับมัลแวร์เรียกค่าไถ่ Petya แต่ด้วยลักษณะที่แตกต่างกันคือมีการแพร่กระจายอย่างรวดเร็วและส่งผลกระทบในวงกว้างมากกว่าภายใต้ชื่อของมัลแวร์ที่ถูกเรียกว่า Petyawrap

ในบทความนี้ทีมงานไอ-ซีเคียวจะมานำเสนอรายละเอียดโดยสรุป สมมติฐานการแพร่กระจายของมัลแวร์พร้อมทั้งวิธีการป้องกันและลดผลกระทบในเบื้องต้นเพื่อป้องกันผู้ใช้บริการและผู้ใช้งานทั่วไปให้ปลอดภัยจากมัลแวร์ครับ

สรุปย่อ

มัลแวร์เรียกค่าไถ่ Petyawrap เป็นมัลแวร์เรียกค่าไถ่ในตระกูลเดียวกับมัลแวร์เรียกค่าไถ่ Petya ซึ่งเคยมีการแพร่กระจายและสร้างความเสียหายมาแล้วในช่วงต้นปี 2016 ที่ผ่านมาโดยสร้างความเสียหายด้วยการเข้ารหัสส่วนของ master file table (MFT) ซึ่งทำให้ระบบปฏิบัติการไม่สามารถอ่านข้อมูลจากดิสก์ได้

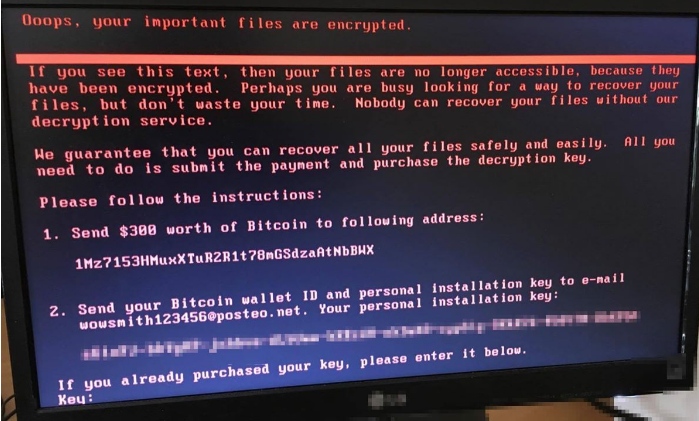

ภาพหน้าจอหลังจากที่มัลแวร์ Petyawrap แพร่กระจายและมีการบังคับให้รีบูตระบบใหม่ ภาพจากคุณ Vlad Styran

มัลแวร์เรียกค่าไถ่ Petyawrap ถูกสันนิษฐานว่าใช้วิธีการแพร่กระจายผ่านทางช่องโหว่ EternalBlue ซึ่งเป็นวิธีการเดียวกับที่มัลแวร์เรียกค่าไถ่ WannaCry ใช้ในการแพร่กระจายตัวเองอันเนื่องมาจากความรวดเร็วในการแพร่กระจายและจำนวนของเครื่องที่ถูกเข้ารหัสซึ่งเกิดขึ้นอย่างรวดเร็ว (ดูเพิ่มเติมเกี่ยวกับ EternalBlue ได้ที่นี่)

พฤติกรรมที่สามารถสังเกตเห็นได้นอกเหนือจากหน้าจอที่แสดงกระบวนการจ่ายค่าไถ่

ของมัลแวร์เรียกค่าไถ่ Petyawrap นั้นประกอบไปด้วย ระบบมีการรีบูตอัตโนมัติ, ไฟล์ที่เป็น event log ถูกลบออกและรวมไปถึงมีการสร้างไฟล์น่าสงสัยที่พาธ %PROGRAMDATA%\dllhost.dat, C:\Windows\perfc.dat และมีการสร้าง Scheduled Tasks เพื่อบังคับให้มีการรีบูตระบบภายใน 1 ชั่วโมง เป็นต้น

มัลแวร์เรียกค่าไถ่ Petyawrap ยังคงสืบทอดพฤติกรรมในการเป็น ransomworm หรือการแพร่กระจายตัวเองไปยังระบบอื่นโดยอัตโนมัติแต่ด้วยวิธีที่แตกต่างกันออกไป โดยมันใช้ฟีเจอร์ของระบบปฏิบัติการวินโดวส์ซึ่งเรียกว่า Windows Management Instrumentation (WMI) และโปรแกรม Sysinternals Suite PSExec ในการเข้าถึงเครื่องอื่นในระบบเพื่อติดตั้งและเริ่มการทำงานของมัลแวร์ผ่านทางการแชร์ admin$ และc$

มัลแวร์เรียกค่าไถ่ Petyawrap ไม่มีการติดต่อออกไปที่เซิร์ฟเวอร์ที่ใช้ออกคำสั่งและควบคุมหรือ C&C servers เช่นเดียวกับ WannaCry ซึ่งอาจเป็นไปได้ว่ามัลแวร์เรียกค่าไถ่ Petyawrap มีกระบวนการเข้ารหัสที่คล้ายคลึงกับ WannaCry

คำแนะนำในการป้องกันมัลแวร์เรียกค่าไถ่ Petyawrap ในเบื้องต้นคือการดำเนินการแพตช์ช่องโหว่ EternalBlue หรือภายใต้รหัส MS17-010, จำกัดการเข้าถึงโปรโตคอล SMBv1 ซึ่งมีช่องโหว่ให้น้อยที่สุดหรือไม่มีเลยถ้าเป็นไปได้และรวมไปถึงตรวจสอบการแชร์ไฟล์/ไดเรกทอรีของระบบในพาธที่เป็น admin$ และc$

ที่มา: i-secure

You must be logged in to post a comment.