Google Project Zero (Natalie Silvanovich และ Tavis Ormandy) พบช่องโหว่ใน Malware Protection service (MsMpEng) ซึ่งเป็น module ที่ถูก enable โดย default ใน Windows 8, 8.1, 10 และ Windows Server 2012 และอื่นๆ ทำให้ผู้ใช้งานทั่วไปตกเป็นเหยื่อของการยึดเครื่องจากระยะไกลได้

MsMpEng ถูก enable ใน Windows รุ่นต่างๆ รวมถึงเป็น core engine ที่ใช้งานร่วมกับ Windows Security Essential, System Centre Endpoint Protection, และ product ทางด้าน security ใดๆของ Microsoft อีกด้วย ซึ่ง MsMpEng ถูกรันโดยใช้สิทธิ์ NT AUTHORITY\SYSTEM อีกทั้ง engine ดังกล่าวไม่มีการรันผ่าน Sandbox และสามารถเข้าถึง service ได้โดยไม่จำเป็นต้อง authentication ผ่าน service ต่างๆไม่ว่าจะเป็น Windows services, Exchange, IIS และอื่นๆอีกด้วย ทำให้หากมีการโจมตีเกิดขึ้น Hacker จะสามารถได้ทั้งสิทธิ์สูงสุดของเครื่องพร้อมทั้งสามารถสั่งงานเครื่องได้ทันทีโดยไม่ต้องเหนื่อย bypass Sandbox แต่อย่างใด

ตัว MsMpEng มีส่วน scan และ analysis ที่ชื่อว่า mpengine ซึ่งเป็นช่องโหว่ของการโจมตีขนาดใหญ่และซับซ้อน เนื่องด้วย engine ดังกล่าวมีการ scan และ analysis ไฟล์ที่หลากหลายมาก ทำให้ Hacker สามารถเข้าถึงได้หลากหลายนั่นเอง โดย NScript เป็นส่วนหนึ่ง (Component) ของ mpengine ที่จะใช้ประเมิณ filesystem และการใช้งานทางด้าน network ใดๆที่ดูแล้วน่าจะเป็น javascript แต่ NScript ไม่มีการตรวจสอบ input ที่ดีพอทำให้เกิด Remote Code Execution (RCE) ได้

หากเป็นเครื่อง Workstation ใช้งานทั่วไป Hacker สามารถเข้าถึง Engine ดังกล่าวได้โดยการส่ง email ไปยัง user หาก user ทำการกด link ใน browser หรือใดๆก็แล้วแต่ MsMpEng ก็จะทำงานขึ้นมาเพื่อทำการตรวจสอบ filesystem ต่างๆที่เกิดจาก event การเปิดไฟล์นั้น ซึ่งจะทำให้ MsMpEng ได้รับไฟล์ input จากที่ Hacker เขียนลงไปใน Harddisk ซึ่งไฟล์ดังกล่าวจะเป็นการเขียนไฟล์อันตรายที่ทำให้เกิด Remote Code Execution หรือ Privilege Escalation ได้นั่นเอง

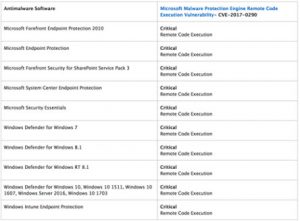

ตอนนี้ทาง Microsoft ได้ออก patch ออกมาแก้ไขแล้วครับ (CVE-2017-0290)

ระบบที่ได้รับผลกระทบ: Microsoft Malware Protection version About จะพบ Engine Version

ที่มา: technet.microsoft

You must be logged in to post a comment.