ตรวจพบ Ransomware สายพันธุ์ใหม่ชื่อ HybridPetya ซึ่งสามารถ Bypass การทำงานของ UEFI Secure Boot เพื่อทำการติดตั้งแอปพลิเคชันอันตรายลงใน EFI System Partition ได้

HybridPetya ดูเหมือนจะได้รับแรงบันดาลใจจากมัลแวร์ Petya/NotPetya ซึ่งเคยเข้ารหัสคอมพิวเตอร์ และทำให้ Boot Windows ไม่ได้ในการโจมตีเมื่อปี 2016 และ 2017 โดยไม่มีวิธีกู้คืนข้อมูล

นักวิจัยจากบริษัท ESET พบตัวอย่างของ HybridPetya บน VirusTotal โดยระบุว่า มัลแวร์นี้อาจเป็นโครงการวิจัย, Proof-of-Concept (PoC) หรือเป็นเวอร์ชันเริ่มต้นของเครื่องมือของกลุ่มอาชญากรรมไซเบอร์ ที่ยังอยู่ในระยะทดลอง

อย่างไรก็ตาม ESET ระบุว่า การพบ HybridPetya ครั้งนี้ เป็นอีกหนึ่งตัวอย่าง (เช่นเดียวกับ BlackLotus, BootKitty และ Hyper-V Backdoor) ที่แสดงให้เห็นว่า UEFI bootkit ซึ่งมีความสามารถ Bypass การป้องกัน Secure Boot นั้นเป็นภัยคุกคามที่เกิดขึ้นจริง

HybridPetya ผสานลักษณะเด่นของ Petya และ NotPetya เข้าด้วยกัน ทั้งในด้านลักษณะการแสดงผล และขั้นตอนการโจมตีของมัลแวร์รุ่นเก่าเหล่านั้น

อย่างไรก็ตาม ผู้พัฒนา Ransomware HybridPetya ได้เพิ่มความสามารถใหม่ เช่น การติดตั้งลงใน EFI System Partition และความสามารถในการ Bypass การป้องกัน Secure Boot โดยอาศัยช่องโหว่ CVE-2024-7344

ESET ค้นพบช่องโหว่นี้เมื่อเดือนมกราคมปีนี้ โดยปัญหานี้เกิดจาก แอปพลิเคชันที่มีการ signed โดย Microsoft ซึ่งอาจถูกผู้โจมตีใช้เพื่อติดตั้ง Bootkit ได้ แม้ว่า Secure Boot ของเครื่องเป้าหมายจะยังทำงานอยู่

เมื่อเริ่มทำงาน HybridPetya จะตรวจสอบว่าคอมพิวเตอร์เป้าหมายใช้ UEFI แบบ GPT partitioning หรือไม่ จากนั้นจะปล่อย Bootkit อันตรายลงใน EFI System Partition ซึ่งประกอบด้วยไฟล์หลายไฟล์

ซึ่งไฟล์เหล่านี้ประกอบด้วย ไฟล์ configuration และ validation, modified bootloader, fallback UEFI Bootloader, exploit payload container และ status file สำหรับติดตามความคืบหน้าของการ encryption

ESET ระบุไฟล์ที่พบในหลายเวอร์ชันของ HybridPetya ดังนี้

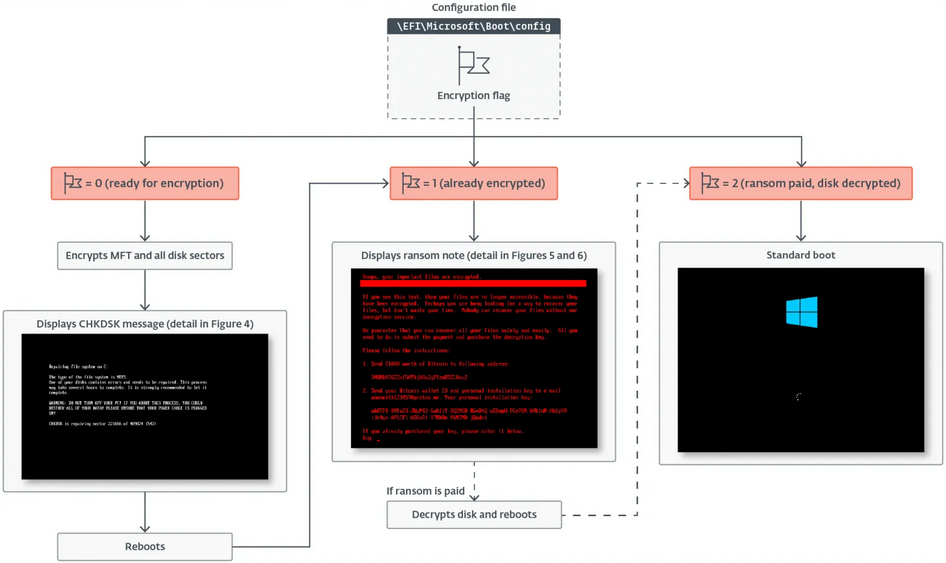

- \EFI\Microsoft\Boot\config – เก็บข้อมูล encryption flag, key, nonce และ victim ID

- \EFI\Microsoft\Boot\verify – ใช้สำหรับตรวจสอบ decryption key ว่าถูกต้องหรือไม่

- \EFI\Microsoft\Boot\counter – ใช้ติดตามความคืบหน้าของการ encrypted clusters

- \EFI\Microsoft\Boot\bootmgfw.efi.old – สำรอง Bootloader ต้นฉบับ

- \EFI\Microsoft\Boot\cloak.dat – เก็บ Bootkit ที่ถูกเข้ารหัสแบบ XOR สำหรับเวอร์ชันที่ใช้ Secure Boot Bypass

นอกจากนี้ มัลแวร์ยังแทนที่ไฟล์ \EFI\Microsoft\Boot\bootmgfw.efi ด้วยไฟล์ ‘reloader.efi’ ที่มีช่องโหว่ และ ลบไฟล์ \EFI\Boot\bootx64.efi ออก

Bootloader Windows ต้นฉบับจะถูกเก็บสำรองไว้ด้วย เพื่อให้สามารถเรียกใช้งานได้หากมีการกู้คืนระบบสำเร็จ ซึ่งหมายความว่า เหยื่อได้ชำระค่าไถ่แล้ว

เมื่อถูกติดตั้งแล้ว HybridPetya จะทำให้เกิด Blue Screen of Death (BSOD) พร้อมข้อความแสดงข้อผิดพลาดปลอม คล้ายกับที่ Petya เคยทำ และบังคับให้ระบบ Reboot เพื่อให้ Bootkit อันตรายทำงานทันทีเมื่อระบบเริ่มทำงาน

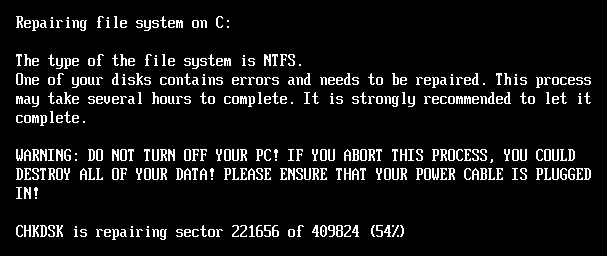

ในขั้นตอนนี้ Ransomware จะเข้ารหัสคลัสเตอร์ MFT ทั้งหมด โดยใช้ Salsa20 key และ nonce ที่ดึงมาจาก Config File พร้อมกับแสดงข้อความตรวจสอบดิสก์ปลอม (CHKDSK) คล้ายกับ NotPetya

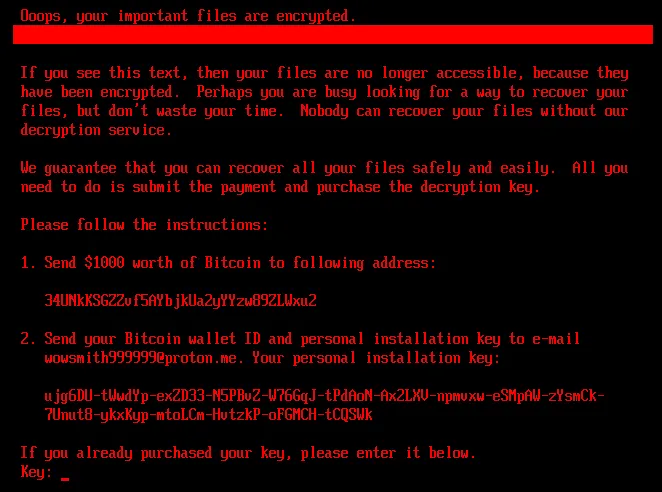

เมื่อการเข้ารหัสเสร็จสิ้น ระบบจะถูก Reboot อีกครั้ง และเมื่อระบบเริ่มทำงาน เหยื่อจะพบข้อความเรียกค่าไถ่ โดยเรียกเงินเป็น Bitcoin มูลค่า 1,000 ดอลลาร์สหรัฐ

แลกกับการชำระเงิน เหยื่อจะได้รับ Key ความยาว 32 ตัวอักษร เพื่อนำไปกรอกในหน้าจอข้อความเรียกค่าไถ่ ซึ่งจะทำให้ Bootloader ต้นฉบับถูกกู้คืน, คลัสเตอร์ข้อมูลถูกถอดรหัส และระบบจะแจ้งให้ผู้ใช้ Reboot อีกครั้ง

แม้ว่าจะยังไม่พบ HybridPetya ในการโจมตีจริง แต่อาจมีการนำ Proof-of-Concept (PoC) นี้ไปพัฒนาเป็นเครื่องมือ และนำไปใช้ในการโจมตีเป็นวงกว้างต่อระบบ Windows ที่ยังไม่ได้อัปเดตแพตช์ได้ทุกเมื่อ

มีการเผยแพร่ Indicators of Compromise (IoCs) เพื่อช่วยป้องกันภัยคุกคามนี้แล้ว โดยสามารถเข้าถึงได้ผ่าน GitHub repository ดังกล่าว

Microsoft ได้แก้ไขช่องโหว่ CVE-2024-7344 แล้วใน Patch Tuesday เดือนมกราคม 2025 ดังนั้น ระบบ Windows ที่ติดตั้งอัปเดตความปลอดภัยนี้ หรือเวอร์ชันหลังจากนั้นจะได้รับการป้องกันจาก HybridPetya

อีกหนึ่งวิธีที่มีประสิทธิภาพในการป้องกัน Ransomware คือการเก็บข้อมูลสำคัญไว้เป็น Offline Backup ซึ่งช่วยให้สามารถกู้คืนระบบได้อย่างอิสระ และง่ายดาย

ที่มา : bleepingcomputer

You must be logged in to post a comment.