เมื่อช่วงต้นเดือนสิงหาคม 2025 ทีมรักษาความปลอดภัยทางไซเบอร์ในประเทศตุรกีได้ตรวจพบมัลแวร์ประเภท loader ตัวใหม่ที่พัฒนาด้วยภาษา Java ซึ่งมีความสามารถในการหลบเลี่ยงการตรวจจับขั้นสูง โดยมันสามารถหลุดรอดจาก Public Sandbox, Antivirus และแม้แต่แพลตฟอร์ม EDR/XDR ในระดับองค์กรได้ทั้งหมด

มัลแวร์นี้ถูกเรียกว่า SoupDealer ซึ่งปรากฏตัวขึ้นในรูปแบบของแคมเปญ phishing ที่ทำการแพร่กระจาย loader แบบ 3 ขั้นตอน ผ่านไฟล์แนบที่ชื่อ TEKLIFALINACAKURUNLER.jar

มัลแวร์ดังกล่าวจะถูกส่งเข้ามาผ่านการโจมตีแบบ Spearphishing ที่เจาะจงเป้าหมาย โดยไฟล์ .jar แรกจะทำการแตกไฟล์ payload ที่แท้จริงออกมา ก็ต่อเมื่อตรวจสอบแล้วว่าสภาพแวดล้อมของเครื่องเหยื่อเป็นระบบปฏิบัติการ Windows ที่ใช้ภาษาตุรกี และมีตำแหน่งที่ตั้งอยู่ในประเทศตุรกีเท่านั้น

เมื่อยืนยันเงื่อนไขดังกล่าวได้แล้ว มัลแวร์จะทำการดาวน์โหลด Tor, สร้าง schedules tasks เพื่อแฝงตัวอยู่ในระบบ และสร้างช่องทางสื่อสารกับ C2 แบบลับ ๆ ผ่านเครือข่าย Tor

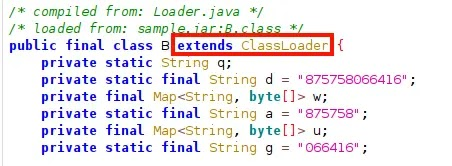

นักวิจัยจากบริษัท Malwation ระบุว่า แคมเปญการโจมตีดังกล่าวใช้เทคนิค custom class loader เพื่อถอดรหัส และโหลด payloads ในขั้นตอนถัดไป โดยทุกกระบวนการจะเกิดขึ้นในหน่วยความจำทั้งหมด ทำให้ระบบวิเคราะห์ทั้งแบบ static และ dynamic ไม่สามารถตรวจจับได้

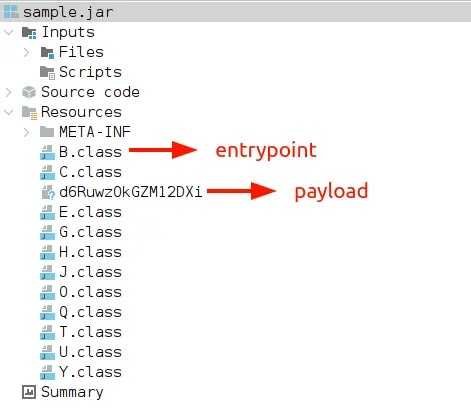

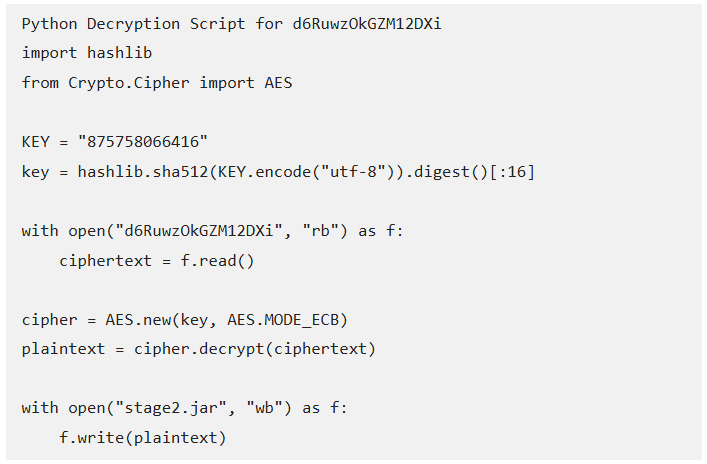

หลังจาก layers ของการซ่อนโค้ดใน stage แรกถูกแกะออก จะพบไฟล์ Java ขนาดเล็ก ชื่อ Loader7 ซึ่งจะทำหน้าที่ถอดรหัส AES‐ECB ที่ถูกฝังไว้ภายในไฟล์ที่มีชื่อว่า d6RuwzOkGZM12DXi

คีย์ถอดรหัสที่ถูกฝังแบบ hardcode เป็น string ธรรมดา จะถูกนำไปขยายด้วยอัลกอริทึม SHA-512 และตัดบางส่วนออกเพื่อสร้างคีย์ AES เมื่อถอดรหัสเสร็จ ก็จะได้ payload ของ stage2 ซึ่งจะปรากฏออกมาเป็นไฟล์ stage2.jar ซึ่งภายในไฟล์นี้เองก็มี "stub" resource ที่ถูกเข้ารหัสด้วยอัลกอริทึม RC4 และมีโครงสร้างซ้อนกันเป็นชั้น ๆ เหมือนตุ๊กตาแม่ลูกดกของรัสเซีย (matryoshka-style)

หลังจากขั้นตอนที่สอง stub class ที่ถูกถอดรหัสแล้วจะใช้เมธอด findClass ที่ถูกเขียนขึ้นมาใหม่ เพื่อสร้างคลาสต่าง ๆ ขึ้นมาโดยตรงจากข้อมูล byte array ที่ถอดรหัสด้วย RC4 ซึ่งทำให้สามารถหลีกเลี่ยง indicators บนดิสก์ได้อย่างมีประสิทธิภาพ

ในเหตุการณ์โจมตีจริงที่เกิดขึ้น SoupDealer สามารถหลบเลี่ยงการตรวจสอบของโปรแกรมป้องกันไวรัสที่อยู่บนเครื่องได้ โดยจะตรวจสอบก่อนว่าระบบไม่มีซอฟต์แวร์ความปลอดภัยทำงานอยู่จึงจะเริ่มขั้นตอนต่อไป จากนั้น มันจะดาวน์โหลด และเปิดใช้งาน Tor หากยังไม่มีการติดตั้งอยู่บนเครื่อง พร้อมทั้งตรวจสอบการเชื่อมต่อผ่านเว็บไซต์ check.torproject.org โดยใช้ proxy บน localhost

ในขั้นตอนสุดท้าย มันจะเรียกใช้งานโมดูล backdoor ที่ชื่อว่า Adwind เพื่อสร้างการเชื่อมต่อ C2 แบบ onion-routing ไปยัง port ที่กำหนดไว้ล่วงหน้า และมีการยืนยันตัวตนที่เข้ารหัสไว้อย่างรัดกุม

เทคนิคการแฝงตัว และการหลีกเลี่ยงการตรวจจับ

การแฝงตัวในระบบของ SoupDealer อาศัยเทคนิค 2 อย่างร่วมกัน คือการใช้ Windows Task Scheduler และการแก้ไข registry โดยจะซ่อนการทำงานเหล่านี้ไว้ภายใต้ชื่อที่ดูไม่เป็นอันตราย

เมื่อมัลแวร์ได้รับสิทธิ์ระดับผู้ดูแลระบบแล้ว มันจะสร้าง task ที่ตั้งชื่อแบบสุ่มขึ้นมา เพื่อเรียกใช้ Java loader ให้ทำงานทุกวัน โดยจะมีการตั้งค่าให้หน่วงเวลาก่อนเริ่มทำงานเล็กน้อย

ในขณะเดียวกัน มันจะเขียนข้อมูลลงใน Registry Key : HKCU\Software\Microsoft\Windows\CurrentVersion\Run โดยอาศัยสคริปต์ไฟล์ .reg ที่มีรูปแบบตามคำสั่งของ REGEDIT เพื่อให้มัลแวร์เริ่มทำงานอัตโนมัติทุกครั้งที่ผู้ใช้ล็อกอินเข้าสู่ระบบ

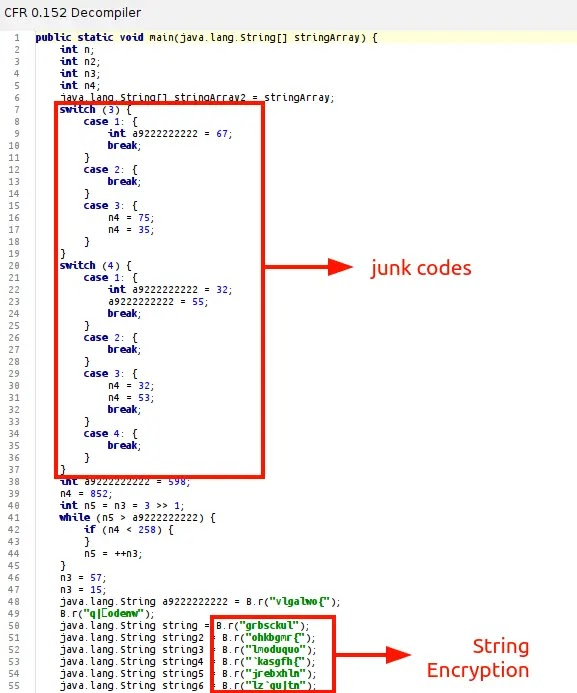

จากนั้นจะหลีกเลี่ยงการตรวจจับแบบ heuristic ในแต่ละ stage ของมัลแวร์จะมีการแทรก junk operations และการเข้ารหัสข้อมูล string เข้ามาด้วย พร้อมทั้งลบโค้ดส่วนที่ไม่จำเป็นทั้งหมดทิ้งไปก่อนที่จะรันโค้ดจริง

วิธีการแตกไฟล์แบบ dynamic นี้ ทำให้โค้ดที่ปรากฏขึ้นในหน่วยความจำไม่มีความคล้ายคลึงกับ signature แบบ static ที่เก็บไว้เลยแม้แต่น้อย ส่งผลให้ AV engines แบบดั้งเดิม และระบบตรวจจับใน Sandbox ไม่สามารถตรวจจับภัยคุกคามนี้ได้

ด้วยการผสมผสานเทคนิคการถอดรหัสหลายขั้นตอน, การโหลด class ในหน่วยความจำโดยตรง และการตรวจสอบเงื่อนไขก่อนเริ่มทำงาน ทำให้ SoupDealer ถือเป็นตัวอย่างที่ชัดเจนของมัลแวร์ล่องหนยุคใหม่ (next-generation stealth malware) ที่สามารถปฏิบัติการ และเอาตัวรอดได้เป็นอย่างดีในสภาพแวดล้อมการใช้งานจริง

ที่มา : cybersecuritynews

You must be logged in to post a comment.