แคมเปญการโจมตีทางไซเบอร์ที่มีความซับซ้อนจากกลุ่ม APT Stealth Falcon ซึ่งใช้ประโยชน์จากช่องโหว่แบบ Zero-Day ที่ยังไม่เคยถูกเปิดเผยมาก่อน เพื่อกำหนดเป้าหมายไปยังบริษัทด้านการป้องกันประเทศรายใหญ่ของตุรกี และทำการติดตั้งมัลแวร์จากระยะไกล

การโจมตีครั้งนี้ใช้ช่องโหว่ CVE-2025-33053 ซึ่งเป็นช่องโหว่ Remote Code Execution (RCE) ที่ทำให้ผู้โจมตีสามารถเข้าควบคุม working directory ของเครื่องมือใน Windows ที่ถูกต้อง เพื่อใช้รันไฟล์ที่เป็นอันตรายจากเซิร์ฟเวอร์ WebDAV ที่ผู้โจมตีควบคุมอยู่ได้

Microsoft เผยแพร่แพตช์ความปลอดภัยสำหรับช่องโหว่นี้ โดยเป็นส่วนหนึ่งของการอัปเดต Patch Tuesday ประจำเดือนมิถุนายน หลังจากการเปิดเผยข้อมูลช่องโหว่โดย Check Point Research

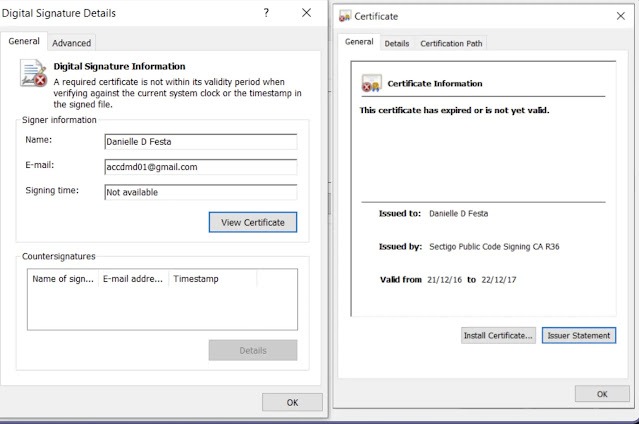

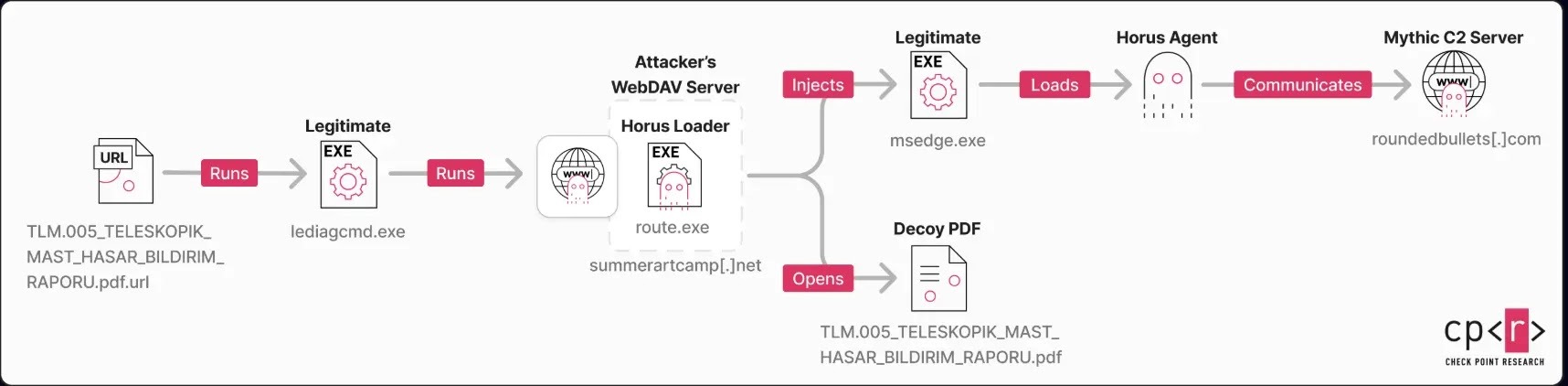

ช่องโหว่นี้ถูกโจมตีผ่านไฟล์ .url ที่เป็นอันตรายที่ชื่อว่า “TLM.005_TELESKOPIK_MAST_HASAR_BILDIRIM_RAPORU.pdf.url” (ในภาษาตุรกีหมายถึง "TLM.005 TELESCOPIC MAST DAMAGE REPORT.pdf.url") ซึ่งน่าจะถูกส่งเป็นไฟล์แนบ archived ในอีเมลฟิชชิ่งที่กำหนดเป้าหมายไปที่บริษัทรับเหมาด้านการป้องกันประเทศของตุรกี

ไฟล์ .url ดังกล่าว จะเรียกใช้งานไปที่ iediagcmd.exe ซึ่งเป็นเครื่องมือ diagnostics ของ Internet Explorer ที่ถูกต้อง แต่ได้มีการปรับเปลี่ยน working directory เพื่ออ้างอิงไปยังเซิร์ฟเวอร์ WebDAV ที่ผู้โจมตีควบคุมอยู่ที่ “\summerartcamp[.]net@ssl@443/DavWWWRoot\OSYxaOjr”

เทคนิคนี้ใช้ประโยชน์จาก search order ที่ใช้โดยวิธี Process.Start() ของ .NET ซึ่งทำให้เครื่องมือที่ถูกต้องดำเนินไฟล์ที่อันตรายจากเซิร์ฟเวอร์ระยะไกลแทนที่จะรันไฟล์ของระบบ

วิธีนี้ทำให้สามารถเรียกใช้โค้ดที่เป็นอันตรายผ่าน process hollowing เนื่องจาก route.exe ที่เป็นอันตรายซึ่งสร้างขึ้นจากเซิร์ฟเวอร์ WebDAV สามารถหลีกเลี่ยงการป้องกันแบบ signature-based ดั้งเดิมได้

กลุ่ม APT ใช้ประโยชน์จากช่องโหว่ Zero-Day ของ WebDAV

Stealth Falcon หรือที่รู้จักกันในชื่อ FruityArmor เป็นกลุ่ม APT ซึ่งดำเนินการจารกรรมทางไซเบอร์มาตั้งแต่ปี 2012 เป็นอย่างน้อย

กลุ่มนี้มักจะมุ่งเป้าไปที่องค์กรระดับสูงในตะวันออกกลาง และแอฟริกาเป็นหลัก โดยล่าสุดพบว่ามีการโจมตีหน่วยงานของรัฐ และกระทรวงกลาโหมในตุรกี, กาตาร์, อียิปต์ และเยเมน

การโจมตีดังกล่าวส่งผลให้เกิด multi-stage infection ซึ่งสิ้นสุดที่การติดตั้ง “Horus Agent” ซึ่งเป็นโปรแกรมที่สร้างขึ้นเฉพาะสำหรับ Mythic command and control framework ตามรายงานจาก Check Point Research

Horus Agent ซึ่งตั้งชื่อตามเทพเจ้าท้องฟ้าที่มีหัวเป็นเหยี่ยวของอียิปต์ เป็นการพัฒนา และปรับปรุงจากโปรแกรม Apollo ที่กลุ่มนี้เคยใช้ก่อนหน้า มัลแวร์นี้ใช้เทคนิคในการหลบเลี่ยงการวิเคราะห์ขั้นสูง เช่น code virtualization, string encryption, และ API Hashing เพื่อหลีกเลี่ยงการตรวจจับ

นอกเหนือจากมัลแวร์ตัวนี้ นักวิจัยยังพบเครื่องมือเฉพาะที่ไม่เคยเปิดเผยมาก่อนในอุปกรณ์ของ Stealth Falcon ซึ่งรวมถึง DC Credential Dumper ที่หลีกเลี่ยง file locks ด้วยการเข้าถึง virtual disk copies โดย Passive Backdoor ที่คอยรับคำสั่ง shellcode และ Keylogger ที่ถูกสร้างขึ้นเอง ที่มีการเข้ารหัสแบบ RC4

Horus Agent มุ่งเน้นไปที่ฟังก์ชันการ reconnaissance ซึ่งช่วยให้ผู้โจมตีสามารถตรวจสอบเครื่องเหยื่อ และประเมินมูลค่าของเครื่องเหยื่อ ก่อนที่จะติดตั้ง payload ในขั้นตอนถัดไป ซึ่งวิธีนี้ช่วยปกป้องเครื่องมือ post-exploitation จากการถูกนำไปวิเคราะห์ได้

Stealth Falcon มักใช้โดเมนที่ถูกกฎหมาย ที่ซื้อมาจากผู้ให้บริการ NameCheap ซึ่งมักจะเป็น top-level domains เช่น .net หรือ .com เพื่อช่วยให้โครงสร้างพื้นฐานของพวกเขากลมกลืนกับปริมาณการใช้งานตามปกติ ทำให้การระบุแหล่งที่มาของการโจมตีซับซ้อนขึ้น

การพัฒนาอย่างต่อเนื่องของกลุ่มนี้แสดงให้เห็นถึงความมุ่งมั่นในการรักษาความลับ และความยืดหยุ่นในการดำเนินการ โดยการใช้เครื่องมือที่มีการพรางตัว และปรับแต่งเอง ซึ่งทำให้ payload ของพวกเขายากต่อการย้อนรอย และติดตามในระยะยาว

แคมเปญล่าสุดนี้แสดงให้เห็นถึงภัยคุกคามที่ยังคงมีอยู่จากกลุ่ม APT ซึ่งรวมการโจมตีด้วยช่องโหว่แบบ Zero-Day และเทคนิคการโจมตีใหม่ ๆ เช่น การปรับเปลี่ยน WebDAV เพื่อโจมตีโครงสร้างพื้นฐานที่สำคัญ และองค์กรด้านกลาโหมทั่วโลก

ที่มา : cybersecuritynews

You must be logged in to post a comment.