มีการตรวจพบแคมเปญโฆษณาแฝงมัลแวร์ที่ล่อลวงให้ผู้ใช้ติดตั้ง extension บน Chrome และ Edge ชื่อว่า "NexShield" โดยอ้างว่าเป็นตัวบล็อกโฆษณา แต่แท้จริงแล้ว extension นี้จงใจทำให้เบราว์เซอร์หยุดการทำงาน เพื่อปูทางไปสู่การโจมตีแบบ ClickFix

การโจมตีรูปแบบนี้ถูกตรวจพบเมื่อต้นเดือนที่ผ่านมา โดยแฮ็กเกอร์จะฉวยโอกาสปล่อยมัลแวร์ตัวใหม่ที่ชื่อว่า "ModeloRAT" ที่เขียนด้วย Python เข้าสู่เครื่องของเหยื่อ ซึ่งเป้าหมายหลักของแคมเปญนี้คือการโจมตีระบบในระดับองค์กร

Extension NexShield ปัจจุบันถูกถอดออกจาก Chrome Web Store ไปแล้ว โดยโฆษณาว่าเป็นตัวบล็อกโฆษณาที่เน้นความเป็นส่วนตัว, ประสิทธิภาพสูง และไม่หนักเครื่อง แถมยังแอบอ้างชื่อ Raymond Hill ผู้พัฒนาตัวจริงของ uBlock Origin ว่าเป็นผู้สร้างอีกด้วย โดย uBlock Origin มีผู้ใช้กว่า 14 ล้านคน

ทีมวิจัยจากบริษัทด้านความปลอดภัย Huntress ระบุว่า NexShield จะทำให้เกิดสภาวะ Denial-of-Service (DoS) ภายในเบราว์เซอร์ โดยการสั่งให้เปิดการเชื่อมต่อพอร์ต 'chrome.runtime' ซ้ำ ๆ วนไปไม่รู้จบจนกินทรัพยากรหน่วยความจำเครื่องจนเกลี้ยง

ผลที่ตามมาก็คือแท็บต่าง ๆ จะเกิดอาการค้าง, ตัวเบราว์เซอร์กิน CPU และ RAM สูงผิดปกติ จนกระทั่ง Chrome หรือ Edge ตอบสนองไม่ได้ หรือหยุดการทำงานไปในที่สุด ทำให้ผู้ใช้จำเป็นต้องกดบังคับปิดโปรแกรมผ่านทาง Task Manager เท่านั้น

ด้วยเหตุนี้ Huntress จึงระบุว่า การโจมตีนี้เป็นเวอร์ชันกลายพันธุ์ของ ClickFix โดยตั้งชื่อเรียกเฉพาะให้ว่า "CrashFix"

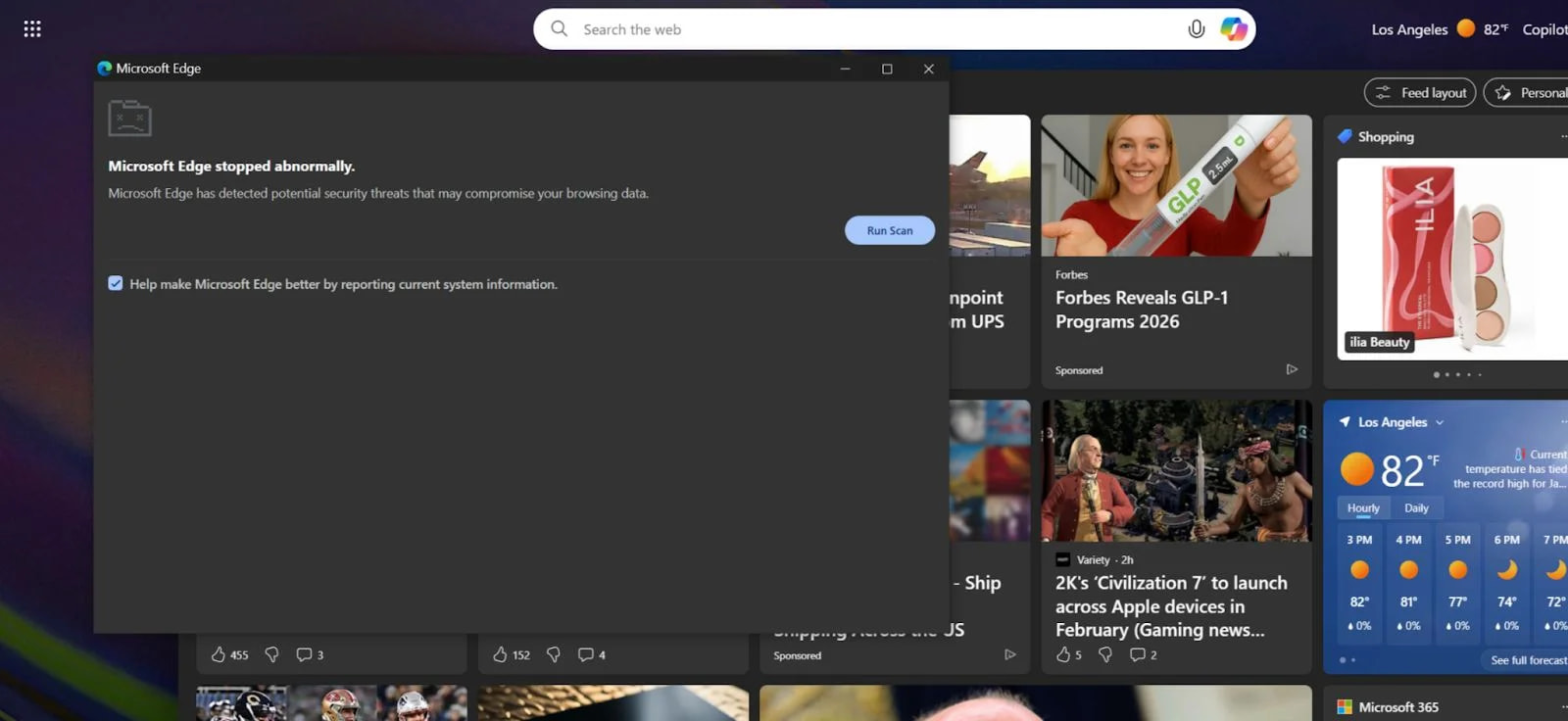

เมื่อผู้ใช้เปิดเบราว์เซอร์ขึ้นมาใหม่ extension ตัวนี้จะเด้งหน้าต่าง pop-up แจ้งเตือนปลอม ๆ ขึ้นมา แล้วแนะนำให้ผู้ใช้ทำการสแกนระบบเพื่อหาสาเหตุที่ทำให้โปรแกรมหยุดการทำงาน

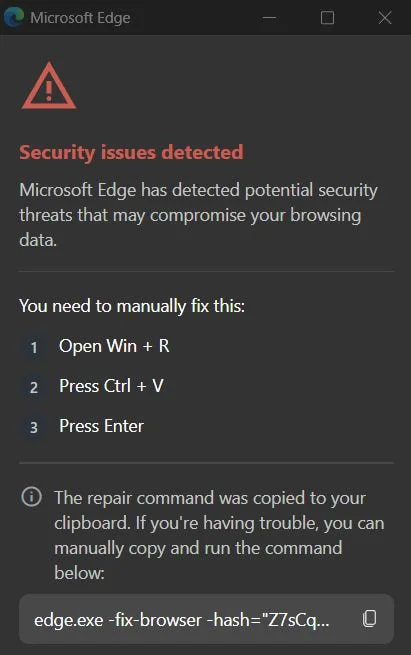

หากผู้ใช้หลงเชื่อกดทำตาม ระบบจะเปิดหน้าต่างใหม่ขึ้นมาพร้อมแจ้งว่าตรวจพบปัญหาความปลอดภัยที่อาจทำให้ข้อมูลสูญหาย พร้อมกับบอกวิธีแก้ไข ซึ่งขั้นตอนเหล่านั้นคือการหลอกให้ผู้ใช้นำชุดคำสั่งอันตรายไปรันใน Windows Command Prompt เพื่อติดตั้งมัลแวร์ลงเครื่องด้วยตัวเอง

ตามรูปแบบปกติของ ClickFix โดย extension ที่เป็นอันตรายตัวนี้จะคัดลอกชุดคำสั่งลงใน clipboard และแนะนำให้ผู้ใช้เพียงแค่กด 'Ctrl+V' เพื่อวาง และรันคำสั่งนั้นใน Command Prompt

คำสั่งที่อ้างว่าใช้เพื่อ 'ซ่อมแซม' ดังกล่าว ที่จริงแล้วเป็นชุดคำสั่งต่อเนื่องที่จะไปเรียกใช้งาน PowerShell script ที่ถูกซ่อนโค้ดผ่านการเชื่อมต่อจากระยะไกล เพื่อทำการดาวน์โหลด และสั่งรัน script ที่เป็นอันตราย

เพื่อพยายามตัดความเชื่อมโยงระหว่าง extension ดังกล่าวกับกิจกรรมที่เป็นอันตราย และเพื่อหลบเลี่ยงการตรวจจับ payload จะถูกหน่วงเวลาให้เริ่มทำงาน 60 นาที หลังจากที่ติดตั้ง NexShield เสร็จสิ้นแล้ว

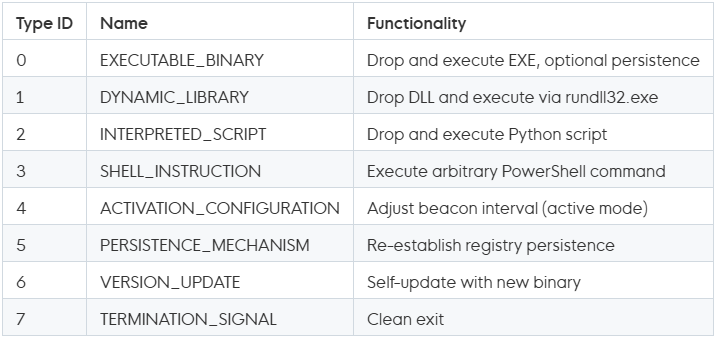

สำหรับเครื่องคอมพิวเตอร์ที่เชื่อมต่อกับ domain ซึ่งพบได้เฉพาะในสภาพแวดล้อมองค์กร ผู้ไม่หวังดีจะปล่อย ModeloRAT เข้าสู่ระบบ โดยมัลแวร์ตัวนี้มีความสามารถในการสำรวจระบบ, รันคำสั่ง PowerShell, แก้ไข Registry, ติดตั้ง payloads เพิ่มเติม และอัปเดตตัวมันเองได้

ในส่วนของเครื่องที่ไม่ได้เชื่อมต่อกับ domain ซึ่งปกติจะเป็นผู้ใช้งานตามบ้าน นักวิจัยจาก Huntress ระบุว่าเซิร์ฟเวอร์ C2 ได้ส่งข้อความกลับมาเพียงว่า "TEST PAYLOAD!!!!" ซึ่งแสดงให้เห็นว่าเป้าหมายกลุ่มนี้อาจมีความสำคัญต่ำ หรือมัลแวร์ส่วนนี้ยังอยู่ระหว่างการพัฒนา

เมื่อช่วงต้นเดือนที่ผ่านมา บริษัทด้านความปลอดภัยทางไซเบอร์ Securonix ได้ตรวจพบการโจมตีแบบ ClickFix อีกรูปแบบหนึ่งที่จำลองหน้าจอ BSOD (จอฟ้า) ของ Windows บนเบราว์เซอร์เป้าหมายโดยใช้ประโยชน์จากโหมดเต็มหน้าจอ แต่ทว่าในกรณีของ CrashFix นี้ ตัวเบราว์เซอร์จะหยุดการทำงานจริง ๆ ทำให้เหตุการณ์ดูสมจริง และน่าเชื่อถือยิ่งกว่าเดิม

นักวิจัยได้จัดทำรายงานทางเทคนิคฉบับสมบูรณ์เกี่ยวกับการโจมตีแบบ CrashFix และ Payload ที่ถูกส่งเข้ามาด้วยวิธีนี้ โดยได้ลงรายละเอียดเกี่ยวกับกระบวนการแพร่กระจายมัลแวร์ในหลายขั้นตอน รวมถึงขีดความสามารถของ ModeloRAT ตั้งแต่การฝังตัวในระบบอย่างถาวร, การสำรวจรวบรวมข้อมูล, การรันชุดคำสั่ง, การระบุข้อมูลเฉพาะของระบบ ไปจนถึงการตรวจสอบระดับสิทธิ์การเข้าถึงในระบบที่ตกเป็นเหยื่อ

ทาง Huntress ระบุว่า การโจมตีแบบ CrashFix ที่นำมาวิเคราะห์นี้ เป็นฝีมือของผู้ไม่หวังดีที่ใช้ชื่อว่า 'KongTuke' ซึ่งทางบริษัทได้เฝ้าจับตามองพฤติกรรมของกลุ่มนี้มาตั้งแต่ช่วงต้นปี 2025

จากการค้นพบล่าสุดนี้ นักวิจัยเชื่อว่า KongTuke กำลังยกระดับขีดความสามารถ และหันมาให้ความสนใจกับเครือข่ายระดับองค์กรมากยิ่งขึ้น เนื่องจากเป็นเป้าหมายที่สามารถสร้างผลตอบแทนให้กับอาชญากรทางไซเบอร์ได้อย่างมหาศาล

เราสามารถป้องกันการตกเป็นเหยื่อการโจมตีแบบ ClickFix ได้ โดยต้องตรวจสอบให้แน่ใจว่าเราเข้าใจผลลัพธ์ของ External command ที่จะถูกรันบนระบบเป็นอย่างดีเสียก่อน นอกจากนี้ การเลือกติดตั้ง extension เบราว์เซอร์จากผู้พัฒนาหรือแหล่งที่มาที่เชื่อถือได้ จะช่วยให้คุณปลอดภัยจากการโจมตีแบบ CrashFix และภัยคุกคามอื่น ๆ

สำหรับผู้ใช้งานที่ติดตั้ง NexShield ไปแล้ว ควรทำการ Full system cleanup เนื่องจากลำพังการถอนการติดตั้งตัว extension เพียงอย่างเดียว ไม่สามารถกำจัด payload ทั้งหมดออกไปได้ ซึ่งรวมถึงมัลแวร์ ModeloRAT หรือ script อันตรายอื่น ๆ ที่ยังตกค้างอยู่

ที่มา : bleepingcomputer

You must be logged in to post a comment.