ผู้โจมตีกำลังใช้ประโยชน์จากช่องโหว่ Privilege Escalation ระดับ Critical (CVE-2025–8489) ใน King Addons for Elementor plugin สำหรับ WordPress ซึ่งช่องโหว่นี้ทำให้ผู้โจมตีสามารถเข้าถึงสิทธิ์ระดับผู้ดูแลระบบได้ในระหว่างขั้นตอนการลงทะเบียน

การโจมตีเริ่มขึ้นตั้งแต่วันที่ 31 ตุลาคม ซึ่งเป็นเวลาเพียงหนึ่งวันหลังจากที่มีการเปิดเผยช่องโหว่ดังกล่าวสู่สาธารณะ ล่าสุด Wordfence ผู้ให้บริการด้านความปลอดภัยสำหรับเว็บไซต์ WordPress รายงานว่าได้บล็อกความพยายามในการโจมตีไปแล้วกว่า 48,400 ครั้ง

King Addons เป็นปลั๊กอินเสริมจาก third-party สำหรับใช้งานร่วมกับ Elementor ซึ่งเป็นปลั๊กอินสร้างหน้าเว็บไซต์แบบภาพยอดนิยมสำหรับเว็บไซต์ WordPress ปัจจุบัน King Addons ถูกใช้งานบนเว็บไซต์ประมาณ 10,000 แห่ง โดยทำหน้าที่เพิ่ม widgets templates และฟีเจอร์เสริมต่าง ๆ

CVE-2025–8489 นี้ถูกพบโดยนักวิจัย Peter Thaleikis โดยเป็นช่องโหว่ registration handler ของ plugin ซึ่งทำให้ผู้ที่ลงทะเบียนสามารถระบุ role ผู้ใช้บนเว็บไซต์ รวมถึง role ผู้ดูแลระบบได้ โดยที่ระบบไม่มีการตรวจสอบ หรือจำกัดสิทธิ์ใด ๆ

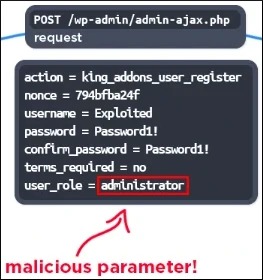

จากการตรวจสอบของ Wordfence พบว่าผู้โจมตีใช้วิธีส่ง Crafted Request ไปยังไฟล์ admin-ajax.php โดยระบุ user_role=administrator เพื่อแอบสร้างบัญชีผู้ดูแลระบบบนเว็บไซต์เป้าหมาย

นักวิจัยสังเกตพบช่วงที่มีการโจมตีสูงสุดคือระหว่างวันที่ 9 ถึง 10 พฤศจิกายน โดยมี IP Address สองรายการที่มีความเคลื่อนไหวมากที่สุด ได้แก่ 45.61.157.120 (พยายามโจมตี 28,900 ครั้ง) และ 2602:fa59:3:424::1 (16,900 ครั้ง)

Wordfence ได้เปิดเผยรายการ IP Address ที่ใช้โจมตีเพิ่มเติม และแนะนำให้ผู้ดูแลเว็บไซต์ตรวจสอบ Log files นอกจากนี้ หากพบว่ามีบัญชีผู้ดูแลระบบบัญชีใหม่ก็ถือเป็นสัญญาณที่ชัดเจนว่าระบบถูกโจมตีแล้ว

ขอแนะนำให้เจ้าของเว็บไซต์ทำการอัปเกรด King Addons เป็นเวอร์ชัน 51.1.35 ซึ่งได้แก้ไขช่องโหว่ CVE-2025–8489 เรียบร้อยแล้ว ซึ่งเวอร์ชันนี้เผยแพร่ตั้งแต่วันที่ 25 กันยายน

นักวิจัยของ Wordfence ยังแจ้งเตือนถึงช่องโหว่ Critical อีกรายการใน Advanced Custom Fields: Extended plugin ซึ่งมีการใช้งานบนเว็บไซต์ WordPress กว่า 100,000 เว็บไซต์ โดยเปิดช่องให้ผู้โจมตีสามารถสั่งรันโค้ดจากระยะไกลได้

ช่องโหว่นี้ส่งผลกระทบต่อปลั๊กอินเวอร์ชัน 0.9.0.5 ถึง 0.9.1.1 และมีหมายเลข CVE-2025-13486 โดยผู้ค้นพบ และรายงานช่องโหว่นี้คือ Marcin Dudek หัวหน้าทีมรับมือภัยคุกคามทางคอมพิวเตอร์แห่งชาติ (CERT) ของประเทศโปแลนด์

Wordfence อธิบายว่า "ช่องโหว่นี้เกิดจากฟังก์ชันมีการรับข้อมูล input จากผู้ใช้ และส่งต่อข้อมูลนั้นผ่านฟังก์ชัน call_user_func_array() โดยตรง"

"ทำให้ผู้โจมตีที่ไม่ผ่านการยืนยันตัวตน สามารถสั่งรันโค้ดใด ๆ ก็ได้บนเซิร์ฟเวอร์ ซึ่งอาจนำไปสู่การฝัง Backdoor หรือแอบสร้างบัญชีผู้ดูแลระบบบัญชีใหม่ขึ้นมาได้"

ช่องโหว่ด้านความปลอดภัยดังกล่าวได้รับการรายงานเมื่อวันที่ 18 พฤศจิกายน และทางผู้พัฒนาปลั๊กอินได้ทำการแก้ไขช่องโหว่นี้แล้วในเวอร์ชัน 0.9.2 ของ Advanced Custom Fields: Extended ซึ่งถูกปล่อยออกมาให้อัปเดตเพียงหนึ่งวันหลังจากได้รับรายงานเกี่ยวกับช่องโหว่

เนื่องจากช่องโหว่นี้สามารถถูกนำไปใช้โจมตีได้โดยไม่ต้องผ่านการยืนยันตัวตน เพียงแค่ crafted request เข้ามา ดังนั้นการเปิดเผยรายละเอียดทางเทคนิคสู่สาธารณะอาจก่อให้เกิดเหตุการณ์ที่เป็นอันตรายได้

เจ้าของเว็บไซต์ควรอัปเดตให้เป็นเวอร์ชันล่าสุดโดยเร็วที่สุด หรือปิดใช้งานปลั๊กอินบนเว็บไซต์ของตน

ที่มา : bleepingcomputer

You must be logged in to post a comment.