แคมเปญการโจมตีแบบ automated กำลังมุ่งเป้าไปที่แพลตฟอร์ม VPN หลายแห่ง โดยมีการตรวจพบการโจมตีโดยใช้ข้อมูล credential-based บน Palo Alto Networks GlobalProtect และ Cisco SSL VPN

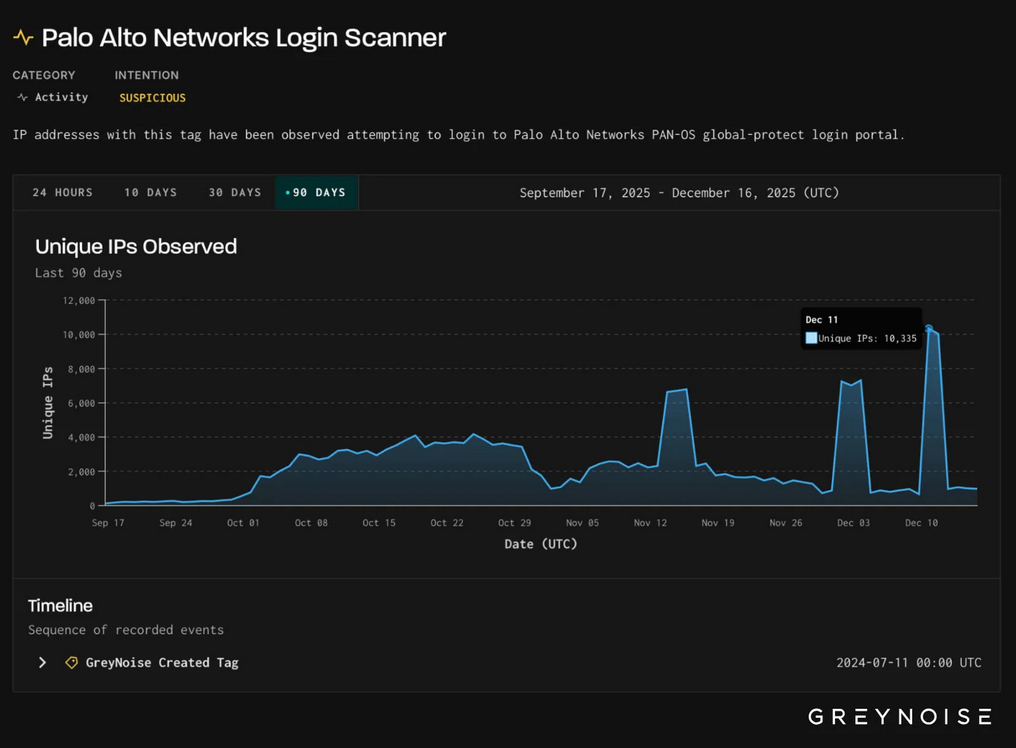

เมื่อวันที่ 11 ธันวาคม GreyNoise แพลตฟอร์มเฝ้าระวังภัยคุกคาม สังเกตพบจำนวนความพยายามในการเข้าสู่ระบบที่มุ่งเป้าไปยัง GlobalProtect portals พุ่งสูงสุดถึง 1.7 ล้านครั้งในช่วงเวลา 16 ชั่วโมง

ข้อมูลที่รวบรวมได้แสดงให้เห็นว่า การโจมตีดังกล่าวมีต้นทางมาจาก IP address ที่ไม่ซ้ำกันมากกว่า 10,000 รายการ และมุ่งเป้าไปที่โครงสร้างพื้นฐานที่ตั้งอยู่ในสหรัฐอเมริกา, เม็กซิโก และปากีสถาน

ทราฟฟิกที่เป็นอันตรายส่วนใหญ่มาจาก IP ของบริษัท 3xK GmbH (ประเทศเยอรมนี) ซึ่งบ่งชี้ถึงระบบ cloud infrastructure

จากการสังเกตของนักวิจัย พบว่าผู้โจมตีใช้ชื่อผู้ใช้ และรหัสผ่านที่ใช้กันทั่วไป และ requests ส่วนใหญ่มาจาก User Agent ของเบราว์เซอร์ Firefox ซึ่งถือว่าผิดปกติสำหรับการล็อกอินอัตโนมัติผ่านผู้ให้บริการรายนี้

GreyNoise ระบุว่า ความสอดคล้องกันของ User Agent และ request structure รวมไปถึงช่วงเวลาที่เกิดขึ้น แสดงให้เห็นว่าเป็นการตรวจสอบข้อมูล credential ผ่านสคริปต์ที่ถูกเขียนขึ้น เพื่อระบุ GlobalProtect portals ที่เปิดทิ้งไว้ หรือมีการป้องกันที่ไม่ครอบคลุมมากกว่าความพยายามในการเข้าถึงแบบ interactive หรือการใช้ประโยชน์จากช่องโหว่

แคมเปญนี้สะท้อนให้เห็นถึงแรงกดดันอย่างต่อเนื่องต่อการพยายามโจมตี VPN ขององค์กร ซึ่งเป็นรูปแบบที่ GreyNoise ตรวจพบบ่อยครั้งในช่วงที่มีกิจกรรมการโจมตีเพิ่มสูงขึ้น

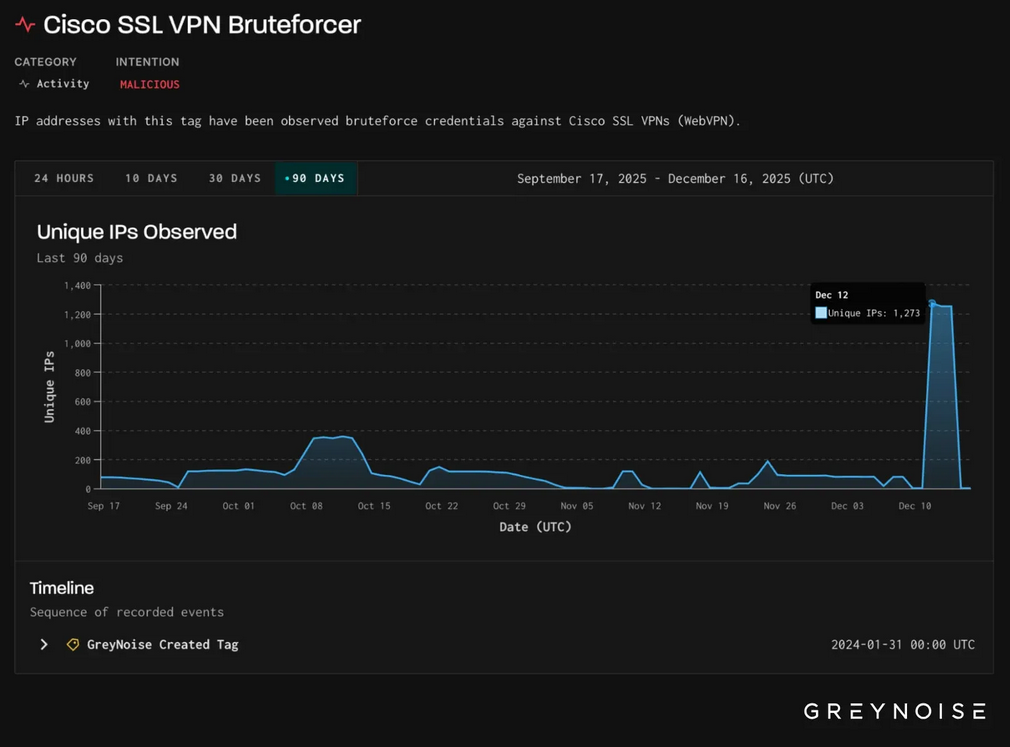

เมื่อวันที่ 12 ธันวาคม พบกิจกรรมที่มีสาเหตุมาจากผู้ให้บริการโฮสติ้งรายเดียวกัน และมี TCP fingerprint แบบเดียวกัน เริ่มทำการตรวจสอบ Cisco SSL VPN endpoints

ระบบเฝ้าระวังของ GreyNoise บันทึกการพุ่งสูงขึ้นของจำนวน IP ที่ใช้โจมตี โดยเพิ่มขึ้นเป็น 1,273 IP จากระดับปกติที่มีน้อยกว่า 200 IP

กิจกรรมนี้ถือเป็นการใช้ IP ที่โฮสต์อยู่บน 3xK ในการโจมตี Cisco SSL VPN ครั้งใหญ่ที่สุดในรอบ 12 สัปดาห์ที่ผ่านมา

ในกรณีนี้ ชุดข้อมูลที่ใช้ในการเข้าสู่ระบบเป็นไปตามขั้นตอนการยืนยันตัวตนของ SSL VPN ปกติ รวมถึง CSRF handling ซึ่งแสดงให้เห็นว่าเป็นการโจมตีข้อมูล credential แบบอัตโนมัติ ไม่ใช่การโจมตีผ่านช่องโหว่ของระบบ

เมื่อวันที่ 17 ธันวาคม Cisco ได้แจ้งเตือนลูกค้าเกี่ยวกับช่องโหว่ Zero-day ระดับ Critical (CVE-2025-20393) ใน Cisco AsyncOS ซึ่งกำลังถูกใช้โจมตีจริง โดยมุ่งเป้าไปที่อุปกรณ์ Secure Email Gateway (SEG) และ Secure Email and Web Manager (SEWM)

อย่างไรก็ตาม GreyNoise ระบุว่าไม่พบหลักฐานใด ๆ ที่เชื่อมโยงกับแคมเปญการโจมตีของช่องโหว่ CVE-2025-20393

โฆษกของ Palo Alto Networks ระบุว่า เรารับทราบถึงแคมเปญที่ใช้ข้อมูล credential-based ตามที่ GreyNoise รายงาน ซึ่งมุ่งเป้าไปยัง VPN gateways และ GlobalProtect portals พฤติกรรมนี้สะท้อนถึงการตรวจสอบข้อมูล credential แบบอัตโนมัติ และไม่ได้ถือเป็นการโจมตีเพื่อเข้าสู่ระบบ หรือเป็นการใช้ประโยชน์จากช่องโหว่ใด ๆ ของ Palo Alto Networks

โฆษกระบุเพิ่มเติมว่า การตรวจสอบยืนยันได้ว่า สิ่งเหล่านี้คือความพยายามในการใช้สคริปต์อัตโนมัติ เพื่อระบุบัญชีรายชื่อที่มีข้อมูล weak credentials

นอกเหนือจากแนวทางปฏิบัติที่ Palo Alto Networks แนะนำแล้ว GreyNoise ยังแนะนำให้ผู้ดูแลระบบทำการตรวจสอบอุปกรณ์เครือข่าย ,เฝ้าระวังความพยายามในการเข้าสู่ระบบที่ผิดปกติ และบล็อก IP ที่เป็นอันตราย

ที่มา : bleepingcomputer

You must be logged in to post a comment.