สำนักงานความมั่นคงทางไซเบอร์ และโครงสร้างพื้นฐาน (CISA) ของสหรัฐฯ แจ้งเตือนการพบผู้โจมตีกำลังใช้ประโยชน์จากช่องโหว่ในการเรียกใช้คำสั่งที่เป็นอันตรายจากระยะไกลใน CentOS Web Panel (CWP)

CISA ได้เพิ่มช่องโหว่นี้เข้าไปใน Known Exploited Vulnerabilities (KEV) และกำหนดให้หน่วยงานรัฐบาลกลางที่อยู่ภายใต้คำแนะนำของ BOD 22-01 มีเวลาจนถึงวันที่ 25 พฤศจิกายน ในการอัปเดตแพตช์ด้านความปลอดภัยที่มีอยู่ และลดผลกระทบจากช่องโหว่ หรือหยุดใช้งานผลิตภัณฑ์ดังกล่าว

โดยช่องโหว่ด้านความปลอยภัยนี้มีหมายเลข CVE-2025-48703 ซึ่งสามารถทำให้ผู้โจมตีจากภายนอกที่ไม่ได้ผ่านการยืนยันตัวตน หากทราบชื่อผู้ใช้ที่อยู่บน CWP instance จะสามารถรันคำสั่ง shell commands ได้ตามต้องการในฐานะผู้ใช้รายนั้นได้

CWP คือ web hosting control panel ฟรี ที่ใช้สำหรับจัดการเซิร์ฟเวอร์ Linux ซึ่งถูกใช้เป็นทางเลือกแบบ open-source แทน commercial panels เช่น cPanel และ Plesk ซึ่งได้รับความนิยมอย่างแพร่หลายในกลุ่มผู้ให้บริการ web hosting, ผู้ดูแลระบบ และผู้ดูแลเซิร์ฟเวอร์ VPS หรือ Dedicated Server

ช่องโหว่นี้ส่งผลกระทบต่อ CWP ทุกเวอร์ชันก่อนหน้า 0.9.8.1204 และได้รับการสาธิตบน CentOS 7 เมื่อปลายเดือนมิถุนายน โดย Maxime Rinaudo นักวิจัยด้านความปลอดภัยจาก Fenrisk

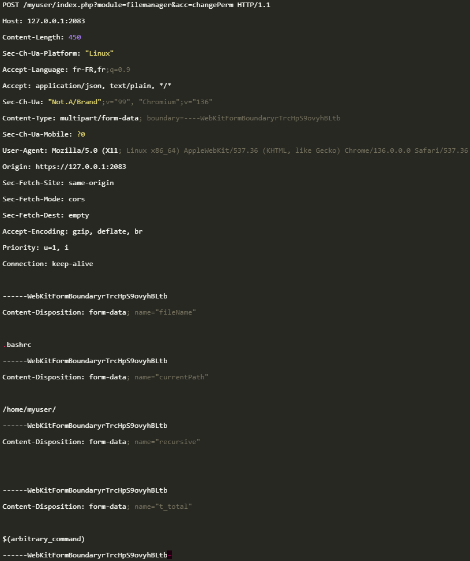

ในรายงานทางเทคนิค นักวิจัยระบุว่า สาเหตุหลักของช่องโหว่นี้คือ endpoint 'changePerm' ของ file-manager ยังคงประมวลผล requests แม้ว่าจะมีการละเว้น per-user identifier ก็ตาม ทำให้ requests ที่ไม่ได้ผ่านการยืนยันตัวตนสามารถเข้าถึงโค้ดที่คาดว่าจะเป็นผู้ใช้ที่เข้าสู่ระบบได้

นอกจากนี้ ‘t_total’ parameter ซึ่งทำหน้าที่เป็นโหมด file permission ในคำสั่งระบบ chmod จะถูกส่งต่อโดยไม่ได้ผ่านการตรวจสอบไปยัง shell command ทำให้เกิด Shell Injection และสามารถรันคำสั่งตามได้ตามต้องการ

โดยในการสาธิตการโจมตีของ Rinaudo ที่มี POST request ไปยัง endpoint 'changePerm' ของ file-manager ซึ่งจะมีการใช้ 't_total' ที่ถูกสร้างขึ้นมาเป็นพิเศษ จะทำการ injects shell command และสร้าง Reverse Shell ในฐานะ target user

นักวิจัยได้รายงานช่องโหว่นี้ไปยัง CWP เมื่อวันที่ 13 พฤษภาคม และได้มีการปล่อยแพตช์เพื่อแก้ไขช่องโหว่ออกมาในวันที่ 18 มิถุนายน ในเวอร์ชัน 0.9.8.1205

เมื่อวันที่ 4 พฤศจิกายน CISA ได้เพิ่มช่องโหว่นี้เข้าไปใน KEV catalog โดยไม่ได้เปิดเผยรายละเอียดใด ๆ เกี่ยวกับวิธีการที่ถูกนำไปใช้โจมตี, เป้าหมาย หรือที่มาของกิจกรรมที่เป็นอันตราย

CISA ยังได้เพิ่มช่องโหว่ CVE-2025-11371 เข้าไปใน KEV catalog ด้วย ซึ่งเป็นช่องโหว่ Local File Inclusion ในผลิตภัณฑ์ Gladinet CentreStack และ Triofox และกำหนดเส้นตายเดียวกันคือวันที่ 25 พฤศจิกายน ให้หน่วยงานรัฐบาลกลางดำเนินการอัปเดตแพตช์ หรือหยุดใช้ผลิตภัณฑ์ดังกล่าว

ช่องโหว่ดังกล่าวถูกระบุว่าเป็น Zero-Day ที่กำลังถูกใช้ในการโจมตีจริง โดย Huntress เมื่อวันที่ 10 ตุลาคม และ vendor ได้ออกแพตช์แก้ไขในอีกสี่วันต่อมาในเวอร์ชัน 16.10.10408.56683

แม้ว่า KEV ของ CISA จะมุ่งเป้าไปแค่ที่หน่วยงานของรัฐบาลกลางในสหรัฐฯ ก็ตาม แต่ทุกองค์กรก็ควรตรวจสอบ และให้ความสำคัญกับการจัดการกับช่องโหว่ต่าง ๆ ที่กำลังถูกใช้ในการโจมตี

ที่มา : bleepingcomputer

You must be logged in to post a comment.