กลุ่มผู้โจมตีทางไซเบอร์ที่มีความเชื่อมโยงกับจีน ที่ถูกติดตามภายใต้ชื่อ 'Bronze Butler' (Tick) ได้โจมตีโดยใช้ช่องโหว่ zero-day ของ Motex Lanscope Endpoint Manager เพื่อติดตั้งมัลแวร์ Gokcpdoor เวอร์ชันอัปเดตของพวกเขา

การค้นพบกิจกรรมนี้มาจากนักวิจัยของ Sophos ที่สังเกตเห็นว่า กลุ่มผู้โจมตีได้ใช้การโจมตีจากช่องโหว่ดังกล่าวในช่วงกลางปี 2025 ก่อนที่จะมีการออกแพตช์แก้ไข เพื่อขโมยข้อมูล confidential

ช่องโหว่ที่ถูกใช้ในการโจมตีครั้งนี้คือ CVE-2025-61932 เป็นช่องโหว่ request origin verification ระดับ critical ที่ส่งผลกระทบต่อ Motex Lanscope Endpoint Manager เวอร์ชัน 9.4.7.2 และต่ำกว่า ช่องโหว่ดังกล่าวจะช่วยให้ผู้โจมตีที่ไม่ผ่านการยืนยันตัวตนสามารถเรียกใช้โค้ดได้ตามที่ต้องการบนเครื่องของเป้าหมายด้วยสิทธิ์ระดับ SYSTEM ผ่านการส่งแพ็กเก็ตที่สร้างขึ้นมาเป็นพิเศษ

Motex ได้ออกแพตช์แก้ไขสำหรับ CVE-2025-61932 เมื่อวันที่ 20 ตุลาคม 2025 ในขณะที่ CISA ได้เพิ่มช่องโหว่ดังกล่าวเข้าไปใน Known Exploited Vulnerabilities (KEV) หรือช่องโหว่ที่ถูกใช้ในการโจมตีแล้ว เมื่อสัปดาห์ที่ผ่านมา พร้อมทั้งเร่งรัดให้หน่วยงานรัฐบาลกลางของสหรัฐฯ ต้องอัปเดตแพตช์ภายในวันที่ 12 พฤศจิกายน 2025

ทั้ง Motex และ CISA ไม่ได้เปิดเผยรายละเอียดที่เกี่ยวกับการโจมตีที่ตรวจพบในแถลงการณ์ของพวกเขา อย่างไรก็ตาม รายงานล่าสุดจาก Sophos ระบุว่า CVE-2025-61932 ได้ถูกแฮ็กเกอร์ใช้ในการโจมตีมาแล้วอย่างน้อย 2-3 เดือน

กลุ่ม Bronze Butler ได้ใช้การโจมตีจากช่องโหว่ CVE-2025-61932 เพื่อติดตั้งมัลแวร์ Gokcpdoor บนเครื่องของเป้าหมาย ซึ่งมัลแวร์ดังกล่าวจะทำหน้าที่สร้างการเชื่อมต่อแบบ proxy กับ Command-and-Control (C2) ของผู้โจมตี

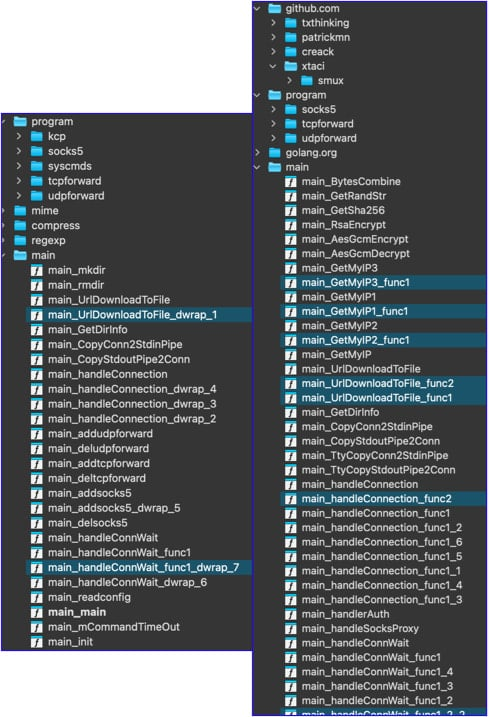

ในเวอร์ชันล่าสุดที่พบในการโจมตีเหล่านี้ Gokcpdoor ได้เลิกใช้โปรโตคอล KCP และเพิ่มการสื่อสารกับ C2 แบบ multiplexed (การส่งข้อมูลหลายชุดผ่านช่องทางเดียว) เข้ามาแทน

นักวิจัยของ Sophos ได้เก็บตัวอย่างของมัลแวร์มา 2 รูปแบบ :

- รูปแบบ Server implementation : ทำหน้าที่ดักรอการเชื่อมต่อจาก client บนพอร์ต 38000 และ 38002

- รูปแบบ Client : ทำหน้าที่เชื่อมต่อไปยังที่อยู่ C2 ที่ฝังโค้ดไว้ และทำงานเป็น backdoor

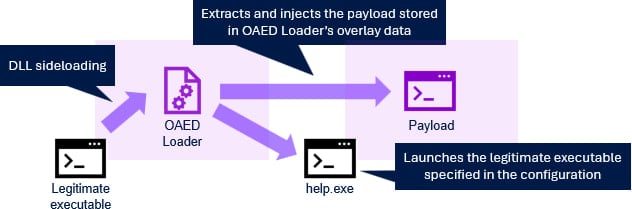

ในบางกรณี ผู้โจมตีได้ใช้ Havoc C2 framework แทน แต่ในทุกกรณี payload สุดท้ายจะถูกโหลดโดย OAED Loader และถูก inject เข้าไปในไฟล์โปรแกรมที่ถูกต้องตามปกติ โดยใช้เทคนิค DLL sideloading เพื่อหลบเลี่ยงการตรวจจับ

Sophos ยังรายงานด้วยว่า กลุ่ม Bronze Butler ได้ใช้เครื่องมือ goddi Active Directory dumper, Remote Desktop และ 7-Zip เพื่อทำการขโมยข้อมูล

เป็นไปได้ว่าแฮ็กเกอร์ได้ใช้บริการพื้นที่เก็บข้อมูลบนคลาวด์ เป็นจุดสำหรับส่งข้อมูลที่ขโมยออกมา โดย Sophos ตั้งข้อสังเกตว่ามีการเข้าถึง io, LimeWire และ Piping Server

องค์กรที่ใช้งาน Lanscope Endpoint Manager ควรอัปเกรด client ของตนไปยังเวอร์ชันที่มีการแก้ไขช่องโหว่ CVE-2025-61932 แล้ว ในปัจจุบัน ยังไม่มีวิธีการแก้ปัญหาเฉพาะหน้า หรือมาตรการลดผลกระทบอื่นสำหรับช่องโหว่ดังกล่าว ดังนั้น การอัปเดตแพตช์จึงเป็นหนทางเดียวที่จะแก้ไขช่องโหว่ดังกล่าวได้

ที่มา : bleepingcomputer

You must be logged in to post a comment.