ช่องโหว่ Path Traversal ใน Fortinet FortiWeb กำลังถูกนำไปใช้สร้างบัญชีผู้ใช้ระดับผู้ดูแลระบบใหม่บนอุปกรณ์ที่เปิดให้เข้าถึงได้จากอินเทอร์เน็ต โดยไม่ต้องมีการยืนยันตัวตน

ช่องโหว่นี้ได้รับการแก้ไขแล้วใน FortiWeb 8.0.2 และผู้ดูแลระบบควรอัปเดตโดยเร็วที่สุด และตรวจสอบสัญญาณการเข้าถึงโดยไม่ได้รับอนุญาต

การโจมตีนี้ถูกพบครั้งแรกโดย Defused บริษัทด้าน threat intelligence เมื่อวันที่ 6 ตุลาคม ซึ่งรายงานว่าพบช่องโหว่ Fortinet ใหม่ ซึ่งถูกนำไปใช้กับอุปกรณ์ที่เปิดให้เข้าถึงได้จากอินเทอร์เน็ตเพื่อสร้างบัญชีผู้ดูแลระบบ

จากนั้นการโจมตีได้เพิ่มขึ้นอย่างต่อเนื่อง โดยผู้โจมตีได้ทำการโจมตีช่องโหว่นี้ไปทั่วโลก

จากงานวิจัยใหม่ที่เผยแพร่โดย Daniel Card จาก PwnDefend และ Defused พบว่าช่องโหว่นี้เป็นช่องโหว่ Path Traversal ที่ส่งผลกระทบต่ออุปกรณ์ของ Fortinet

/api/v2.0/cmdb/system/admin%3f/../../../../../cgi-bin/fwbcgi

ผู้โจมตีกำลังส่ง HTTP POST requests ไปยัง path นี้ ซึ่งมีเพย์โหลดที่ทำให้สามารถสร้างบัญชีระดับผู้ดูแลระบบในระดับ local บนอุปกรณ์เป้าหมาย

การโจมตีที่นักวิจัยพบ ได้แก่ ชื่อผู้ใช้ และรหัสผ่านที่สร้างขึ้นหลายชุด โดยชื่อผู้ใช้ประกอบด้วย Testpoint, trader1 และ trader รหัสผ่านที่พบสำหรับบัญชี ได้แก่ 3eMIXX43, AFT3$tH4ck และ AFT3$tH4ckmet0d4yaga!n

การโจมตีดังกล่าวมีต้นตอมาจาก IP หลากหลายที่ ได้แก่ :

- 107.152.41.19

- 144.31.1.63

- IP Addresses ในช่วง 185.192.70.0/24

- 64.95.13.8 (จากรายงานฉบับเดิมเดือนตุลาคม)

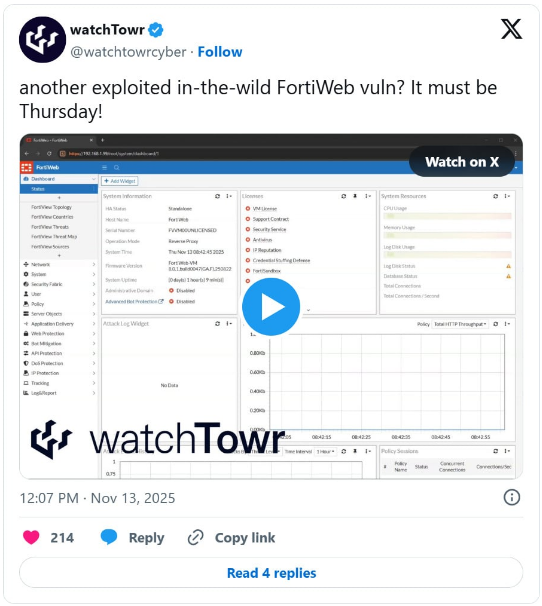

นักวิจัยด้านความปลอดภัยจาก watchTowr Labs ยืนยันช่องโหว่ดังกล่าว โดยได้โพสต์วิดีโอบน X ซึ่งแสดงให้เห็นความพยายามในการเข้าสู่ระบบ FortiWeb ที่ไม่สำเร็จ, การพยายามโจมตีช่องโหว่ และการเข้าสู่ระบบสำเร็จในฐานะผู้ดูแลระบบที่เพิ่งสร้างขึ้น

watchTowr ได้เปิดตัวเครื่องมือชื่อ "FortiWeb Authentication Bypass Artifact Generator" ซึ่งพยายามใช้ประโยชน์จากช่องโหว่นี้โดยการสร้างผู้ใช้ระดับผู้ดูแลระบบด้วยชื่อผู้ใช้แบบสุ่ม 8 ตัวอักษรที่ได้มาจาก UUID

เครื่องมือนี้ถูกสร้างมาเพื่อช่วยผู้ดูแลระบบสามารถระบุอุปกรณ์ที่มีช่องโหว่ได้

Rapid7 ซึ่งทดสอบช่องโหว่นี้ในหลายเวอร์ชัน ระบุว่าช่องโหว่นี้ส่งผลกระทบต่อ FortiWeb เวอร์ชัน 8.0.1 และเวอร์ชันก่อนหน้า โดยช่องโหว่นี้ได้รับการแก้ไขแล้วในเวอร์ชัน 8.0.2 ซึ่งเปิดตัวเมื่อปลายเดือนตุลาคมที่ผ่านมา

เนื่องจากช่องโหว่นี้ดูเหมือนจะถูกใช้ในการโจมตีเป็นวงกว้าง ผู้ดูแลระบบจึงควรตรวจสอบอุปกรณ์ของตนเพื่อหาบัญชีผู้ดูแลระบบที่ผิดปกติ ตรวจสอบ logs สำหรับการ requests ไปยัง fwbcgi path และตรวจสอบพฤติกรรมจาก IP ที่น่าสงสัย

ผู้ดูแลระบบควรตรวจสอบให้แน่ใจว่า management interfaces ไม่สามารถเข้าถึงได้จากอินเทอร์เน็ต และถูกจำกัดให้เข้าถึงได้เฉพาะเครือข่ายที่เชื่อถือได้ หรือการเข้าถึงผ่าน VPN เท่านั้น

ที่มา : bleepingcomputer

You must be logged in to post a comment.