การโจมตีแบบ ClickFix มีการพัฒนาไปสู่รูปแบบที่ซับซ้อนยิ่งขึ้น โดยใช้วิดีโอสาธิตขั้นตอนให้เหยื่อติดตั้งมัลแวร์ด้วยตัวเอง มีตัวจับเวลานับถอยหลังเพื่อกดดันให้เหยื่อรีบปฏิบัติตามคำสั่ง และสามารถตรวจจับระบบปฏิบัติการของเครื่องเป้าหมายโดยอัตโนมัติเพื่อแสดงคำสั่งที่เหมาะสมได้อย่างแม่นยำ

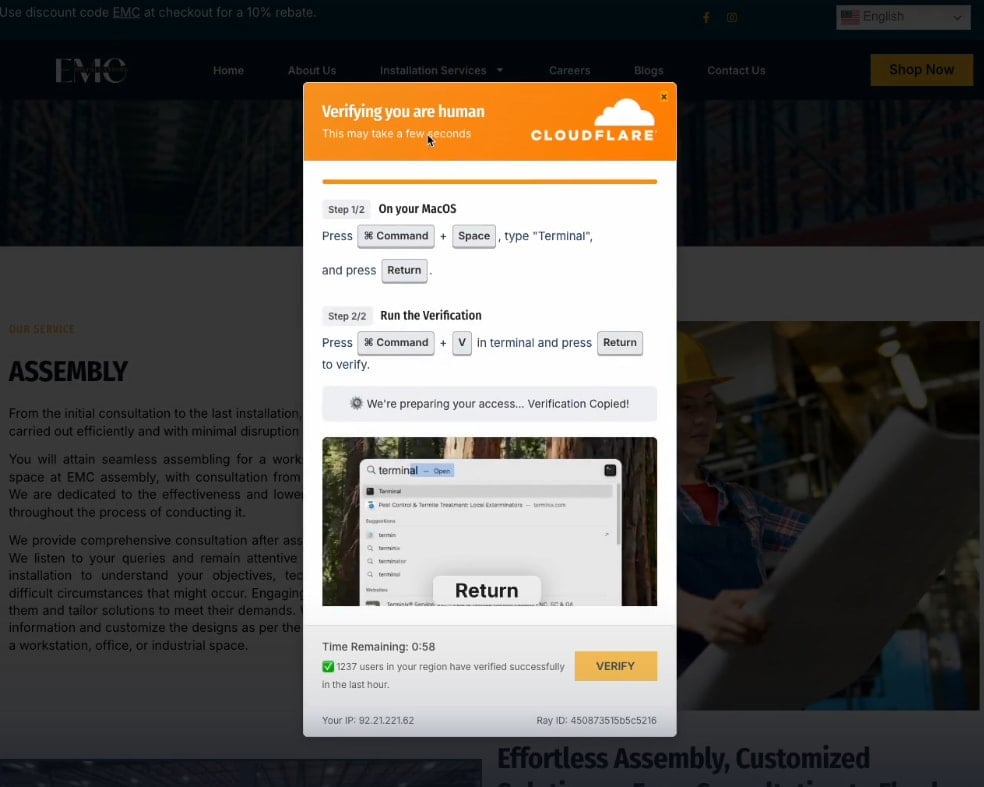

ในการโจมตีแบบ ClickFix ผู้โจมตีมักใช้วิธี Social Engineering หลอกล่อให้ผู้ใช้คัดลอก และรันโค้ด หรือคำสั่งจากหน้าเว็บที่เป็นอันตราย เหยื่อล่อมีหลากหลายรูปแบบ ตั้งแต่การร้องขอให้ยืนยันตัวตน ไปจนถึงคำแนะนำแก้ปัญหาซอฟต์แวร์ โดยมีเป้าหมายคือทำให้เหยื่อรันมัลแวร์ซึ่งจะดาวน์โหลด และเรียกใช้งานเพย์โหลด ซึ่งโดยทั่วไปเป็นมัลแวร์ขโมยข้อมูล

ที่ผ่านมา ผู้โจมตีมักให้คำแนะนำเป็นข้อความบนหน้าเว็บ แต่เวอร์ชันใหม่หันมาใช้วิดีโอเพื่อทำให้การโจมตีดูไม่น่าสงสัย

นักวิจัยจาก Push Security พบความเปลี่ยนแปลงนี้ในแคมเปญ ClickFix ล่าสุด ซึ่งใช้หน้าตรวจสอบ CAPTCHA ปลอมอ้างว่าเป็นของ Cloudflare หลอกให้เหยื่อเชื่อถือ โดยระบบจะตรวจจับระบบปฏิบัติการของเหยื่อ และโหลดวิดีโอแนะนำวิธีคัดลอก และรันคำสั่งอันตรายลงบนเครื่อง

ผู้โจมตีใช้ JavaScript เพื่อซ่อน และคัดลอกคำสั่งไปยังคลิปบอร์ดของผู้ใช้โดยอัตโนมัติ ซึ่งช่วยลดความผิดพลาดที่อาจเกิดขึ้นจากมนุษย์ นอกจากนี้ หน้าต่างดังกล่าวยังแสดงตัวนับเวลาถอยหลัง 1 นาที เพื่อสร้างแรงกดดันให้เหยื่อตัดสินใจอย่างรวดเร็ว ทำให้มีเวลาน้อยมากในการตรวจสอบความถูกต้อง หรือความปลอดภัยของกระบวนการยืนยัน

เพื่อเพิ่มความน่าเชื่อถือ และทำให้ดูเหมือนเป็นส่วนหนึ่งของเครื่องมือตรวจสอบบอทที่ถูกต้องตามปกติ หน้าต่างนี้ยังแสดงตัวนับ "ผู้ใช้ที่ยืนยันในชั่วโมงที่ผ่านมา" อีกด้วย

ClickFix ซึ่งเคยโจมตีระบบปฏิบัติการหลักอย่าง macOS และ Linux มาแล้ว ล่าสุดมีการพัฒนาความสามารถในการตรวจจับ และปรับคำสั่งให้เข้ากับระบบปฏิบัติการโดยอัตโนมัติ

ตามรายงานของ Push Security หน้าเว็บ ClickFix เวอร์ชันใหม่นี้ มักถูกโปรโมตผ่านการโฆษณาที่เป็นอันตราย (malvertising) บน Google Search โดยผู้โจมตีใช้ประโยชน์จากช่องโหว่ที่เป็นที่รู้จักในปลั๊กอิน WordPress เวอร์ชันเก่าเพื่อเข้ายึดเว็บไซต์จริง แล้วฝังโค้ด JavaScript อันตราย หรือใช้ Vibe-Code เพื่อสร้างเว็บไซต์หลอกลวงที่สร้างขึ้นเพื่อการโจมตี พร้อมใช้เทคนิค SEO poisoning เพื่อดันให้เว็บไซต์เหล่านี้ติดอันดับการค้นหาสูงขึ้น

เพย์โหลดที่ใช้ในการโจมตีถูกปรับให้เข้ากับระบบปฏิบัติการ โดยในระบบ Windows นักวิจัยพบการใช้งาน MSHTA, สคริปต์ PowerShell และไฟล์ไบนารีประเภท "living-off-the-land" ซึ่งเป็นเครื่องมือที่มีอยู่ในระบบอยู่แล้ว การคาดการณ์ของนักวิจัยคือ ในอนาคตการโจมตีแบบ ClickFix อาจดำเนินการทั้งหมดภายในเบราว์เซอร์ เพื่อหลีกเลี่ยงการตรวจจับโดยซอฟต์แวร์ EDR

ขณะที่ ClickFix พัฒนาให้แนบเนียนขึ้น ผู้ใช้งานควรตระหนักว่า การรันโค้ดในเทอร์มินัลไม่เคยเป็นส่วนหนึ่งของกระบวนการยืนยันตัวตนออนไลน์ ห้ามรันคำสั่งที่คัดลอกจากหน้าเว็บ หากไม่แน่ใจในที่มา และไม่เข้าใจการทำงานของคำสั่งนั้นอย่างแท้จริง

ที่มา : bleepingcomputer

You must be logged in to post a comment.