อุตสาหกรรมการก่อสร้างได้กลายเป็นเป้าหมายที่สร้างผลกำไรมหาศาลสำหรับกลุ่ม APT และเครือข่ายอาชญากรไซเบอร์ที่รวมตัวกันอย่างต่อเนื่อง ซึ่งมุ่งเป้าหาช่องทางการเข้าถึงระบบขององค์กรโดยไม่ได้รับอนุญาต

กลุ่ม APT ที่ได้รับการสนับสนุนจากรัฐบาลจากจีน, รัสเซีย, อิหร่าน และเกาหลีเหนือ กำลังมุ่งปฏิบัติการมายังภาคการก่อสร้างมากขึ้น โดยฉวยโอกาสจากการเปลี่ยนแปลงทางดิจิทัลอย่างรวดเร็วของอุตสาหกรรม และการที่ต้องพึ่งพาผู้ให้บริการ third-party อย่างหนัก

ผู้โจมตีเหล่านี้ มุ่งเป้าไปที่บริษัทก่อสร้างเพื่อขโมยข้อมูล login credentials สำหรับ Remote Desktop Protocol (RDP), Secure Shell (SSH) และ Citrix ซึ่งระบบเหล่านี้ทำหน้าที่เป็นช่องทางไปสู่ข้อมูลโครงการที่สำคัญ, บันทึกทางการเงิน และแบบแปลนพิมพ์เขียวที่เป็นกรรมสิทธิ์ของบริษัท

การโจมตีเหล่านี้อาศัยช่องโหว่จากแนวทางปฏิบัติด้านความปลอดภัยที่หละหลวม และระบบที่เก่าล้าสมัย ซึ่งยังคงใช้งานกันอย่างแพร่หลายทั่วทั้งภาคการก่อสร้าง

โดยอาชญากรไซเบอร์ใช้อีเมลฟิชชิ่ง, ข้อมูล credentials ที่รั่วไหล และช่องโหว่ supply chain เพื่อสร้างช่องทางการเข้าถึงภายในเครือข่ายของเป้าหมาย

การที่ภาคส่วนนี้มีการใช้เครื่องมือบริหารโครงการบนคลาวด์อย่างแพร่หลาย ประกอบกับการฝึกอบรมด้านความปลอดภัยไซเบอร์แก่พนักงานที่ไม่เพียงพอ ยิ่งสร้างโอกาสเพิ่มเติมในการถูกโจมตีได้

เมื่อผู้โจมตีเข้าถึงข้อมูลได้แล้ว พวกเขาจะใช้ประโยชน์จากระบบที่เชื่อมต่อถึงกันเพื่อโจมตีต่อไปภายในเครือข่าย (lateral movement) และลักลอบนำข้อมูลสำคัญออกไป ซึ่งรวมถึงสัญญา, ไฟล์แบบจำลองข้อมูลอาคาร (BIM) และข้อมูลส่วนบุคคลของพนักงาน และลูกค้า

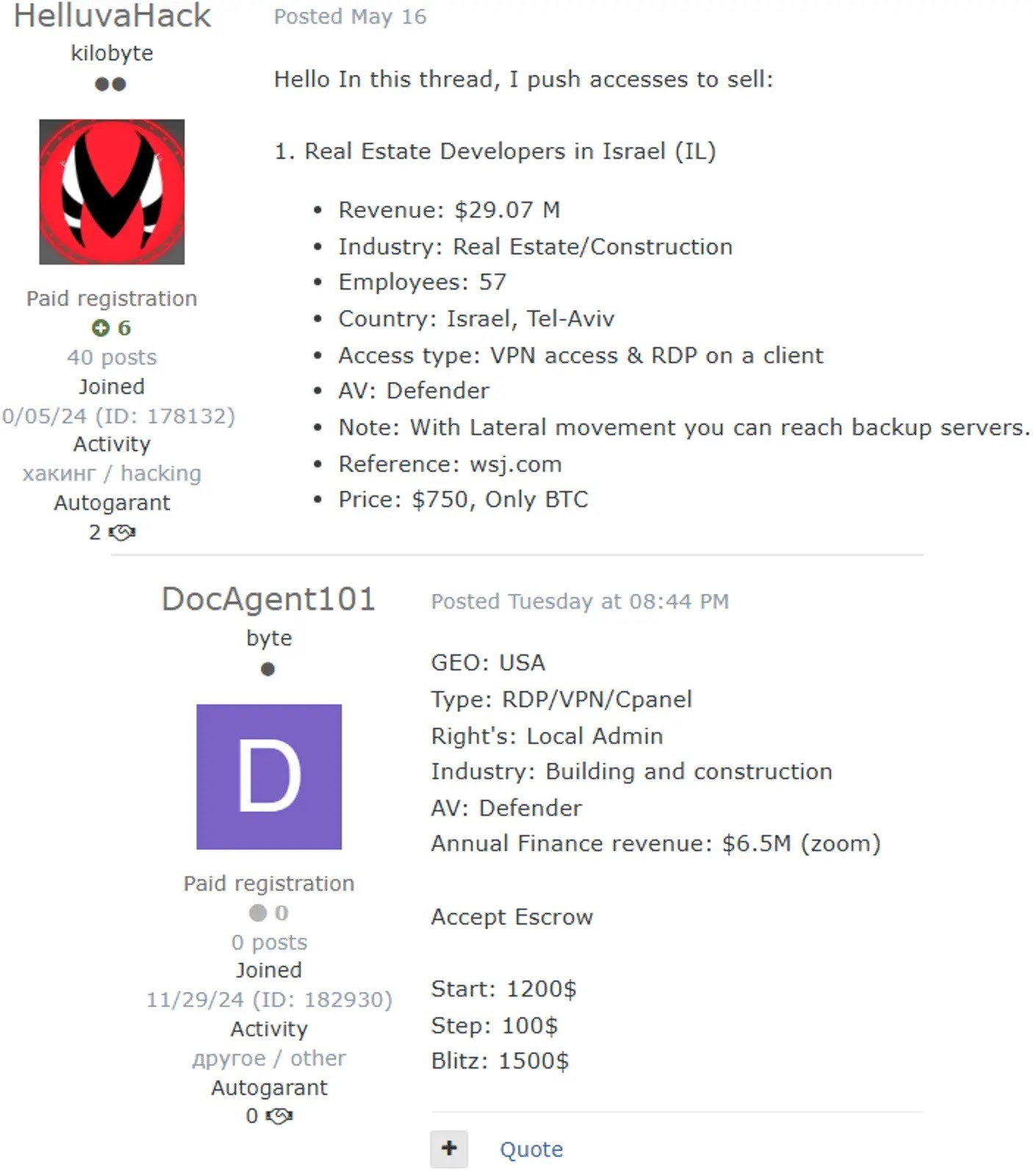

นักวิจัยด้านความปลอดภัยของ Rapid7 ระบุว่า ปัจจุบันผู้โจมตีจำนวนมากใช้วิธีซื้อสิทธิ์การเข้าถึงเครือข่ายของบริษัทก่อสร้างผ่านทางฟอรัมใต้ดิน แทนที่จะดำเนินการเจาะระบบด้วยตนเองที่ต้องใช้ทรัพยากรจำนวนมาก

ตลาด Dark web เหล่านี้ มีคนกลาง และนายหน้าที่คอยขายข้อมูล credentials สำหรับเครือข่ายที่เคยถูกโจมตีมาแล้วในทุกอุตสาหกรรม โดยภาคการก่อสร้างถือเป็นส่วนสำคัญที่มีขายสิทธิ์การเข้าถึงจำนวนมาก

ประเภทของการเข้าถึงที่มีการซื้อขายกันนั้นรวมถึง VPN, RDP, SSH, Citrix, SMTP และ FTP โดยราคานั้นจะถูกกำหนดตามขนาด และความซับซ้อนของเครือข่ายขององค์กรเป้าหมาย

รูปแบบภัยคุกคามที่กำลังเปลี่ยนแปลงไปนี้ แสดงให้เห็นถึงความจำเป็นเร่งด่วนที่บริษัทก่อสร้างต้องนำมาตรการรักษาความปลอดภัยทางไซเบอร์ที่ครอบคลุมมาใช้

ลักษณะการทำงานที่ซับซ้อนของโครงการก่อสร้าง และการแลกเปลี่ยนเอกสารที่สำคัญบ่อยครั้ง ยิ่งเพิ่มความเสี่ยงให้สูงขึ้น ทำให้ภาคส่วนนี้กลายเป็นเป้าหมายหลักสำหรับการจารกรรมข้อมูลองค์กร, การแสวงหาผลประโยชน์ทางการเงิน และการข่มขู่ผ่านแคมเปญแรนซัมแวร์ ที่ออกแบบมาเพื่อขัดขวางกำหนดเวลาของโครงการ

ตลาดซื้อขายข้อมูล Credentials บน Dark Web

ตลาดใต้ดินสำหรับการซื้อขายข้อมูล Credentials ที่ขโมยมาจากอุตสาหกรรมการก่อสร้างได้เฟื่องฟูอย่างมากในช่วงหลายเดือนที่ผ่านมา โดยมีฟอรัมเฉพาะทางที่คอยอำนวยความสะดวกในการขายสิทธิ์การเข้าถึงเครือข่ายให้กับผู้โจมตีจากทั่วโลก

นักวิจัยของ Rapid7 พบว่า มีรายการโฆษณาการเข้าถึงเครือข่ายของบริษัทก่อสร้างจำนวนมาก โดยราคามีความแตกต่างกันไปขึ้นอยู่กับรายได้ของเป้าหมาย, ที่ตั้งทางภูมิศาสตร์ และระดับของการเข้าถึง

ตลาดเหล่านี้ดำเนินงานด้วยระบบการให้คะแนน และบริการคนกลางที่ซับซ้อน เพื่อสร้างความมั่นใจให้กับผู้ซื้อเกี่ยวกับความถูกต้องของข้อมูล Credentials ที่ซื้อไป

ผู้ขายมักจะแสดงภาพของเซสชันที่กำลังใช้งานอยู่ หรือแผนผังเครือข่าย เพื่อยืนยันว่าตนสามารถเข้าถึงได้จริง ซึ่งเป็นการสร้าง supply chain ที่มีประสิทธิภาพ และช่วยลดอุปสรรคในการเริ่มต้นปฏิบัติการสำหรับอาชญากรไซเบอร์ที่มุ่งเป้าโจมตีภาคการก่อสร้าง

เหตุการณ์นี้แสดงให้เห็นอีกหนึ่งตัวอย่างของการเสนอขายสิทธิ์การเข้าถึง VPN, RDP และ Cpanel ของบริษัทก่อสร้าง ซึ่งแสดงให้เห็นถึงประเภทการเข้าถึงที่หลากหลายที่ผู้โจมตีอาจเข้าถึงได้

การที่ข้อมูล Credentials เหล่านี้ ทำให้กลุ่มแรนซัมแวร์ สามารถขยายการดำเนินงานได้อย่างรวดเร็ว โดย bypass กลไกการป้องกันแบบดั้งเดิม และใช้ประโยชน์จากความน่าเชื่อถือที่มีอยู่ในเครื่องมือการเข้าถึงจากระยะไกลที่ถูกใช้ตามปกติ

ที่มา : cybersecuritynews

You must be logged in to post a comment.