นักวิจัยที่เฝ้าติดตาม .ICS calendar attachments ที่มีขนาดใหญ่ พบว่ามีการใช้ช่องโหว่ Zero-day ใน Zimbra Collaboration Suite (ZCS) เพื่อโจมตีมาตั้งแต่ช่วงต้นปีที่ผ่านมา

ไฟล์ ICS หรือ iCalendar เป็นไฟล์ที่ใช้สำหรับจัดเก็บข้อมูลปฏิทิน และตารางการนัดหมาย (เช่น การประชุม, อีเวนต์ และงานต่าง ๆ) ในรูปแบบ plain text และใช้เพื่อแลกเปลี่ยนข้อมูลดังกล่าวระหว่างแอปพลิเคชันปฏิทินต่าง ๆ

ผู้โจมตีได้ใช้ประโยชน์จากช่องโหว่หมายเลข CVE-2025-27915 ซึ่งเป็นช่องโหว่ประเภท Cross-Site Scripting (XSS) ที่พบใน ZCS เวอร์ชัน 9.0, 10.0 และ 10.1 เพื่อส่ง JavaScript payload ไปยังระบบของเป้าหมาย

ช่องโหว่ดังกล่าวเกิดจากการ sanitization เนื้อหา HTML ในไฟล์ ICS ที่ไม่เพียงพอ ทำให้ผู้โจมตีสามารถเรียกใช้โค้ด JavaScript ใด ๆ ก็ได้ภายใน session ของเหยื่อได้ เช่น การตั้งค่า filters อีเมลให้เปลี่ยนเส้นทางข้อความไปหาผู้โจมตี

ทาง Zimbra ได้แก้ไขช่องโหว่ด้านความปลอดภัยนี้เมื่อวันที่ 27 มกราคม ที่ผ่านมา โดยการออก ZCS เวอร์ชัน 9.0.0 P44, 10.0.13 และ 10.1.5 แต่ในขณะนั้นไม่ได้กล่าวถึงการโจมตีใด ๆ ที่เกิดขึ้นจริง

อย่างไรก็ตาม นักวิจัยจาก StrikeReady ซึ่งเป็นบริษัทผู้พัฒนาแพลตฟอร์มการจัดการภัยคุกคาม และการดำเนินงานด้านความปลอดภัยที่ขับเคลื่อนด้วย AI ได้ค้นพบการโจมตีดังกล่าว หลังจากที่คอยจับตาดูไฟล์ .ICS ที่มีขนาดใหญ่กว่า 10KB และมีโค้ด JavaScript แฝงอยู่ภายใน

ทีมวิจัยสรุปได้ว่า การโจมตีได้เริ่มต้นขึ้นตั้งแต่ช่วงต้นเดือนมกราคมที่ผ่านมา ก่อนที่ทาง Zimbra จะปล่อยแพตช์ออกมาแก้ไขเสียอีก

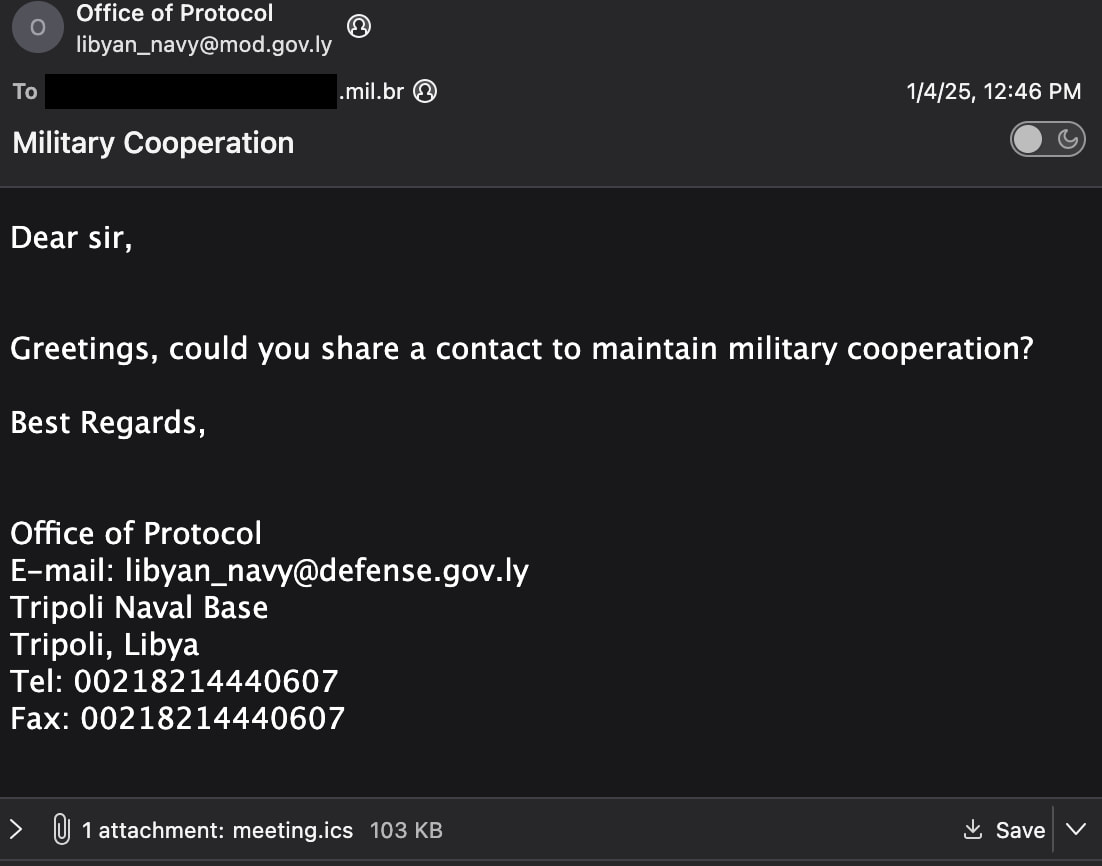

ผู้โจมตีได้ปลอมตัวเป็น “สำนักงานพิธีการของกองทัพเรือลิเบีย (Libyan Navy’s Office of Protocol)” และได้ส่งอีเมลที่มีมัลแวร์เพื่อโจมตีแบบ zero-day ไปยังองค์กรทางการทหารแห่งหนึ่งของบราซิล

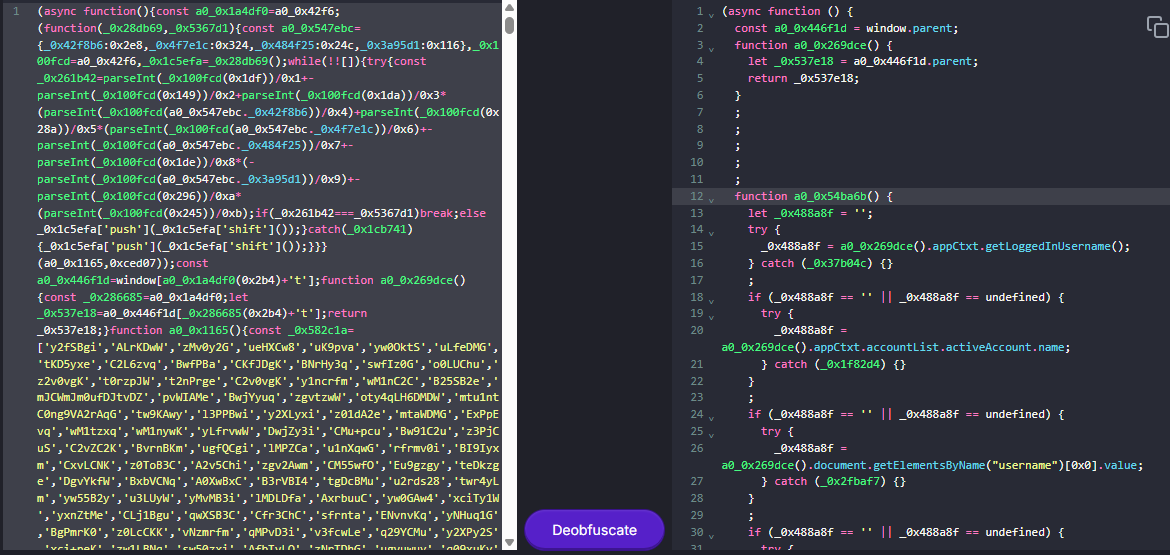

อีเมลอันตรายดังกล่าวแนบไฟล์ ICS ที่มีขนาด 600KB ซึ่งภายในมีไฟล์ JavaScript ที่ถูกซ่อนโค้ดอันตรายด้วยวิธีการเข้ารหัสแบบ Base64

จากการวิเคราะห์ของทีมวิจัย พบว่า payload ถูกออกแบบมาเพื่อขโมยข้อมูลจาก Zimbra Webmail โดยเฉพาะ เช่น ข้อมูล credentials, อีเมล, รายชื่อผู้ติดต่อ และโฟลเดอร์ที่แชร์ร่วมกัน

StrikeReady ระบุว่า โค้ดอันตรายดังกล่าวถูกเขียนให้ทำงานใน asynchronous mode และทำงานผ่านฟังก์ชันที่เรียกว่า Immediately Invoked Function Expressions (IIFEs) ในรูปแบบต่าง ๆ โดยทีมวิจัยพบว่ามันสามารถทำงานได้ดังต่อไปนี้ :

- สร้าง fields username/password แบบ hidden

- ขโมยข้อมูล credentials จากการล็อกอิน

- เฝ้าดูพฤติกรรมการใช้งานของผู้ใช้ (เมาส์ และคีย์บอร์ด) และบังคับออกจากระบบเมื่อไม่มีการใช้งาน เพื่อดักขโมยข้อมูลในการล็อกอินครั้งถัดไป

- ใช้ Zimbra SOAP API เพื่อค้นหาโฟลเดอร์ และดึงข้อมูลอีเมล

- ส่งเนื้อหาอีเมลไปยังผู้โจมตี (ทำซ้ำทุก ๆ 4 ชั่วโมง)

- เพิ่ม filter ชื่อ "Correo" เพื่อส่งต่ออีเมลไปยังอีเมลแอดเดรสของ Proton

- รวบรวมข้อมูลการ authentication/backup และแอบส่งออกไป

- แอบส่งออกข้อมูลรายชื่อผู้ติดต่อ, รายชื่อกลุ่มผู้รับอีเมล และ shared folders

- ตั้งค่าให้หน่วงเวลาก่อนเริ่มทำงาน 60 วินาที

- บังคับให้มีการเว้นระยะการทำงาน 3 วัน (จะทำงานอีกครั้งก็ต่อเมื่อผ่านไปแล้วอย่างน้อย 3 วันจากการทำงานครั้งล่าสุด)

- ซ่อน user interface (UI) เพื่อไม่ให้ผู้ใช้สังเกตเห็นความผิดปกติ

StrikeReady ยังไม่สามารถระบุแหล่งที่มาของการโจมตีครั้งนี้ได้อย่างแน่ชัดว่าเป็นฝีมือของกลุ่มผู้ไม่หวังดีกลุ่มใด แต่ตั้งข้อสังเกตว่ามีผู้โจมตีเพียงไม่กี่กลุ่มที่มีความสามารถในการค้นพบช่องโหว่ Zero-day ในผลิตภัณฑ์ที่ใช้กันอย่างแพร่หลายได้ พร้อมระบุเพิ่มเติมว่า “กลุ่มที่มีความเชื่อมโยงกับรัสเซียมีความช่ำชองในเรื่องนี้เป็นพิเศษ”

ทีมวิจัยยังระบุว่า กลยุทธ์, เทคนิค และขั้นตอน (TTPs) ที่คล้ายคลึงกันนี้ เคยถูกพบในการโจมตีที่เชื่อว่าเป็นฝีมือของกลุ่ม UNC1151 ซึ่งเป็นกลุ่มผู้ไม่หวังดีที่ Mandiant ระบุว่ามีความเชื่อมโยงกับรัฐบาลเบลารุส

ในรายงานของ StrikeReady ได้มีการเปิดเผยข้อมูล Indicators of Compromise และโค้ด JavaScript เวอร์ชันที่มีการ decode แล้ว ซึ่งเป็นโค้ดที่ใช้ในการโจมตีผ่านไฟล์ calendar .ICS ครั้งนี้

Update วันที่ 6 ตุลาคม 2025 : Zimbra ให้ข้อมูลกับ BleepingComputer โดยระบุว่า จากข้อมูลของทางบริษัท การใช้ช่องโหว่ดังกล่าวในการโจมตียังไม่ปรากฏว่ามีการโจมตีอย่างแพร่หลาย

นอกจากนี้ ทาง Zimbra ยังแนะนำให้ผู้ใช้ปฏิบัติตามขั้นตอนด้านความปลอดภัยดังต่อไปนี้ :

- ตรวจสอบ filters อีเมลที่มีอยู่ทั้งหมดว่ามีการเปลี่ยนแปลงโดยไม่ได้รับอนุญาตหรือไม่

- ตรวจสอบให้แน่ใจว่าโปรแกรม Zimbra ที่ติดตั้งไว้ ได้รับการอัปเดตเป็นแพตช์ล่าสุดแล้วหรือยัง

- ตรวจสอบ message store ว่ามีรายการ .ICS ที่ถูก encode แบบ Base64 หรือไม่ และคอยเฝ้าดู traffic บนเครือข่ายเพื่อหาการเชื่อมต่อที่ผิดปกติ หรือน่าสงสัย

ที่มา : bleepingcomputer.com

You must be logged in to post a comment.