ผู้ไม่หวังดีได้ใช้การโจมตีจากช่องโหว่ CVE-2025-20352 ซึ่งเป็นช่องโหว่ที่ทำให้สามารถเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกลได้ (Remote Code Execution) และช่องโหว่ดังกล่าวเพิ่งได้รับการแก้ไขไปเมื่อไม่นานมานี้ในอุปกรณ์เครือข่ายของ Cisco เพื่อทำการติดตั้ง rootkit และมุ่งเป้าการโจมตีไปยังระบบ Linux ที่ไม่มีการป้องกัน

ช่องโหว่ด้านความปลอดภัยที่ถูกนำมาใช้ในการโจมตีครั้งนี้ส่งผลกระทบต่อ Simple Network Management Protocol (SNMP) ในระบบปฏิบัติการ Cisco IOS และ IOS XE ซึ่งอาจนำไปสู่การเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกลได้ หากผู้โจมตีมีสิทธิ์ในระดับผู้ดูแลระบบ (root privileges)

จากข้อมูลของบริษัทด้านความปลอดภัยทางไซเบอร์ Trend Micro ระบุว่า การโจมตีได้ใช้ประโยชน์จากช่องโหว่ในอุปกรณ์ Cisco ซีรีส์ 9400, 9300, และรุ่นเก่าอย่าง 3750G และได้ทำการติดตั้ง rootkits บนระบบ Linux รุ่นเก่าที่ไม่มี Endpoint Detection and Response (EDR) ในการป้องกัน

ในประกาศฉบับเดิมสำหรับช่องโหว่ CVE-2025-20352 ซึ่งได้รับการอัปเดตเมื่อวันที่ 6 ตุลาคม ทาง Cisco ได้ระบุว่า ช่องโหว่ดังกล่าวถูกนำไปใช้ในการโจมตีแบบ zero-day โดย Product Security Incident Response Team (PSIRT) ของบริษัทได้ระบุว่า "พบข้อมูลว่ามีการโจมตีจริงโดยใช้ช่องโหว่ดังกล่าวแล้ว"

นักวิจัยของ Trend Micro ติดตามการโจมตีครั้งนี้ภายใต้ชื่อ 'Operation Zero Disco' เนื่องจากมัลแวร์ได้ตั้งรหัสผ่านสำหรับการเข้าถึงระบบซึ่งมีคำว่า "disco" รวมอยู่ด้วย

รายงานจาก Trend Micro ยังตั้งข้อสังเกตอีกว่า ผู้ไม่หวังดียังได้พยายามใช้การโจมตีจากช่องโหว่ CVE-2017-3881 ซึ่งเป็นช่องโหว่ที่มีอายุกว่า 7 ปีใน Cluster Management Protocol code บนระบบปฏิบัติการ IOS และ IOS XE ด้วย

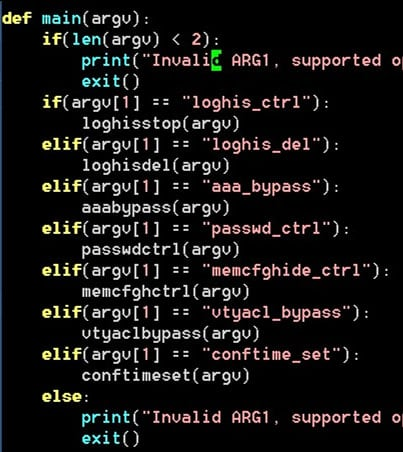

Rootkit ที่ถูกฝังบนอุปกรณ์ Cisco ที่มีช่องโหว่นั้นมีตัวควบคุมที่ทำงานผ่านโปรโตคอล UDP ซึ่งสามารถดักฟังข้อมูลได้ทุก port, สลับเปิด/ปิด หรือลบ Logs การใช้งาน, bypass การตรวจสอบสิทธิ์ (AAA) และรายการควบคุมการเข้าถึง (VTY ACLs), เปิด/ปิดการใช้งาน universal password, ซ่อนรายการการตั้งค่าที่กำลังทำงานอยู่ และรีเซ็ต timestamp ของการแก้ไขครั้งล่าสุดได้

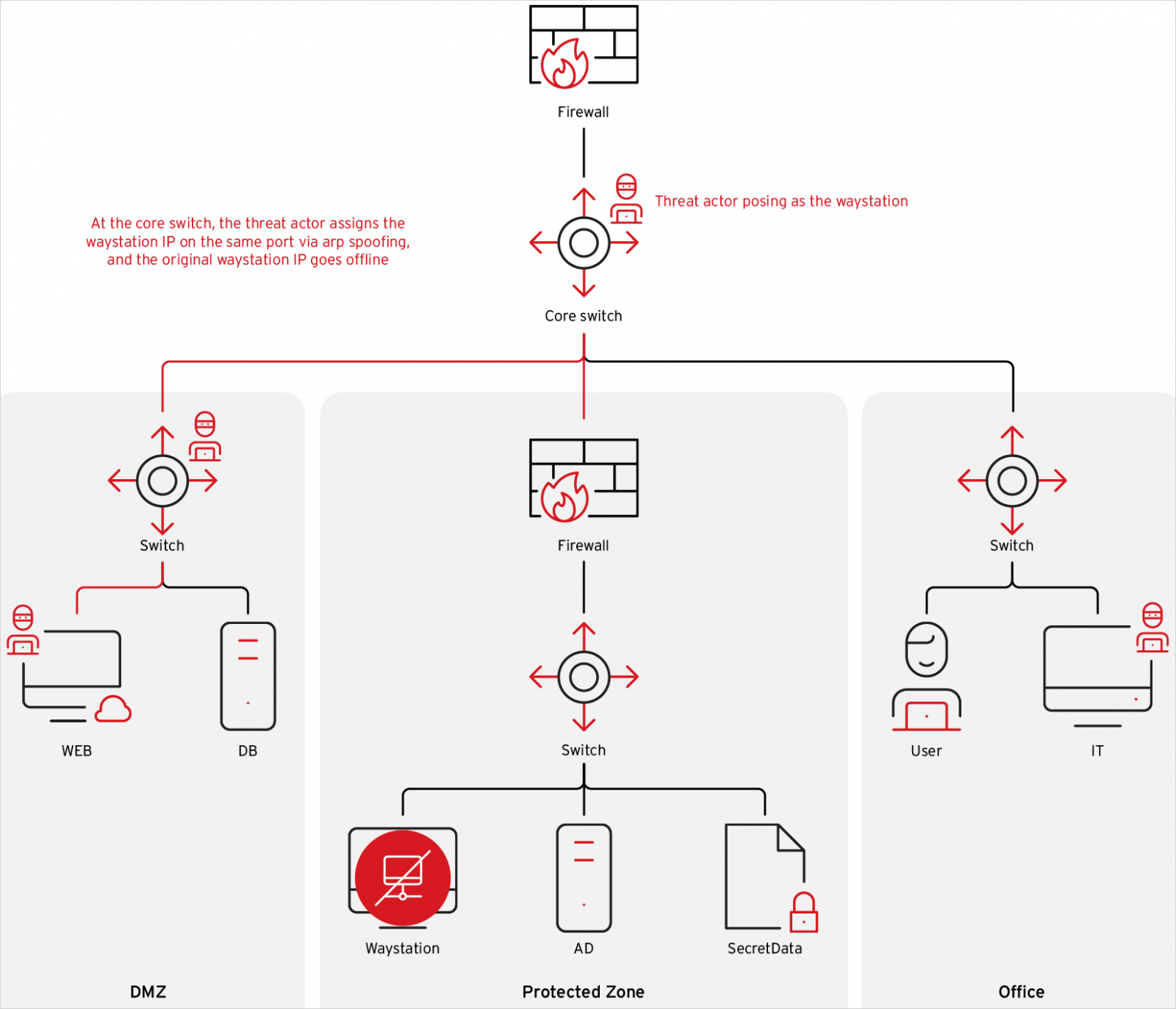

ในการจำลองการโจมตี นักวิจัยแสดงให้เห็นว่ามีความเป็นไปได้ที่จะปิดการบันทึกข้อมูล, ปลอมแปลง IP address ของอุปกรณ์ waystation ผ่านเทคนิค ARP spoofing, bypass rules ของ firewall ภายใน และ lateral ข้าม VLANs ไปยังส่วนอื่น ๆ ได้

ถึงแม้ว่าสวิตช์รุ่นใหม่ ๆ จะมีความสามารถในการป้องกันการโจมตีเหล่านี้ได้มากขึ้น เนื่องจากการมีระบบป้องกัน Address Space Layout Randomization (ASLR) แต่ Trend Micro ระบุว่า อุปกรณ์เหล่านั้นก็ยังไม่ปลอดภัยทั้งหมด และการตกเป็นเป้าหมายอย่างต่อเนื่องก็อาจทำให้ถูกโจมตีระบบได้ในที่สุด

นักวิจัยระบุว่า "หลังจากติดตั้ง rootkit แล้ว มัลแวร์จะทำการติดตั้ง hooks หลายตัวเข้าไปใน IOSd ซึ่งส่งผลให้ components ที่เป็นแบบ fileless หายไปหลังจากการรีบูตเครื่อง"

นักวิจัยสามารถกู้คืนโค้ดที่ใช้ในการโจมตีระบบผ่าน SNMP ได้ทั้งเวอร์ชัน 32-bit และ 64-bit

Trend Micro ตั้งข้อสังเกตว่า ในปัจจุบันยังไม่มีเครื่องมือใดที่สามารถระบุสวิตช์ของ Cisco ที่ถูกเจาะระบบจากการโจมตีเหล่านี้ได้อย่างน่าเชื่อถือ หากมีข้อสงสัยว่าถูกแฮ็ก คำแนะนำคือให้ทำการตรวจสอบ firmware และ ROM ในระดับ low-level

สามารถดูรายการ Indicators of Compromise (IoCs) ที่เกี่ยวข้องกับปฏิบัติการ 'Operation Zero Disco' ได้ที่นี่

Link : trendmicro

Update : วันที่ 17 ตุลาคม เวลา 17:16 น. ข่าวได้รับการแก้ไขเพื่อชี้แจงให้ชัดเจนยิ่งขึ้นว่า การที่ไม่มีโซลูชันป้องกันแบบ endpoint detection and response นั้นหมายถึงระบบ Linux รุ่นเก่า

ที่มา : bleepingcomputer

You must be logged in to post a comment.