ผู้โจมตีกำลังใช้ RedTiger ซึ่งเป็นเครื่องมือแบบ open-source สำหรับ Red Team เพื่อสร้างมัลแวร์ขโมยข้อมูล ที่รวบรวมข้อมูลบัญชี Discord และข้อมูลการชำระเงิน

มัลแวร์ตัวนี้ยังสามารถขโมยข้อมูล Credentials ที่จัดเก็บไว้ในเบราว์เซอร์, ข้อมูล cryptocurrency และบัญชีเกมได้อีกด้วย

RedTiger เป็นชุดเครื่องมือ penetration testing suite ที่มีพื้นฐานจากภาษา Python สำหรับ Windows และ Linux ซึ่งรวบรวม options ต่าง ๆ ไว้ด้วยกัน เช่น การสแกนเครือข่าย, การเจาะรหัสผ่าน, เครื่องมือเกี่ยวกับ OSINT, เครื่องมือที่เน้นการโจมตี Discord และเครื่องมือการสร้างมัลแวร์

Component ที่ใช้ในการขโมยข้อมูลของ RedTiger มีความสามารถพื้นฐานในการขโมยข้อมูลระบบ, คุกกี้ และรหัสผ่านจากเบราว์เซอร์, ไฟล์ crypto wallet, ไฟล์เกม และข้อมูลของ Roblox และ Discord นอกจากนี้ มันยังสามารถจับภาพจากกล้องเว็บแคม และถ่ายภาพหน้าจอของเหยื่อได้อีกด้วย

แม้ว่าบน GitHub โปรเจกต์นี้จะระบุว่าฟังก์ชันอันตรายต่าง ๆ มีไว้ใช้ในทางที่ถูกกฏหมายเท่านั้น แต่การที่มันถูกเผยแพร่ฟรีอย่างไม่มีเงื่อนไข และขาดมาตรการป้องกันใด ๆ ก็ตาม ทำให้จึงสามารถนำไปใช้ในการโจมตีทางไซเบอร์ได้

Netskope ระบุว่า ผู้ไม่หวังดีกำลังใช้ component มัลแวร์ขโมยข้อมูลของ RedTiger ในการโจมตี โดยมีเป้าหมายหลักเพื่อโจมตีผู้ใช้บัญชี Discord ที่เป็นชาวฝรั่งเศส

ผู้โจมตีได้ compiled โค้ดของ RedTiger โดยใช้ PyInstaller เพื่อสร้างไฟล์ standalone binaries และตั้งชื่อไฟล์เหล่านั้นให้เกี่ยวข้องกับเกม หรือ Discord

เมื่อมัลแวร์ขโมยข้อมูลถูกติดตั้งบนเครื่องของเหยื่อ มันจะสแกนหาไฟล์ฐานข้อมูลของ Discord และเบราว์เซอร์ จากนั้น มันจะดึง token ทั้งแบบธรรมดา และแบบเข้ารหัสออกมาผ่าน regex เพื่อตรวจสอบความถูกต้องของ token และดึงข้อมูลโปรไฟล์, อีเมล, ข้อมูล MFA และข้อมูล subscription

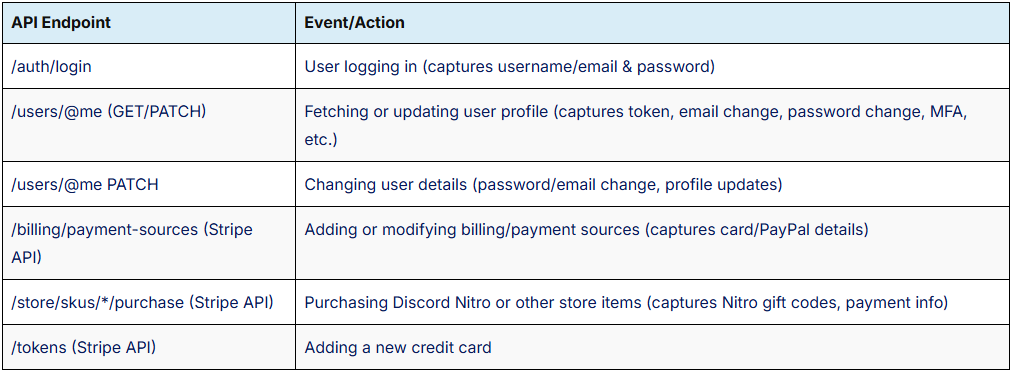

จากนั้น มันจะแทรก JavaScript ที่ custom เข้าไปในไฟล์ index.js ของ Discord เพื่อดักจับการเรียกใช้ API และบันทึกเหตุการณ์ต่าง ๆ เช่น ความพยายามในการล็อกอิน, การซื้อสินค้า หรือแม้กระทั่งการเปลี่ยนรหัสผ่าน นอกจากนี้ มันยังดึงข้อมูลการชำระเงิน (PayPal, บัตรเครดิต) ที่เก็บไว้ใน Discord ได้อีกด้วย

จากเว็บเบราว์เซอร์ของเหยื่อ RedTiger จะขโมยรหัสผ่านที่บันทึกไว้, คุกกี้, ประวัติการเข้าชม, บัตรเครดิต และ extension ของเบราว์เซอร์ มัลแวร์ตัวนี้ยังสามารถจับภาพหน้าจอเดสก์ท็อป และสแกนหาไฟล์ .TXT, .SQL และ .ZIP บน filesystem ได้

หลังจากรวบรวมข้อมูลแล้ว มัลแวร์จะทำการ archives ไฟล์ และอัปโหลดไปยัง GoFile ที่เป็นบริการพื้นที่เก็บข้อมูลบนคลาวด์ที่อนุญาตให้อัปโหลดได้โดยไม่มีการระบุชื่อ จากนั้น ลิงก์ดาวน์โหลดจะถูกส่งไปยังผู้โจมตีผ่านทาง Discord webhook พร้อมกับข้อมูล metadata ของเหยื่อ

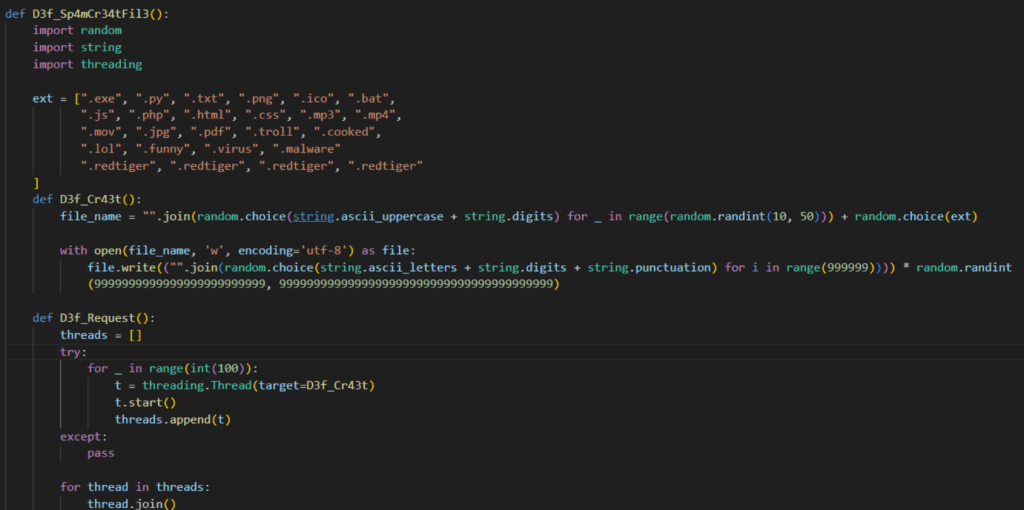

ในแง่ของการหลบเลี่ยงการตรวจจับ RedTiger นั้นมีความสามารถเพียบพร้อม โดยมีกลไก anti-sandbox และจะยุติการทำงานเมื่อตรวจพบโปรแกรม debuggers มัลแวร์ยังสามารถสร้างโปรเซสได้ 400 ตัว และสร้างไฟล์สุ่ม 100 ไฟล์ เพื่อทำให้การ forensic analysis ทำได้ยากขึ้น

แม้ว่า Netskope จะไม่ได้เปิดเผยช่องทางการแพร่กระจายมัลแวร์ที่ชัดเจนสำหรับไฟล์ไบนารีของ RedTiger แต่ช่องทางที่จะเจอได้บ่อย ๆ ได้แก่ ช่องทาง Discord, เว็บไซต์ดาวน์โหลดซอฟต์แวร์ที่เป็นอันตราย, forum posts, โฆษณาแฝงมัลแวร์ (malvertising) และวิดีโอ YouTube

ผู้ใช้ควรหลีกเลี่ยงการดาวน์โหลดไฟล์ executables หรือเครื่องมือเกม เช่น mods, โปรแกรมช่วยเล่น (trainers) หรือโปรแกรมเร่งความเร็ว (boosters) จากแหล่งที่มาที่ไม่น่าเชื่อถือ

หากคุณสงสัยว่าถูกโจมตี ให้ทำการยกเลิก token ของ Discord, เปลี่ยนรหัสผ่าน และติดตั้ง Discord desktop client จากเว็บไซต์อย่างเป็นทางการเท่านั้น นอกจากนี้ ให้ลบข้อมูลที่บันทึกไว้จากเบราว์เซอร์ และเปิดใช้งานการยืนยันตัวตนแบบ MFA ในทุก ๆ ครั้ง

ที่มา : bleepingcomputer.com

You must be logged in to post a comment.