มัลแวร์ Trojan สำหรับขโมยข้อมูลธนาคาร และควบคุมอุปกรณ์จากระยะไกล (RAT) ตัวใหม่บน Android ที่ชื่อ Klopatra ได้ปลอมตัวเป็นแอปพลิเคชัน IPTV และ VPN ส่งผลให้มีอุปกรณ์ติดมัลแวร์ไปแล้วมากกว่า 3,000 เครื่องทั่วยุโรป

Klopatra ถูกระบุว่าเป็น Trojan ที่มีประสิทธิภาพสูง โดยมีความสามารถในการตรวจสอบหน้าจอได้แบบ Real-time, ดักจับข้อมูลที่ผู้ใช้กรอก, จำลอง gesture navigation และมีโหมด Virtual Network Computing (VNC) ที่ซ่อนอยู่

นักวิจัยจากบริษัทด้านความปลอดภัยทางไซเบอร์ Cleafy ระบุว่า Trojan ตัวใหม่นี้ดูเหมือนจะไม่มีความเชื่อมโยงกับมัลแวร์ตระกูลใด ๆ บน Android ที่เคยถูกพบก่อนหน้านี้ และคาดว่าน่าจะเป็นผลงานของกลุ่มแฮ็กเกอร์ที่ใช้ภาษาตุรกี

Klopatra ถูกพัฒนาขึ้นมาโดยมีเป้าหมายเพื่อขโมยข้อมูล Banking Credentials ผ่านการโจมตีแบบ Overlay Attack, ขโมยข้อมูลในคลิปบอร์ด และการกดแป้นพิมพ์, ขโมยเงินออกจากบัญชีธนาคารผ่าน VNC และรวบรวมข้อมูลจากแอปพลิเคชัน Cryptocurrency Wallet

ภัยคุกคามที่มีความสามารถในการหลบซ่อน และยากต่อการตรวจจับ

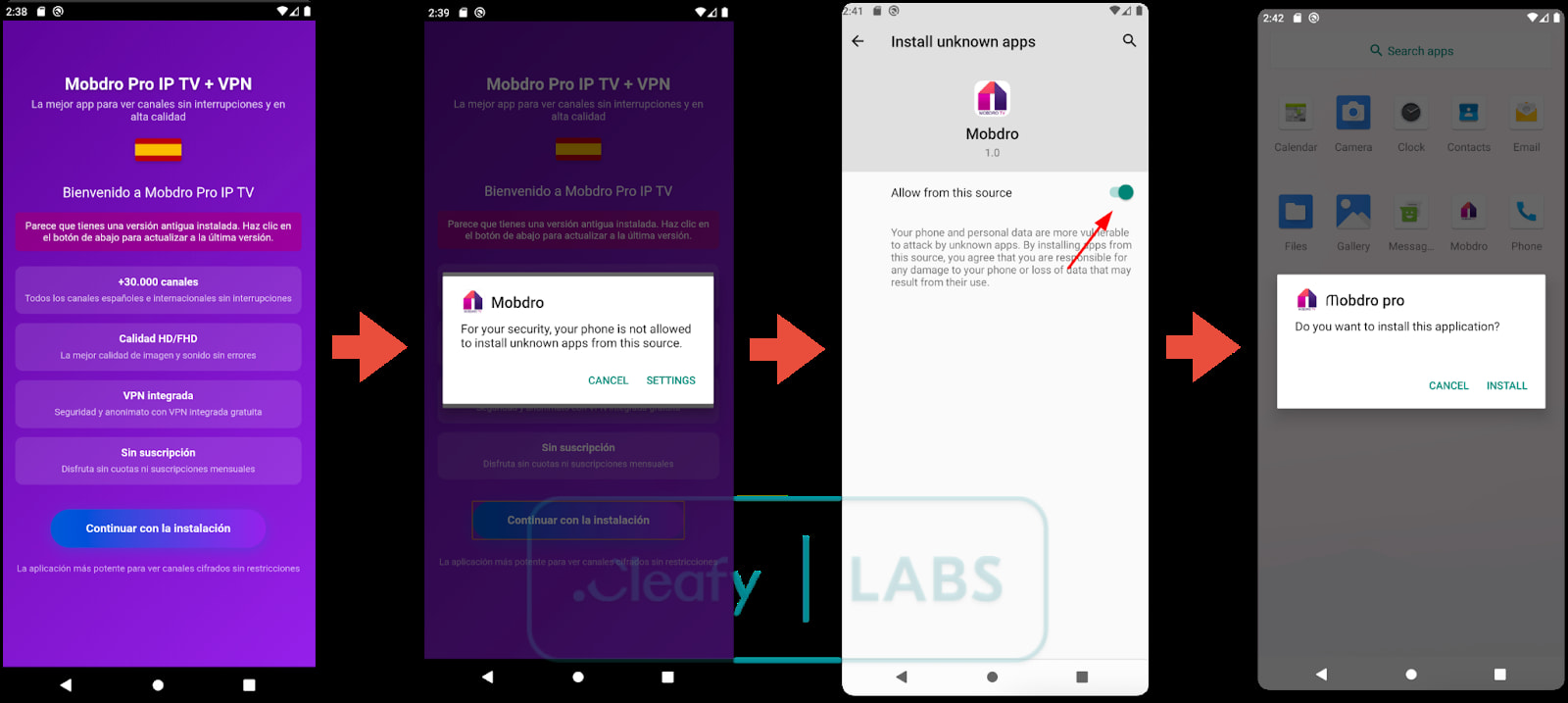

มัลแวร์ดังกล่าวจะแทรกซึมเข้าสู่อุปกรณ์ของเหยื่อผ่านแอปพลิเคชันประเภท Dropper ที่มีชื่อว่า “Modpro IP TV + VPN” ซึ่งมีการเผยแพร่ให้ดาวน์โหลดจากภายนอกที่ไม่ใช่การดาวน์โหลดโดยตรงจาก Google Play

โดย Klopatra มีการใช้ Virbox ที่เป็นเครื่องมือป้องกันโค้ดระดับ Commercial-grade เพื่อขัดขวางการทำ Reverse-engineering และการวิเคราะห์โค้ด นอกจากนี้ยังมีการใช้ไลบรารีแบบ Native เพื่อลดขนาดของโค้ดในส่วนที่ใช้ภาษา Java/Kotlin และในเวอร์ชันล่าสุดยังใช้การเข้ารหัสแบบ String ของ NP Manager อีกด้วย

Cleafy ระบุว่า มัลแวร์ตัวนี้มีกลไกป้องกันการ Debugging หลายรูปแบบ, มีการตรวจสอบความสมบูรณ์ของโค้ดขณะทำงาน (Runtime integrity checks) และมีความสามารถในการตรวจจับ Emulator เพื่อให้แน่ใจว่ามันไม่ได้กำลังทำงานอยู่ในสภาพแวดล้อมที่ใช้สำหรับการวิเคราะห์

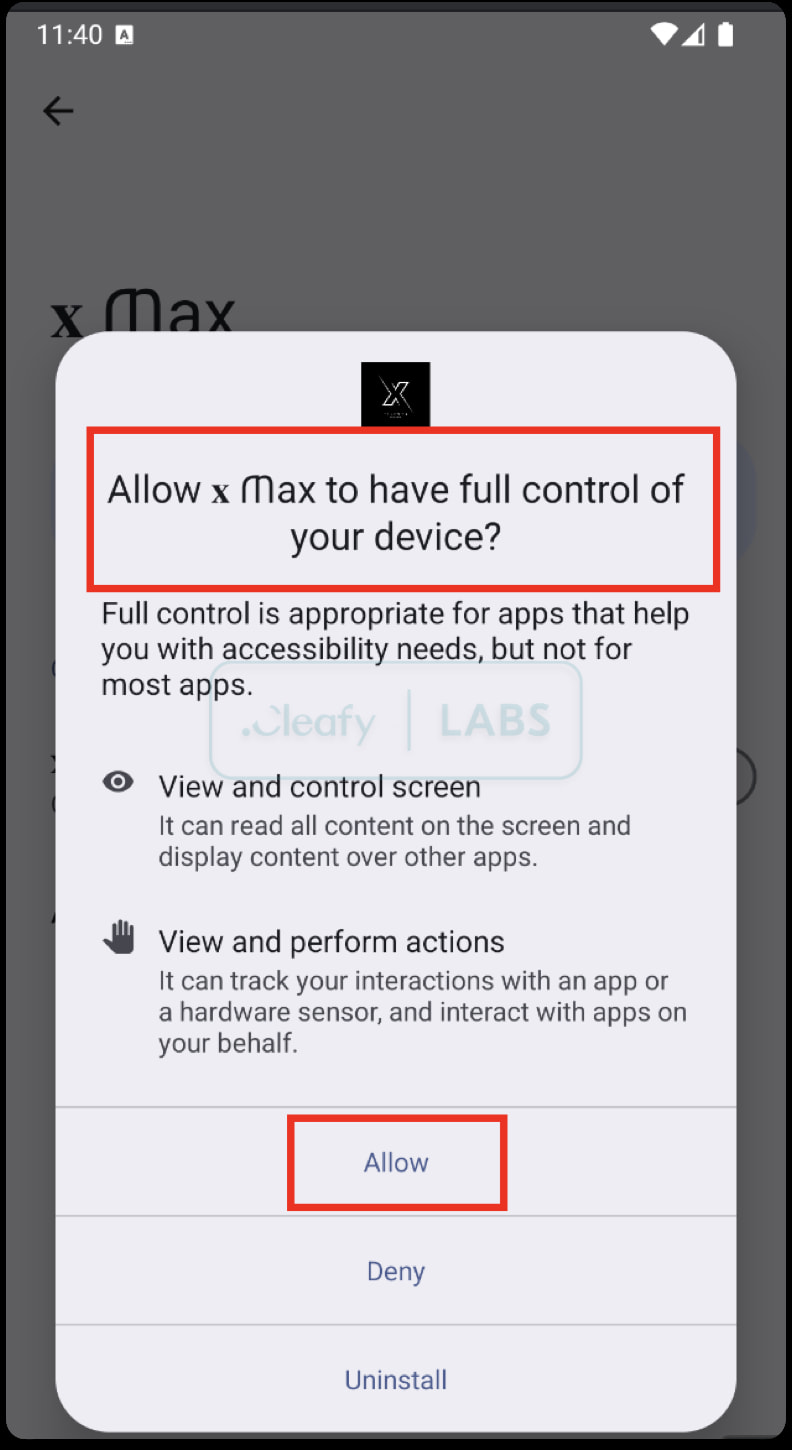

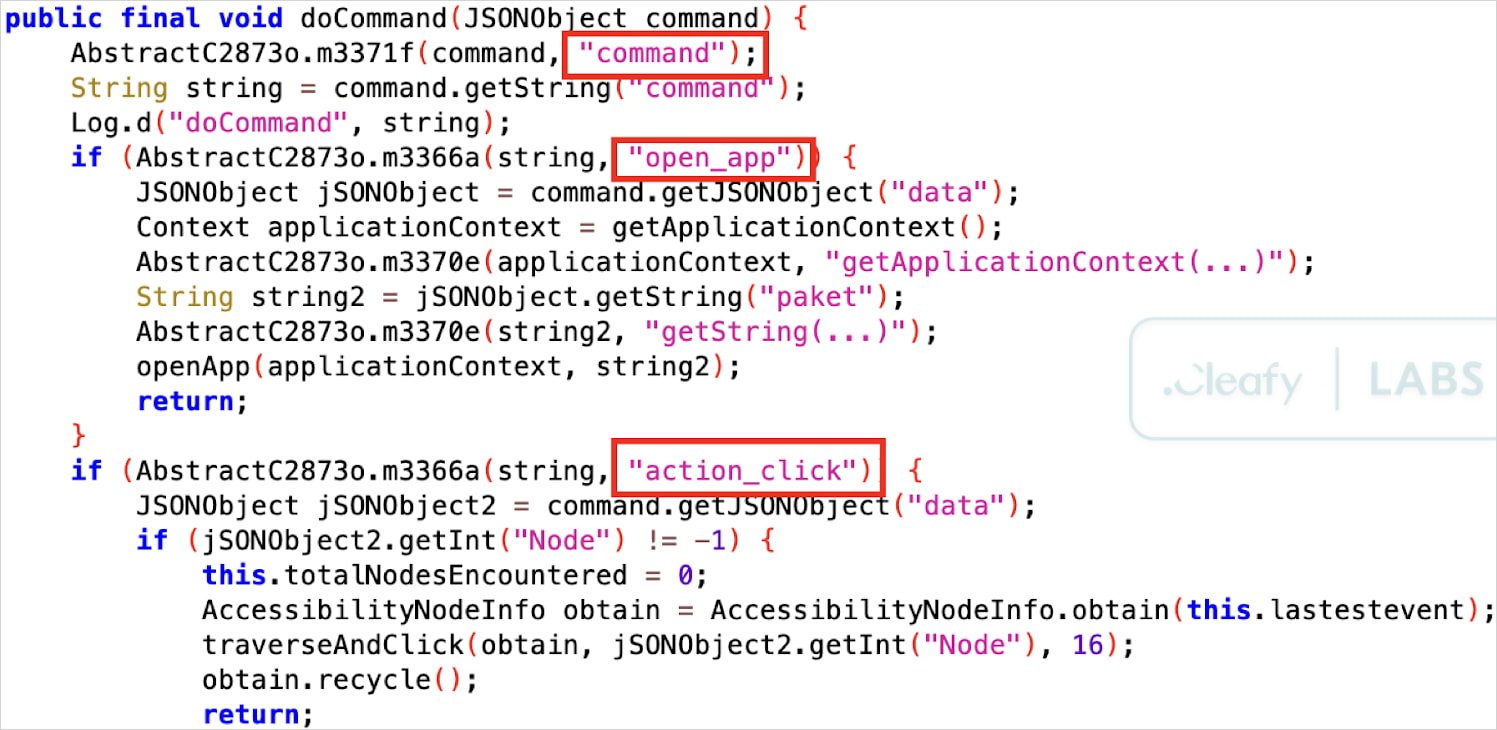

Klopatra ใช้การเข้าถึงจาก Accessibility Service ของ Android เพื่อมอบสิทธิ์การเข้าถึงเพิ่มเติมให้กับตัวเอง, ดักจับข้อมูลที่ผู้ใช้กรอก, จำลอง gesture navigation รวมถึงพยายามตรวจสอบหน้าจอของเหยื่อเพื่อหารหัสผ่าน และข้อมูลที่สำคัญอื่น ๆ

หนึ่งในฟีเจอร์สำคัญคือ "โหมด VNC แบบ black-screen" ที่ช่วยให้ผู้ควบคุมสามารถสั่งการบนอุปกรณ์ที่ติดมัลแวร์ได้ ในขณะที่เหยื่อจะเห็นว่าหน้าจอของอุปกรณ์ล็อกอยู่ และดูเหมือนไม่ได้ใช้งาน

โหมดนี้รองรับคำสั่งจากระยะไกลที่จำเป็นทั้งหมดสำหรับการทำธุรกรรมทางการเงินด้วยตนเอง เช่น การเลียนแบบการแตะบนพิกัดหน้าจอที่กำหนดไว้, การปัดหน้าจอขึ้น/ลง และการกดค้าง

มัลแวร์จะตรวจสอบสถานะของอุปกรณ์ เช่น กำลังชาร์จแบตเตอรี่ หรือหน้าจอดับอยู่หรือไม่ เพื่อหาจังหวะที่เหมาะสมในการเปิดใช้งานโหมดนี้โดยไม่ให้เหยื่อรู้ตัว

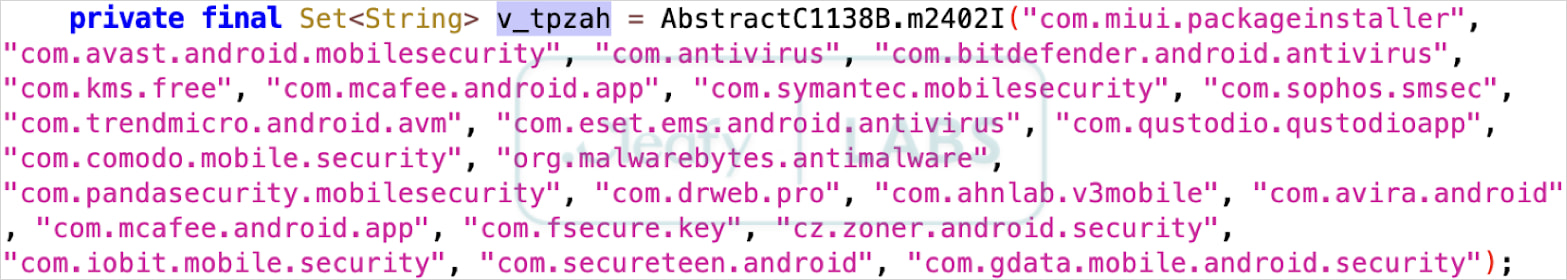

เพื่อหลีกเลี่ยงการถูกตรวจจับ Klopatra ยังมีรายชื่อ "package name" ที่ถูกฝังไว้ในโค้ดโดยตรง ซึ่งเป็นรายชื่อของแอปพลิเคชัน Antivirus ยอดนิยมบน Android และมันจะพยายามถอนการติดตั้งแอปพลิเคชันเหล่านั้นทิ้ง

เบาะแส หรือร่องรอยของผู้โจมตี

จากร่องรอยการใช้ภาษา และบันทึกที่เกี่ยวกับการพัฒนา และการสร้างรายได้ ทีมนักวิจัยของ Cleafy เชื่อว่า Klopatra ถูกควบคุม และสั่งการโดยกลุ่มผู้ไม่หวังดีที่ใช้ภาษาตุรกี

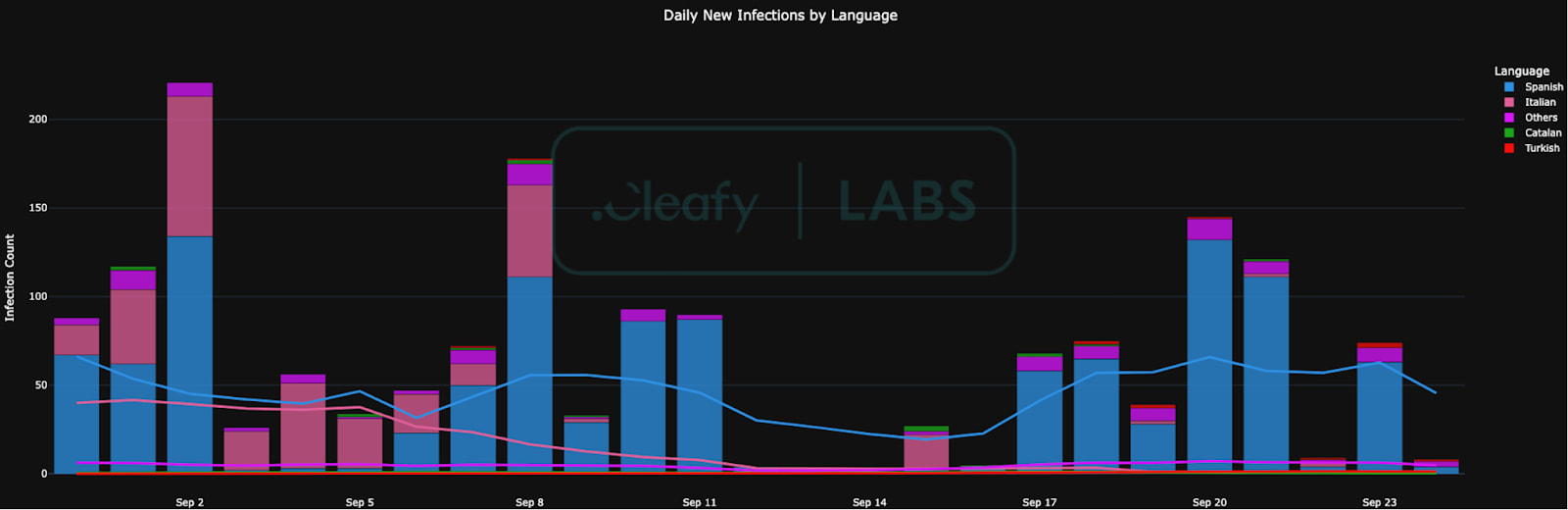

ทีมนักวิจัยได้เปิดเผยข้อมูลของเซิร์ฟเวอร์ C2 หลายจุด ที่ดูเหมือนจะมีความเชื่อมโยงกับแคมเปญการโจมตี 2 แคมเปญ ซึ่งทำให้เกิดการติดมัลแวร์บนอุปกรณ์ที่ไม่ซ้ำรวมกันมากกว่า 3,000 เครื่อง

แม้ว่าผู้ควบคุมมัลแวร์จะใช้ Cloudflare เพื่อซ่อนร่องรอยของตนเอง แต่การตั้งค่าที่ผิดพลาดก็ได้เปิดเผย IP Address ต้นทางออกมา ทำให้สามารถเชื่อมโยงกับเซิร์ฟเวอร์ C2 ทั้งหมดกลับไปยังผู้ให้บริการ Hosting รายเดียวกันได้

นับตั้งแต่เดือนมีนาคม 2025 ซึ่งเป็นช่วงที่ Klopatra เริ่มปรากฏตัว และเริ่มแพร่กระจายเป็นครั้งแรก มีการค้นพบเวอร์ชันที่แตกต่างกันแล้วถึง 40 เวอร์ชัน ซึ่งเป็นสัญญาณแสดงให้เห็นถึงการพัฒนาอย่างต่อเนื่อง และการเปลี่ยนแปลงที่รวดเร็วของ Android Trojan ตัวใหม่นี้

ขอแนะนำให้ผู้ใช้ระบบ Android หลีกเลี่ยงการดาวน์โหลดไฟล์ APK จากเว็บไซต์ที่ไม่น่าเชื่อถือ หรือแหล่งที่ไม่รู้จัก, ปฏิเสธคำขอสิทธิ์การเข้าถึง Accessibility Service จากแอปพลิเคชันที่ไม่น่าไว้ใจ และเปิดใช้งาน Google Play Protect บนอุปกรณ์ไว้เสมอ

ที่มา : bleepingcomputer

You must be logged in to post a comment.