พบแคมเปญฟิชชิ่งที่มีความซับซ้อน ซึ่งใช้ประโยชน์จาก Universal Unique Identifiers (UUIDs) ที่สร้างขึ้นแบบสุ่ม โดยสามารถ Bypass Secure Email Gateways (SEGs) และหลบเลี่ยงการป้องกันในระดับ perimeter ได้สำเร็จ

ฟิชชิ่งรูปแบบนี้ใช้ advanced JavaScript-based ซึ่งผสมผสานกับการ random domain, การสร้าง dynamic UUID และการแทนที่หน้าเว็บโดยเซิร์ฟเวอร์ที่เตรียมไว้ เพื่อขโมยข้อมูล credentials

แคมเปญนี้แสดงให้เห็นถึงความแม่นยำที่ถูกวางแผนมาเป็นอย่างดี ซึ่งแตกต่างจากการปฏิบัติการฟิชชิ่งทั่วไปที่อาศัยการเปลี่ยนเส้นทางแบบปกติ

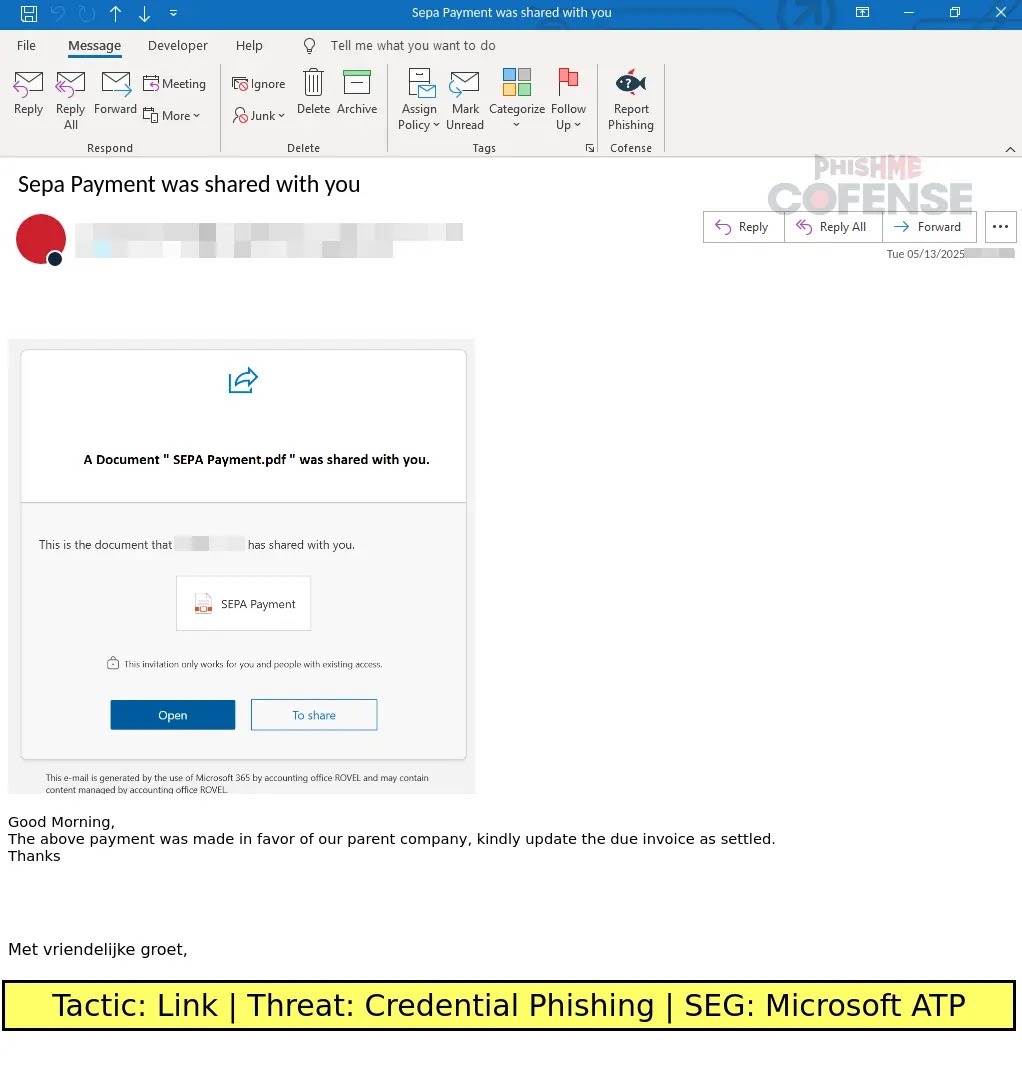

สคริปต์ฟิชชิ่งนี้ทำงานโดยการฝังโค้ดที่เป็นอันตรายไว้ในไฟล์แนบ HTML หรือบนแพลตฟอร์ม file-sharing ที่ถูกปลอมแปลงขึ้น เช่น Microsoft OneDrive, SharePoint Online, DocuSign และ Adobe Acrobat Sign

เมื่อเหยื่อเปิดเอกสารที่ดูเหมือนของจริง สคริปต์จะเริ่มทำงาน และสุ่มเลือกโดเมน .org หนึ่งโดเมนจาก 9 addresses ที่กำหนดไว้ล่วงหน้า

โดเมนเหล่านี้ดูเหมือนถูกสร้างขึ้นมาเป็นจำนวนมาก โดยไม่มีรูปแบบคำที่เป็นที่รู้จัก ซึ่งออกแบบมาเพื่อหลบเลี่ยง blocklists และระบบตรวจจับด้วย machine learning

สคริปต์ดังกล่าวจะสร้าง dynamic UUID เพื่อติดตามเหยื่อแต่ละราย ในขณะเดียวกันก็ใช้ hardcoded UUID ที่ฝังไว้เพื่อเป็นตัวระบุแคมเปญ

นักวิจัยของ Cofense ได้ตรวจพบกลยุทธ์ที่ไม่ธรรมดานี้ในช่วงต้นเดือนกุมภาพันธ์ 2025 โดยระบุว่าการโจมตีนี้ยังคงดำเนินอยู่ และค่อนข้างมีความซับซ้อน

กลไกการใช้ dual UUID นี้ โดดเด่นเป็นพิเศษ และพบได้ไม่บ่อยในปฏิบัติการฟิชชิ่ง

หลังจากเลือกโดเมนและสร้าง UUID แล้ว สคริปต์จะส่ง HTTPS POST request ไปยัง API endpoint ของเซิร์ฟเวอร์ที่เลือก

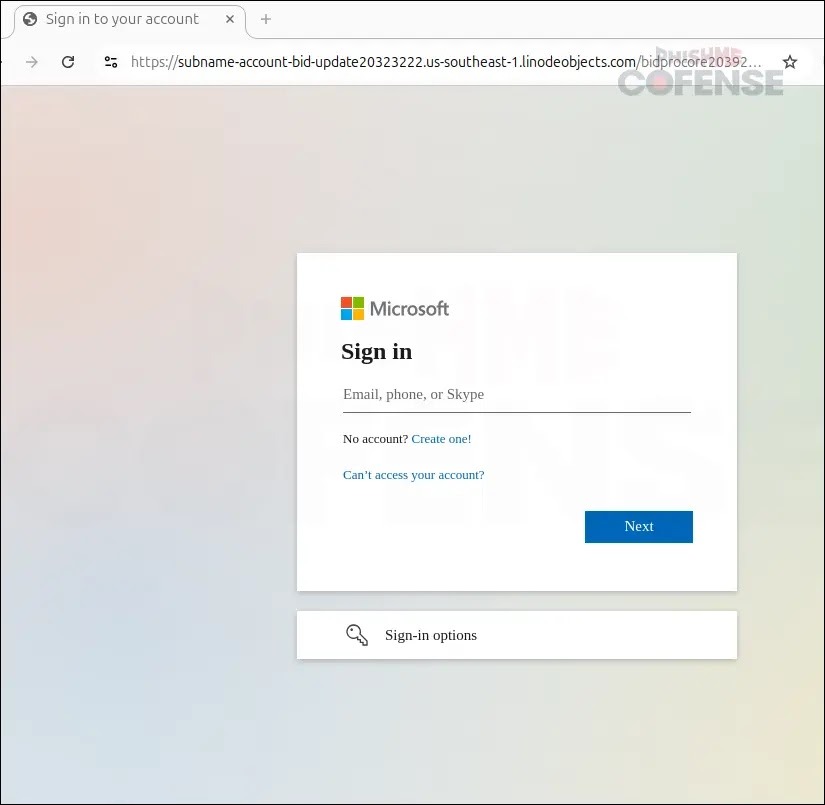

เซิร์ฟเวอร์จะตอบกลับด้วยเนื้อหาที่สร้างขึ้นแบบไดนามิกซึ่งปรับให้เหมาะกับบริบทของเหยื่อ เช่น หน้า login ขององค์กรที่สร้างขึ้นมาโดยเฉพาะ

วิธีการนี้ช่วยให้ผู้โจมตีสามารถแทนที่เนื้อหาของหน้าเว็บฯ ได้โดยไม่ต้องเปลี่ยน URL

การแทนที่หน้าเว็บฯ แบบไดนามิก

สิ่งที่น่าสนใจที่สุดคือความสามารถในการแทนที่หน้าเว็บฯ แบบไดนามิก โดยจะเข้าไปจัดการเซสชันของเบราว์เซอร์ เพื่อส่งหน้าฟิชชิ่งสำหรับขโมยข้อมูล credential โดยไม่ต้องมีการ redirects แบบเดิม

แทนที่จะใช้การ redirects ด้วย window.location.href เพื่อเปลี่ยน URL ที่มองเห็นในเบราว์เซอร์ สคริปต์นี้กลับใช้เทคนิคการจัดการ DOM เพื่อแทนที่เนื้อหาของหน้าเว็บฯ ด้วย HTML ที่ได้รับมาจากเซิร์ฟเวอร์

ลักษณะการทำงานที่ควบคุมจากเซิร์ฟเวอร์นี้ ช่วยให้สามารถปรับแต่งเนื้อหาได้ทันทีตามบริบทของเหยื่อ เมื่อผู้ใช้ป้อนที่อยู่อีเมล สคริปต์จะดึงชื่อโดเมนออกมา และส่งสัญญาณไปยังระบบ backend infrastructure เพื่อสร้างหน้า login ของแบรนด์นั้น ๆ ที่ตรงกัน

การปรับแต่งตามบริบทของเหยื่อนี้ ช่วยเพิ่มความไว้วางใจได้อย่างมาก ขณะเดียวกันก็ลดความน่าสงสัยลง การหลอกลวงที่แนบเนียนตลอดทั้งกระบวนการ ถือเป็นหัวใจสำคัญที่ทำให้การขโมยข้อมูล credential ประสบความสำเร็จ ซึ่งแสดงให้เห็นว่าการโจมตีในยุคใหม่ได้พัฒนาไปไกลเกินกว่าการหลอกลวงทางอีเมลแบบธรรมดา ไปสู่การควบคุมจัดการบนเบราว์เซอร์ที่มีความซับซ้อนสูงแล้ว

ที่มา : cybersecuritynews