กลุ่ม 'Crimson Collective' ได้มุ่งเป้าโจมตี AWS (Amazon Web Services) cloud environments ในช่วงหลายสัปดาห์ที่ผ่านมา เพื่อขโมยข้อมูล และข่มขู่เรียกค่าไถ่จากบริษัทต่าง ๆ

กลุ่มแฮ็กเกอร์ดังกล่าวได้ออกมาอ้างว่าเป็นผู้อยู่เบื้องหลังการโจมตีบริษัท Red Hat ที่เกิดขึ้นล่าสุด โดยระบุว่าพวกเขาได้ทำการขโมยข้อมูลขนาด 570 GB ออกไปจาก private GitLab repositories หลายพันแห่ง และได้กดดันให้บริษัทซอฟต์แวร์ดังกล่าวจ่ายเงินค่าไถ่

หลังมีการเปิดเผยเหตุการณ์ดังกล่าว กลุ่ม Crimson Collective ได้ร่วมมือกับกลุ่ม Scattered Lapsus$ Hunters เพื่อเพิ่มแรงกดดันในการข่มขู่เรียกค่าไถ่ต่อบริษัท Red Hat

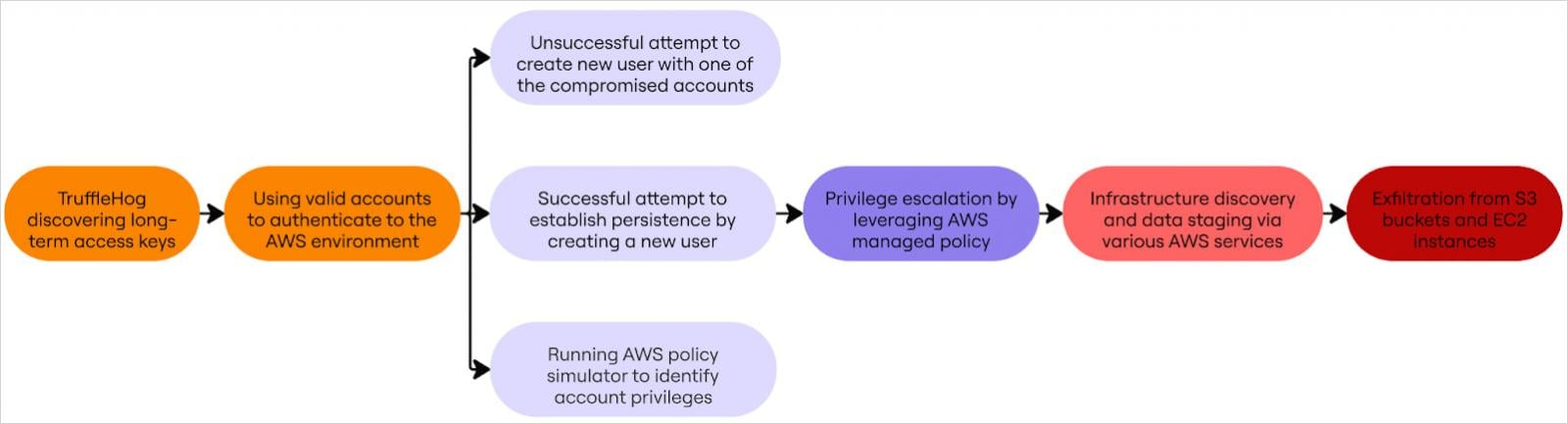

ผลการวิเคราะห์จากนักวิจัยของ Rapid7 ให้ข้อมูลเพิ่มเติมเกี่ยวกับปฏิบัติการของกลุ่ม Crimson Collective ซึ่งเกี่ยวข้องกับการโจมตี long-term AWS access keys และบัญชี Identity and Access Management (IAM) เพื่อทำ Privilege Escalation

ผู้โจมตีใช้เครื่องมือ open-source ที่ชื่อ TruffleHog เพื่อค้นหาข้อมูล credentials ของ AWS ที่รั่วไหลออกมา หลังจากเข้าถึงระบบได้แล้ว พวกเขาจะสร้าง IAM users ใหม่ และโปรไฟล์สำหรับการล็อกอินผ่าน API calls พร้อมทั้งสร้าง access keys ชุดใหม่ขึ้นมา

ขั้นตอนต่อไปคือการยกระดับสิทธิ์ โดยการใช้ policy 'AdministratorAccess' เข้ากับ users ที่สร้างขึ้นใหม่ ทำให้กลุ่ม Crimson Collective สามารถควบคุม AWS ได้อย่างสมบูรณ์

กลุ่มผู้โจมตีจะใช้ประโยชน์จากการเข้าถึงระดับสูงนี้มาใช้ในการสำรวจรายการต่าง ๆ เช่น users, instances, buckets, locations, database clusters และ applications เพื่อวางแผนขั้นตอนการรวบรวม และทำการขโมยข้อมูลออกไป

พวกเขาจะแก้ไข master password ของ RDS (Relational Database Service) เพื่อเข้าถึง database, สร้าง snapshots จากนั้นจึงส่งออกข้อมูลไปยัง S3 (Simple Storage Service) เพื่อทำการขโมยข้อมูลออกไปผ่าน API calls

นอกจากนี้ Rapid7 ยังตรวจพบการสร้าง snapshots ของ EBS (Elastic Block Store) volumes ตามมาด้วยการเปิดใช้งาน EC2 (Elastic Compute Cloud) instances ใหม่ จากนั้น EBS volumes เหล่านี้จะถูกนำไป attach เข้ากับ security groups ที่ตั้งค่าไว้แบบหละหลวม เพื่อทำให้การถ่ายโอนข้อมูลทำได้ง่าย และสะดวกขึ้น

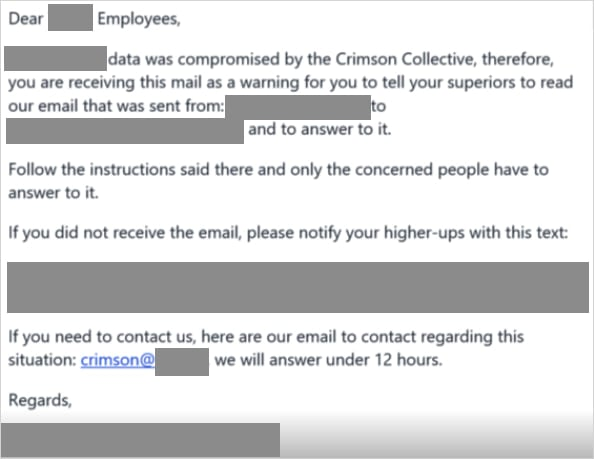

หลังจากทำขั้นตอนนี้เสร็จ กลุ่ม Crimson Collective จะส่งจดหมายข่มขู่เรียกค่าไถ่ไปยังเหยื่อผ่าน AWS Simple Email Service (SES) จากภายใน cloud environment ที่ถูกโจมตี รวมถึงส่งไปยังบัญชีอีเมลภายนอกด้วย

นักวิจัยระบุว่า กลุ่ม Crimson Collective ได้ใช้ IP address หลายรายการในระหว่างการขโมยข้อมูล และมีการใช้ IP address บางส่วนซ้ำในการโจมตีแต่ละครั้ง ซึ่งทำให้การติดตามแกะรอยทำได้ง่ายขึ้น

ทาง AWS ได้ให้ข้อมูลกับ BleepingComputer โดยระบุว่า ลูกค้าควร "ใช้ข้อมูล credentials แบบ short-term และมีสิทธิ์น้อยที่สุด และบังคับใช้ IAM policies ที่จำกัดสิทธิ์อย่างเข้มงวด"

AWS ระบุว่า "ในกรณีที่ลูกค้าสงสัยว่าข้อมูล credentials ของตนอาจรั่วไหลหรือไม่ สามารถเริ่มต้นด้วยการทำตามขั้นตอนที่ระบุไว้ในโพสต์ หากมีคำถามใด ๆ เกี่ยวกับความปลอดภัยของบัญชี ขอแนะนำให้ติดต่อ AWS support"

ในเดือนมกราคม 2025 ที่ผ่านมา บริษัท Halcyon ได้รายงานเกี่ยวกับการโจมตีของ ransomware ที่มุ่งเป้าไปยัง cloud environment ของ AWS โดยกลุ่มผู้ไม่หวังดีที่ชื่อว่า “Codefinger”

Rapid7 ระบุว่า แม้ขนาด และโครงสร้างของกลุ่ม Crimson Collective จะยังไม่เป็นที่ทราบแน่ชัด อย่างไรก็ตาม ปฏิบัติการ และกลยุทธ์การข่มขู่เรียกค่าไถ่ของกลุ่มนี้ก็ไม่ควรถูกมองข้าม

Update วันที่ 9 ตุลาคม เวลา 00:37 น. ทาง AWS ได้อัปเดตข้อมูลเพิ่มเติม

เพื่อลดผลกระทบจากการโจมตีเหล่านี้ และป้องกันความเสียหายร้ายแรงจากการรั่วไหลของข้อมูล AWS ขอแนะนำให้สแกน cloud environment ของคุณเพื่อค้นหาความเสี่ยง โดยใช้เครื่องมือ open-source เช่น S3crets Scanner หรือเครื่องมืออื่น ๆ

ที่มา : bleepingcomputer

You must be logged in to post a comment.