แคมเปญการโจมตีเป็นวงกว้างที่กำลังมุ่งเป้าไปยังเว็บไซต์ WordPress ที่ใช้ปลั๊กอิน GutenKit และ Hunk Companion เวอร์ชันเก่า เนื่องจากมีช่องโหว่ด้านความปลอดภัยระดับ critical ที่อาจถูกใช้เพื่อเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกล (RCE) ได้

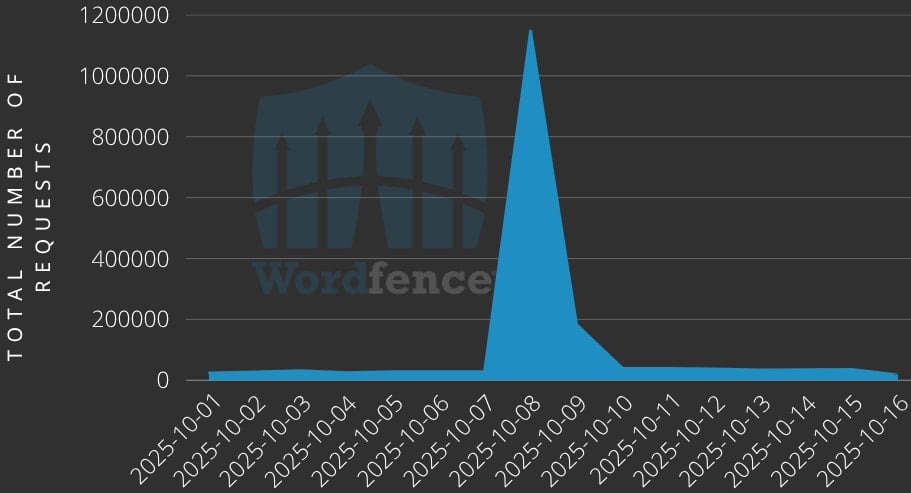

บริษัทด้านความปลอดภัยของ WordPress อย่าง Wordfence เปิดเผยว่า ในช่วงเพียงสองวันคือวันที่ 8 และ 9 ตุลาคม 2025 บริษัทได้ป้องกันการพยายามโจมตีไปแล้วมากกว่า 8.7 ล้านครั้ง ที่มุ่งเป้าไปยังเว็บไซต์ของลูกค้า

การโจมตีครั้งนี้อาศัยช่องโหว่ 3 รายการ ได้แก่ CVE-2024-9234, CVE-2024-9707 และ CVE-2024-11972 ซึ่งทั้งหมดถูกจัดอยู่ในระดับ Critical ด้วยคะแนน CVSS 9.8

CVE-2024-9234 เป็นช่องโหว่ของ REST endpoint ที่ไม่ต้องมีการยืนยันตัวตนในปลั๊กอิน GutenKit ซึ่งมีการติดตั้งไปแล้วประมาณ 40,000 ครั้ง ซึ่งทำให้แฮ็กเกอร์สามารถติดตั้งปลั๊กอินใด ๆ ก็ได้โดยไม่ต้องมีการยืนยันตัวตน

CVE-2024-9707 และ CVE-2024-11972 เป็นช่องโหว่ missing authorization ใน REST endpoint “themehunk-import” ของปลั๊กอิน Hunk Companion ซึ่งมีการติดตั้งไปแล้วประมาณ 8,000 ครั้ง ซึ่งอาจถูกใช้เพื่อติดตั้งปลั๊กอินใด ๆ ก็ได้โดยไม่ได้รับอนุญาต

แฮ็กเกอร์ที่ผ่านการยืนยันตัวตนแล้ว สามารถใช้ช่องโหว่เหล่านี้เพื่อติดตั้งปลั๊กอินที่มีช่องโหว่เพิ่มเติม ซึ่งอาจเปิดทางให้เกิดการเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกล (RCE) ได้

- CVE-2024-9234 กระทบต่อปลั๊กอิน GutenKit เวอร์ชัน 2.1.0 และเวอร์ชันก่อนหน้า

- CVE-2024-9707 กระทบต่อปลั๊กอิน Hunk Companion เวอร์ชัน 1.8.4 และเวอร์ชันก่อนหน้า

- CVE-2024-11972 กระทบต่อปลั๊กอิน Hunk Companion เวอร์ชัน 1.8.5 และเวอร์ชันก่อนหน้า

แพตช์แก้ไขช่องโหว่ทั้ง 3 รายการถูกปล่อยออกมาแล้วใน GutenKit เวอร์ชัน 2.1.1 เมื่อเดือนตุลาคม 2024 และ Hunk Companion เวอร์ชัน 1.9.0 เมื่อเดือนธันวาคม 2024

อย่างไรก็ตาม แม้ผู้พัฒนาได้ออกอัปเดตแก้ไขไปแล้วเกือบหนึ่งปี แต่เว็บไซต์จำนวนมาก ยังคงใช้เวอร์ชันที่มีช่องโหว่อยู่ จนถึงปัจจุบัน

Wordfence สังเกตจากข้อมูลการโจมตีว่า แฮ็กเกอร์เก็บปลั๊กอินอันตรายไว้บน GitHub ในไฟล์ .ZIP ชื่อว่า “up”

ในไฟล์ .ZIP ประกอบด้วย script ที่ถูกซ่อนโค้ดไว้ ซึ่งทำให้สามารถอัปโหลด, ดาวน์โหลด, ลบไฟล์ และรวมถึงเปลี่ยนสิทธิ์การเข้าถึงได้ พบ script หนึ่งที่ถูกป้องกันด้วยรหัสผ่าน และปลอมเป็น component ของปลั๊กอิน All in One SEO ถูกใช้เพื่อให้แฮ็กเกอร์ได้สิทธิ์ผู้ดูแลระบบโดยอัตโนมัติ

แฮ็กเกอร์ใช้เครื่องมือเหล่านี้เพื่อสร้างช่องทางการเข้าถึงอย่างต่อเนื่อง, ขโมย หรือฝังไฟล์, รันคำสั่ง หรือดักจับข้อมูลที่ส่งผ่านเว็บไซต์

เมื่อแฮ็กเกอร์ไม่สามารถเข้าถึง backdoor ในระดับแอดมินจากแพ็กเกจที่ติดตั้งได้โดยตรง พวกเขามักจะติดตั้งปลั๊กอิน 'wp-query-console' รุ่นที่มีช่องโหว่ ซึ่งสามารถนำมาใช้เพื่อทำ RCE แบบไม่ต้องยืนยันตัวตนได้

Wordfence ระบุที่อยู่ IP หลายรายการที่ส่ง request ผิดปกติเป็นจำนวนมาก ซึ่งข้อมูลดังกล่าวช่วยในการตั้งค่าการป้องกันต่อการโจมตีเหล่านี้ได้

นักวิจัยแนะนำให้ผู้ดูแลระบบตรวจสอบ Log การเข้าถึงเว็บไซต์ว่ามี request ไปยัง /wp-json/gutenkit/v1/install-active-plugin และ /wp-json/hc/v1/themehunk-import หรือไม่

ควรตรวจสอบ directory /up, /background-image-cropper, /ultra-seo-processor-wp, /oke และ /wp-query-console ว่ามีไฟล์ หรือรายการแปลกปลอมหรือไม่ และผู้ดูแลระบบควรอัปเดตปลั๊กอินทั้งหมดบนเว็บไซต์ให้เป็นเวอร์ชันล่าสุดเสมอ

ที่มา : bleepingcomputer

You must be logged in to post a comment.