แฮ็กเกอร์ที่ได้รับการสนับสนุนจากรัฐ ซึ่งอยู่ในกลุ่ม Mustang Panda ได้โจมตีนักการทูตด้วยการแทรกแซงการรับส่งข้อมูลบนเว็บ เพื่อเปลี่ยนเส้นทางไปยังเว็บไซต์ที่เผยแพร่มัลแวร์

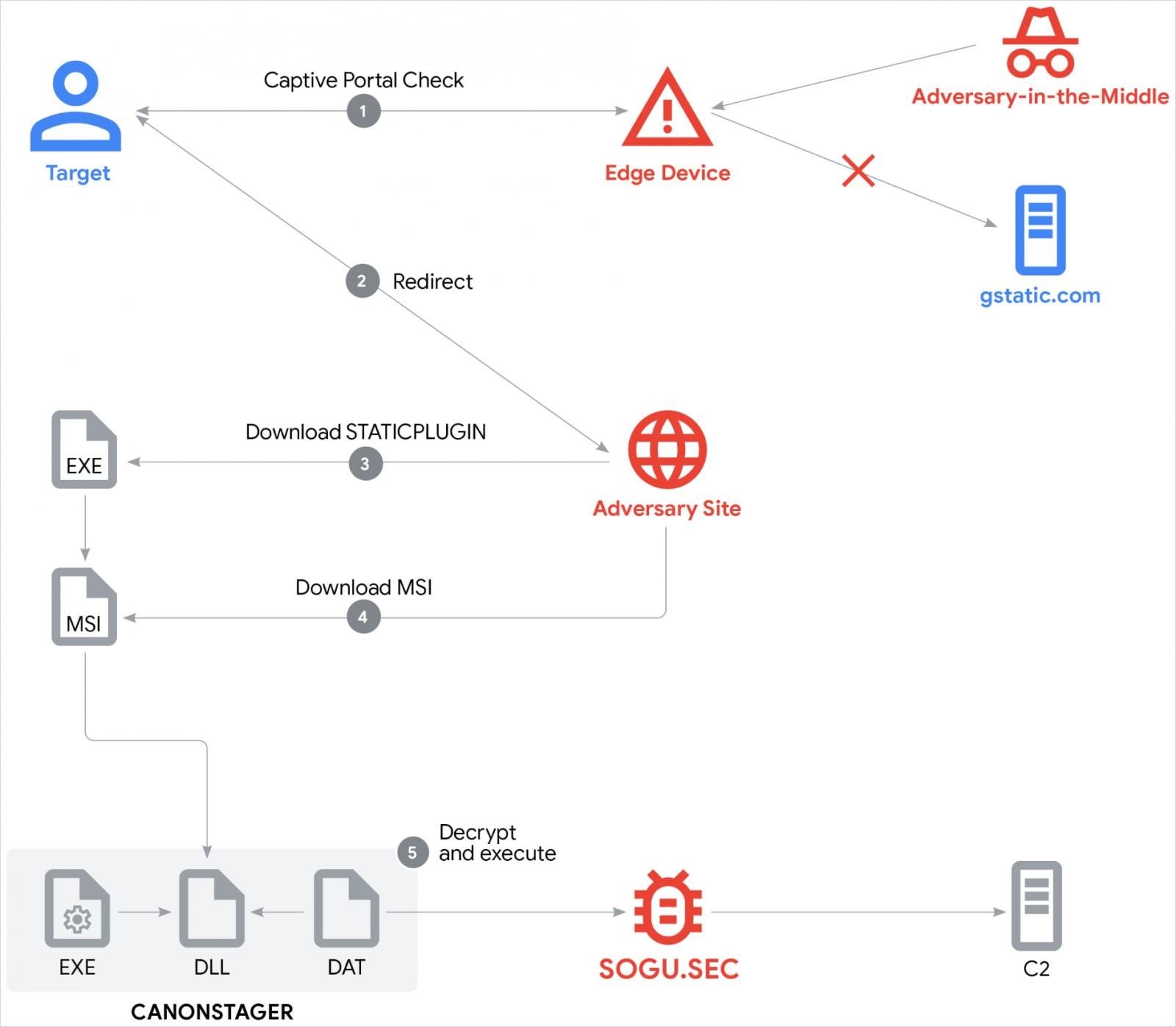

แฮ็กเกอร์ใช้เทคนิคขั้นสูงที่เรียกว่า adversary-in-the-middle (AitM) เพื่อแฮ็กพอร์ทัลล็อกอินของเครือข่าย และส่งเป้าหมายไปยังเว็บไซต์ที่มีมัลแวร์ในขั้นตอนแรก

Google Threat Intelligence Group (GTIG) ติดตามกลุ่มผู้โจมตีนี้ในชื่อ UNC6384 และจากการวิเคราะห์เครื่องมือ, การตั้งเป้าหมาย และโครงสร้างพื้นฐาน เชื่อว่ากลุ่มนี้มีความเกี่ยวข้องกับกลุ่มผู้โจมตีจากจีนที่รู้จักกันในชื่อ TEMP.Hex หรือที่เรียกอีกชื่อว่า Mustang Panda

Hijacking Chrome requests

นักวิจัยจาก GTIG คาดว่าเทคนิค AitM อาจเกิดขึ้นได้หลังจากที่แฮ็กเกอร์เข้าควบคุมอุปกรณ์เครือข่ายของเป้าหมาย แต่จนถึงตอนนี้ยังไม่มีหลักฐานใดที่ยืนยันทฤษฎีนี้ได้อย่างชัดเจน

การโจมตีเริ่มต้นเมื่อเบราว์เซอร์ Chrome ตรวจสอบว่ากำลังใช้งานพอร์ทัลล็อกอิน ซึ่งเป็นหน้าเว็บที่ผู้ใช้เครือข่ายต้องยืนยันตัวตนก่อนจะเชื่อมต่ออินเทอร์เน็ต

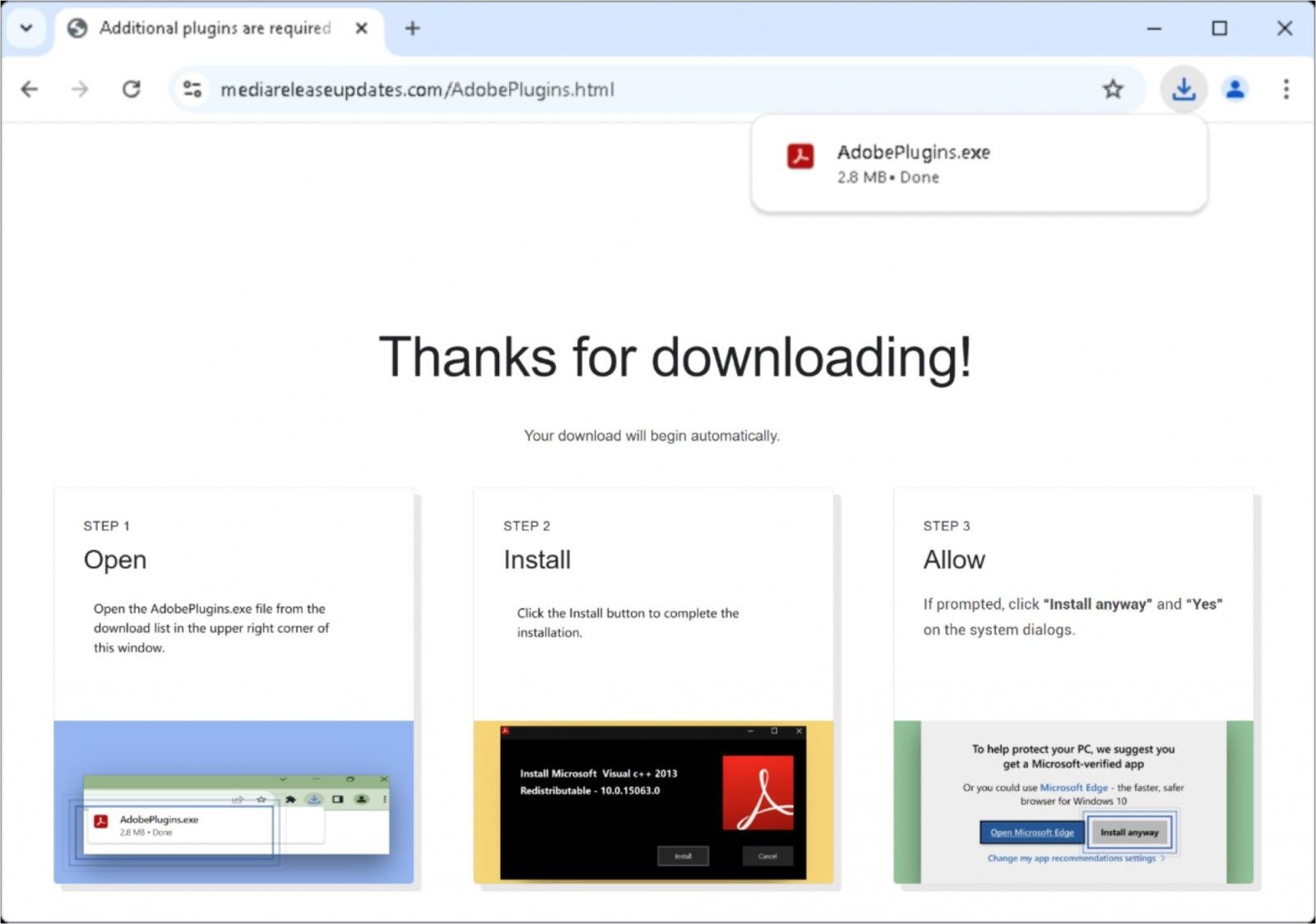

แฮ็กเกอร์จึงใช้โอกาสนี้แฮ็กการรับส่งข้อมูล และเปลี่ยนเส้นทางเป้าหมายไปยังหน้าแลนดิ้งเพจปลอมที่แอบอ้างเป็นเว็บไซต์อัปเดตปลั๊กอินของ Adobe

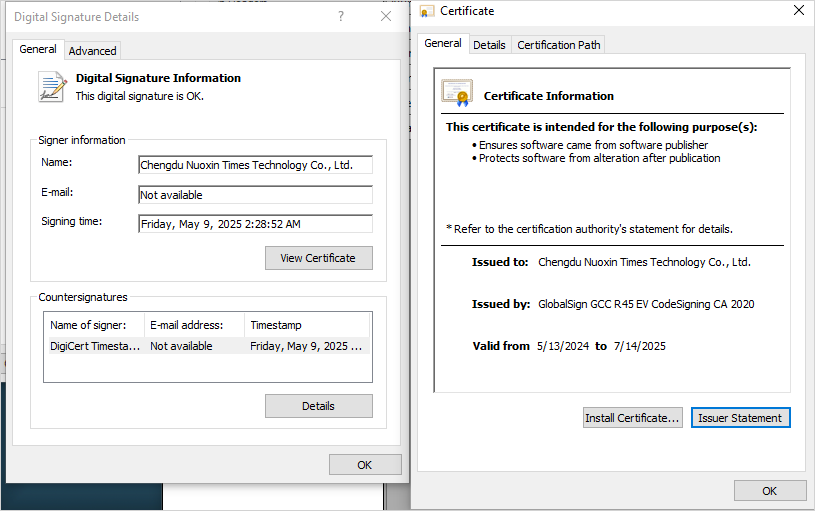

เหยื่อจะดาวน์โหลดไฟล์ ‘AdobePlugins.exe’ ซึ่งเป็นไฟล์ที่ถูก digitally signed และถูกแสดงว่าเป็นการอัปเดตปลั๊กอินที่จำเป็น พร้อมทั้งได้รับคำแนะนำทีละขั้นตอนบนเว็บไซต์เพื่อหลีกเลี่ยงการแจ้งเตือนความปลอดภัยของ Windows ขณะติดตั้งไฟล์ดังกล่าว

เมื่อเปิดไฟล์ดังกล่าว จะมีหน้าต่างติดตั้ง Microsoft Visual C++ แสดงขึ้นมา แต่เบื้องหลังเป็นการดาวน์โหลดไฟล์ MSI ปลอมที่ชื่อ 20250509.bmp ซึ่งภายในประกอบด้วย printer tool ของเครื่องพิมพ์ Canon ที่ถูกต้อง โดยมีไฟล์ DLL ชื่อ CANONSTAGER และ backdoor ชื่อ SOGU.SEC ที่ถูกเข้ารหัสด้วย RC-4 อย่างลับ ๆ

CANONSTAGER จะถูก decrypts และโหลด payload ขั้นสุดท้ายเข้าสู่หน่วยความจำของระบบโดยใช้เทคนิค DLL side-loading ในขณะที่ SOGU.SEC ซึ่ง Google ระบุว่าเป็นมัลแวร์ PlugX ที่ถูกกลุ่มผู้โจมตีจากจีนใช้งานอย่างแพร่หลาย สามารถรวบรวมข้อมูลระบบ, อัปโหลด หรือดาวน์โหลดไฟล์ และเปิดให้ผู้โจมตีเข้าถึง remote command shell ได้

นักวิจัยจาก GTIG ระบุว่า ยังไม่เป็นที่แน่ชัดว่า บริษัท Chengdu Nuoxin Times Technology Co., Ltd ซึ่งเป็นองค์กรที่ signed ในไฟล์ที่ใช้ในการโจมตีครั้งนี้ มีส่วนเกี่ยวข้องในปฏิบัติการดังกล่าวโดยตั้งใจ หรือถูกโจมตีจนทำให้ถูกนำไปใช้โดยไม่ได้รับอนุญาต

อย่างไรก็ตาม ตั้งแต่ต้นปี 2023 GTIG ได้ตรวจสอบมัลแวร์อย่างน้อย 25 รายการที่ signed โดยองค์กรนี้ ซึ่งเชื่อมโยงกับกลุ่มปฏิบัติการจากจีนหลายกลุ่ม ดังนั้น การพิจารณาว่า certificates ทั้งหมดจากบริษัท Chengdu Nuoxin Times Technology Co., Ltd เป็นแหล่งที่ไม่น่าเชื่อถือจึงเป็นมาตรการป้องกันที่สมเหตุสมผล จนกว่าสถานการณ์จะได้รับการชี้แจงอย่างชัดเจน

Google ได้ดำเนินการบล็อกโดเมน และแฮชไฟล์ที่เป็นอันตรายผ่านระบบ Safe Browsing และส่งแจ้งเตือนเกี่ยวกับการโจมตีที่ได้รับการสนับสนุนจากรัฐบาลไปยังผู้ใช้ Gmail และ Workspace ที่ได้รับผลกระทบ

นอกจากนี้ยังได้เผยแพร่ YARA rules สำหรับตรวจจับ STATICPLUGIN และ CANONSTAGER รวมถึง IoCs ของไฟล์ทั้งหมดที่เก็บรวบรวมจากการโจมตีครั้งนี้ด้วย

แคมเปญล่าสุดนี้แสดงให้เห็นถึงความก้าวหน้าอย่างเห็นได้ชัดของกลุ่มสายลับที่เชื่อมโยงกับจีน โดยพวกเขาได้ปรับเปลี่ยนมาใช้โครงสร้างพื้นฐาน และไฟล์ไบนารีรูปแบบใหม่

ที่มา: BleepingComputer

You must be logged in to post a comment.