พบ Exchange servers กว่า 29,000 เครื่องที่เปิดให้เข้าถึงได้จากอินเทอร์เน็ต ยังไม่ได้รับการแก้ไขช่องโหว่ในระดับความรุนแรงสูง ซึ่งทำให้ Hacker สามารถโจมตีต่อไปยัง Microsoft Cloud Environments ซึ่งอาจนำไปสู่การควบคุม domain ได้อย่างสมบูรณ์

CVE-2025-53786 (คะแนน CVSS 8.0/10 ความรุนแรงระดับ High) เป็นช่องโหว่ใน Exchange servers ที่ทำให้ Hacker ที่มีสิทธิ์เข้าถึงระดับผู้ดูแลระบบใน Exchange servers on-premises สามารถยกระดับสิทธิ์ไปยัง Cloud Environment ที่เชื่อมต่อขององค์กรได้ โดยการปลอมแปลง Tokens หรือ API calls โดยปกปิดร่องรอยการโจมตีทำให้ยากต่อการตรวจจับ ซึ่งส่งผลกระทบต่อ Exchange Server 2016, Exchange Server 2019 และ Microsoft Exchange Server Subscription Edition

ช่องโหว่ดังกล่าวถูกเปิดเผยหลังจากที่ Microsoft ได้เผยแพร่แนวทางปฏิบัติ และแพตซ์อัปเดตฉุกเฉินสำหรับ Exchange servers ในเดือนเมษายน 2025 ซึ่งเป็นส่วนหนึ่งของโครงการ Secure Future Initiative ซึ่งรองรับ architecture แบบใหม่ที่ใช้ dedicated hybrid app เพื่อแทนที่ระบบ shared identity ซึ่งไม่ปลอดภัย ซึ่งก่อนหน้านี้เคยใช้โดย Exchange Server และ Exchange Online แบบ on-premise

ขณะนี้จากการตรวจสอบยังไม่พบการโจมตีจากช่องโหว่ดังกล่าว แต่มีแนวโน้มที่ช่องโหว่ดังกล่าวจะถูกนำไปใช้ในการโจมตี เนื่องจากผู้โจมตีอาจสามารถพัฒนาโค้ดสำหรับโจมตีช่องโหว่ที่ทำให้สามารถนำมาโจมตีได้อย่างต่อเนื่อง ซึ่งเป็นจุดที่น่าสนใจของกลุ่ม Hacker

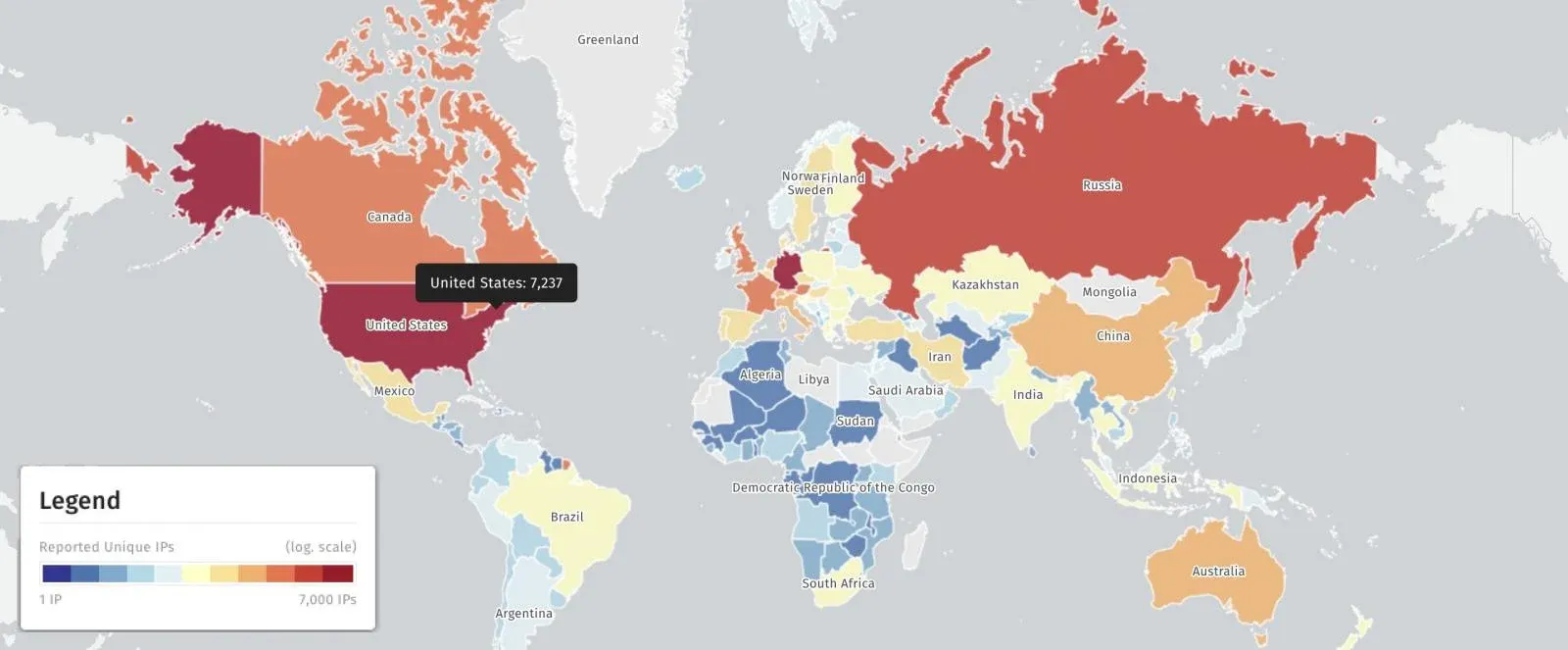

จากการสแกนของ Shadowserver แพลตฟอร์มตรวจสอบภัยคุกคามด้านความปลอดภัยในช่วงต้นเดือนสิงหาคม 2025 พบว่ามี พบ Exchange servers กว่า 29,000 ระบบ ที่ยังไม่ได้รับการอัปเดตเพื่อป้องกันการโจมตีจากช่องโหว่ CVE-2025-53786 ซึ่ง IP ส่วนใหญ่มากกว่า 7,200 รายการอยู่ที่สหรัฐอเมริก, มากกว่า 6,700 รายการในเยอรมนี และมากกว่า 2,500 รายการในรัสเซีย

โดยทาง CISA ได้ออกคำสั่งฉุกเฉินหมายเลข 25-02 สั่งให้หน่วยงานฝ่ายบริหารพลเรือนของรัฐบาลกลาง (FCEB) ทั้งหมด รวมถึงกระทรวงความมั่นคงแห่งมาตุภูมิ, กระทรวงการคลัง และกระทรวงพลังงาน ทำการแก้ไขช่องโหว่ Microsoft Exchange ที่มีระดับความรุนแรงสูงนี้ในทันที

รวมถึงหน่วยงานรัฐบาลกลางต้องป้องกันผลกระทบจากช่องโหว่นี้โดยเริ่มจากการตรวจสอบ Exchange environments ของตนโดยใช้สคริปต์ Health Checker ของ Microsoft และตัดการเชื่อมต่อ Exchange servers ที่เปิดให้เข้าถึงได้จากอินเทอร์เน็ต ที่ไม่ได้รับการสนับสนุนจากแพตซ์แก้ไขช่องโหว่อีกต่อไป เช่น Exchange Server เวอร์ชันที่ end-of-life (EOL) หรือเวอร์ชันที่ end-of-service ไปแล้ว

โดย Exchange Server ที่เหลือทั้งหมดจะต้องได้รับการอัปเดตเป็นเวอร์ชันล่าสุด (CU14 หรือ CU15 สำหรับ Exchange 2019 และ CU23 สำหรับ Exchange 2016) และแก้ไขด้วยแพตซ์อัปเดตฉุกเฉินประจำเดือนเมษายนของ Microsoft โดยทันที

CISA ได้แจ้งเตือนว่าช่องโหว่ CVE-2025-53786 ได้สร้างความเสี่ยงในการถูกโจมตีของ hybrid cloud และโดเมนภายในองค์กร จึงอยากให้ทุกหน่วยงาน นอกเหนือจากหน่วยงานกลาง ตระหนักถึงความเสี่ยงของช่องโหว่ และทำการอัปเดตเพื่อแก้ไขช่องโหว่โดยทันที

ที่มา : bleepingcomputer

You must be logged in to post a comment.