มีการค้นพบช่องโหว่แบบ Zero-Day ในโซลูชัน Elastic EDR ซึ่งทำให้ผู้โจมตีสามารถหลบเลี่ยงมาตรการรักษาความปลอดภัย, เรียกใช้โค้ดที่เป็นอันตราย และทำให้ระบบเกิด Blue Screen of Death ได้ ตามรายงานการวิจัยของ Ashes Cybersecurity

ช่องโหว่นี้อยู่ในส่วนประกอบหลักของซอฟต์แวร์รักษาความปลอดภัย ซึ่งส่งผลให้เครื่องมือป้องกันกลายเป็นอาวุธที่หันมาโจมตีระบบที่มันควรปกป้องแทน

ช่องโหว่ระดับ critical นี้ถูกพบในไฟล์ “elastic-endpoint-driver.sys” ซึ่งเป็นไดรเวอร์ kernel ที่รับรองโดย Microsoft และพัฒนาโดยบริษัท Elasticsearch, Inc. ไดรเวอร์ตัวนี้ถือเป็นส่วนประกอบสำคัญของโซลูชันความปลอดภัย Elastic Defend และ Elastic Agent

นักวิจัยที่ค้นพบช่องโหว่นี้ได้อธิบายขั้นตอนการโจมตี 4 ขั้น ซึ่งอาศัยช่องโหว่นี้ในการยกระดับการโจมตีจนสามารถยึดครองระบบได้ทั้งหมด

การโจมตีเริ่มจากการ Bypass การตรวจจับของ EDR โดยผู้โจมตีสามารถใช้ custom loader ที่สร้างขึ้นเองเพื่อหลบเลี่ยงกลไกป้องกันของ Elastic ได้ เมื่อระบบ EDR ถูก Bypass ได้แล้ว ผู้โจมตีก็สามารถทำการ Remote Code Execution (RCE) หรือรันโค้ดอันตรายบนระบบได้ โดยไม่ถูกตรวจจับ หรือบล็อก

ขั้นตอนที่สามคือการสร้างการแฝงตัวอยู่บนระบบ โดยผู้โจมตีจะติดตั้งไดรเวอร์ kernel ที่ปรับแต่งขึ้นเองเพื่อเชื่อมต่อกับไดรเวอร์ Elastic ที่มีช่องโหว่ จากนั้นในขั้นสุดท้าย ผู้โจมตีสามารถทำให้เกิดการโจมตีแบบ Privileged Persistent Denial of Service ทำให้ระบบ crash ซ้ำ ๆ จนไม่สามารถใช้งานได้

ช่องโหว่ Zero-Day ใน Elastic EDR

หัวใจสำคัญของช่องโหว่นี้คือ CWE-476: NULL Pointer Dereference โดยอ้างอิงจากงานวิจัยของ Ashes Cybersecurity พบว่า ไดรเวอร์ “elastic-endpoint-driver.sys” จัดการการทำงานของหน่วยความจำใน kernel routines ที่มีสิทธิ์สูงอย่างไม่ถูกต้อง

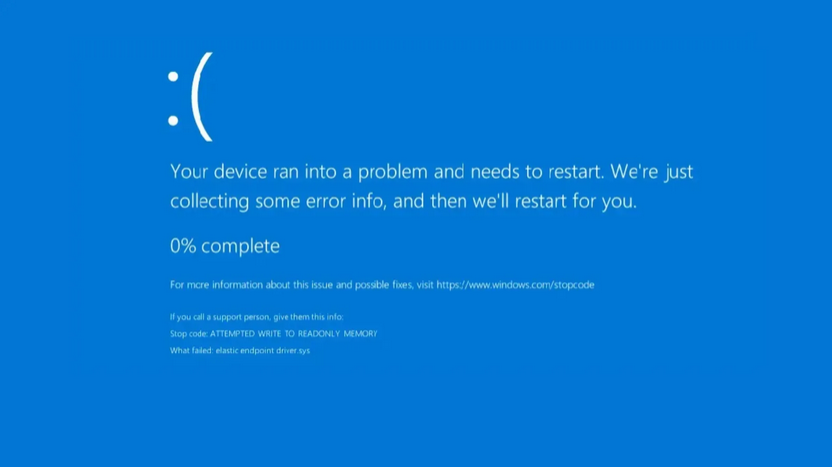

ภายใต้เงื่อนไขบางประการ pointer controllable ที่สามารถถูกควบคุมจาก user-mode ถูกส่งเข้าไปยังฟังก์ชันใน kernel โดยไม่ได้รับการตรวจสอบอย่างเหมาะสม หาก pointer ดังกล่าวมีค่าเป็น null, ถูกยกเลิกการใช้งานไปแล้ว หรือเสียหาย kernel จะพยายามเข้าถึงมัน ส่งผลให้ระบบเกิดการ crash หรือที่รู้จักกันทั่วไปในชื่อ Blue Screen of Death (BSOD)

นักวิจัยได้สาธิตให้เห็นว่าช่องโหว่นี้ไม่ใช่แค่ bug ในทางทฤษฎี แต่สามารถโจมตีได้จริง และทำซ้ำได้ โดยใช้ Proof of Concept (PoC) ที่สร้างขึ้นเอง ซึ่งประกอบด้วย custom loader ที่เขียนด้วยภาษา C และไดรเวอร์ปรับแต่งพิเศษ เพื่อทำให้ช่องโหว่เกิดขึ้นภายใต้สภาวะควบคุม

Proof of Concept ตัวนี้เริ่มด้วยการ Bypass การตรวจจับของ EDR จากนั้นโหลดไดรเวอร์ที่ปรับแต่งเอง สร้างการแฝงตัวอยู่บนระบบ เพื่อให้ไดรเวอร์โหลดใหม่เมื่อระบบบูต และต่อมาโต้ตอบกับไดรเวอร์ Elastic ที่มีช่องโหว่จนทำให้เกิด BSOD

เหตุการณ์นี้พิสูจน์ได้ว่าไดรเวอร์ของ Elastic เองสามารถถูกควบคุมให้แสดงพฤติกรรมคล้ายมัลแวร์ได้

ผลกระทบจากช่องโหว่แบบ Zero-Day นี้สร้างผลกระทบอย่างรุนแรงต่อองค์กรที่พึ่งพาผลิตภัณฑ์ความปลอดภัยของ Elastic โดยทุกองค์กรที่ใช้โซลูชัน SIEM และ EDR ของ Elastic อาจมีช่องโหว่ที่สามารถถูกโจมตีจากระยะไกลเพื่อปิดการทำงานของอุปกรณ์ endpoints ในวงกว้างได้

สถานการณ์นี้สร้างความเสี่ยงอย่างมาก เพราะไดรเวอร์ kernel ที่ได้รับการรับรอง และเชื่อถือได้ สามารถถูกแปลงเป็นอาวุธที่มีสิทธิ์สูง และแฝงตัวอยู่ในระบบได้

Timeline การค้นพบช่องโหว่นี้เริ่มขึ้นตั้งแต่วันที่ 2 มิถุนายน 2025 และมีความพยายามในการแจ้งช่องโหว่ผ่าน HackerOne เมื่อวันที่ 11 มิถุนายน และผ่าน Zero Day Initiative (ZDI) เมื่อวันที่ 29 กรกฎาคม หลังจากนั้น มีการเปิดเผยช่องโหว่อย่างอิสระเมื่อวันที่ 16 สิงหาคม 2025

ผลิตภัณฑ์ที่ได้รับผลกระทบคือไฟล์ "elastic-endpoint-driver.sys" เวอร์ชัน 8.17.6 แม้ว่าจะเชื่อว่าทุกรุ่นถัดไปก็มีช่องโหว่เช่นกัน เนื่องจากยังไม่มีแพตช์ออกมา

นักวิจัยระบุว่า พวกเขาค้นพบช่องโหว่นี้ระหว่างทดสอบใน user-mode และ Ashes Cybersecurity เป็นลูกค้าที่จ่ายค่าบริการของ Elastic ด้วย “เครื่องมือป้องกันที่ crashes ทำให้ระบบหยุดทำงาน หรือปิดตัวเองตามคำสั่ง ไม่ต่างจากมัลแวร์เลย” นักวิจัยระบุว่า เหตุการณ์นี้ทำให้ความเชื่อมั่นต่อ Elastic และวงการความปลอดภัยโดยรวมลดลง จนกว่าจะมีแพตช์ ลูกค้าทุกคนยังเสี่ยงต่อภัยคุกคามในลักษณะ Zero-Day ที่อาจกำลังเกิดขึ้นอยู่

ที่มา : cybersecuritynews

You must be logged in to post a comment.