Microsoft ได้ออกแพตช์อัปเดตความปลอดภัยเพื่อแก้ไขช่องโหว่สำคัญใน Windows Remote Desktop Services ซึ่งอาจทำให้ผู้โจมตีสามารถดำเนินการโจมตีแบบ Denial of Service (DoS) ผ่านการเชื่อมต่อผ่านเครือข่ายได้

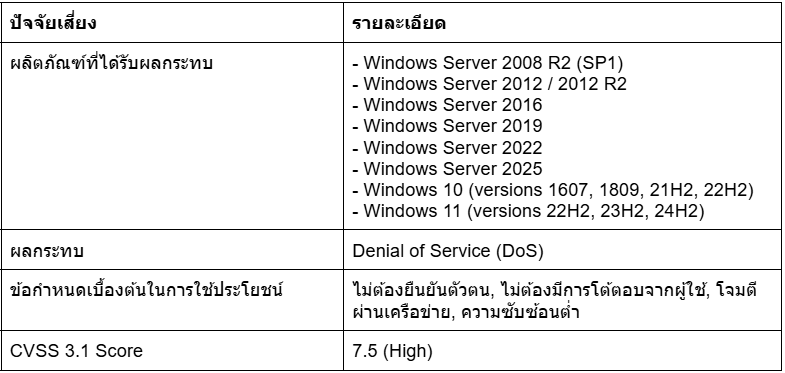

ช่องโหว่นี้มีหมายเลข CVE-2025-53722 และส่งผลกระทบต่อ Windows หลายเวอร์ชัน ตั้งแต่ระบบเดิมไปจนถึง Windows Server 2025 และ Windows 11 24H2 รุ่นล่าสุด

ช่องโหว่ DoS ใน Windows RDP

ช่องโหว่นี้เกิดจากการใช้ uncontrolled resource ใน Windows Remote Desktop Services ซึ่งถูกจัดประเภทภายใต้ CWE-400 โดยระบบ Common Weakness Enumeration

นักวิจัยด้านความปลอดภัยได้ให้คะแนน CVSS 3.1 ที่ 7.5 ซึ่งอยู่ในระดับความรุนแรงสูง และอาจสร้างความเสียหายต่อการทำงานของระบบอย่างมีนัยสำคัญ

แม้ว่าช่องโหว่นี้จะไม่กระทบต่อการรักษาความลับ หรือความสมบูรณ์ของข้อมูล แต่ก็ส่งผลกระทบต่อความพร้อมใช้งานสูงมาก อาจทำให้ระบบที่ได้รับผลกระทบไม่สามารถเข้าถึงได้โดยสิ้นเชิงผ่านการโจมตี

Erik Egsgard จาก Field Effect ได้รับเครดิตในฐานะผู้ค้นพบ และรายงานช่องโหว่ดังกล่าว

การประเมินความเป็นไปได้ในการถูกโจมตีของ Microsoft ระบุว่าอยู่ในระดับ "มีโอกาสน้อย" และในขณะที่มีการเปิดเผยข้อมูลยังไม่มีการพบ public exploits หรือการโจมตีจริงที่กำลังเกิดขึ้น

การอัปเดตความปลอดภัย

Microsoft ได้ออกอัปเดตแพตซ์ความปลอดภัยเพื่อแก้ไขช่องโหว่ CVE-2025-53722 ในการกำหนดค่า Windows ที่แตกต่างกัน 33 แบบ รวมถึงทั้งการติดตั้งปกติ และการติดตั้งแบบ Server Core

แพตช์สำคัญประกอบด้วย KB5063880 และ KB5063812 สำหรับ Windows Server 2022, KB5063878 และ KB5064010 สำหรับ Windows Server 2025 และ KB5063875 สำหรับ Windows 11 เวอร์ชัน 22H2 และ 23H2

ระบบเดิมก็ได้รับการแก้ไขเช่นกัน โดยแพตช์ KB5063947 และ KB5063927 ครอบคลุมระบบ Windows Server 2008 R2 ขณะที่ KB5063950 ครอบคลุมการติดตั้ง Windows Server 2012 R2

องค์กรที่ใช้งานระบบ Windows 10 ในเวอร์ชันต่าง ๆ สามารถใช้ KB5063709 สำหรับรุ่น 21H2 และ 22H2 และ KB5063871 สำหรับระบบเวอร์ชัน 1607 ได้

ผู้ดูแลระบบควรให้ความสำคัญกับการอัปเดตแพตช์ทันที โดยเฉพาะอย่างยิ่งในสภาพแวดล้อมที่ Remote Desktop Services ต้องมีการเชื่อมต่อจากเครือข่ายภายนอก

เนื่องจากช่องโหว่นี้มีลักษณะเป็นการโจมตีผ่านเครือข่าย และมีความซับซ้อนต่ำ ทำให้ระบบที่ยังไม่ได้อัปเดตแพตช์เป็นเป้าหมายที่น่าสนใจต่อการโจมตี เพื่อรบกวนการดำเนินธุรกิจ และความพร้อมใช้งานของระบบ

ที่มา : cybersecuritynews

You must be logged in to post a comment.