OpenVPN ซึ่งเป็นซอฟต์แวร์ VPN แบบโอเพ่นซอร์สที่ได้รับความนิยมอย่างแพร่หลาย ได้ออกแพตช์เพื่อแก้ไขช่องโหว่ด้านความปลอดภัยที่ทำให้ผู้ไม่หวังดีสามารถทำให้เซิร์ฟเวอร์ล่ม และในบางกรณีอาจรันโค้ดที่เป็นอันตรายจากระยะไกลได้

ช่องโหว่หมายเลข CVE-2025-2704 มีผลกระทบกับ OpenVPN Server ที่ใช้การตั้งค่าบางประเภท และได้รับการแก้ไขแล้วในเวอร์ชันล่าสุด (OpenVPN 2.6.14)

ภาพรวมของช่องโหว่ CVE-2025-2704

ช่องโหว่นี้มีผลเฉพาะกับ OpenVPN Server ที่รันด้วยเวอร์ชัน 2.6.1 ถึง 2.6.13 และใช้การตั้งค่า '–tls-crypt-v2'

ช่องโหว่นี้ทำให้ให้ผู้ไม่หวังดีที่มี tls-crypt-v2 client key ที่ถูกต้อง หรือสามารถดักจับ handshake ผ่านเครือข่ายโดยใช้คีย์ดังกล่าว สามารถส่งแพ็คเก็ตที่ถูกต้องบางส่วนปะปนกับแพ็กเกตที่ผิดรูปแบบไปยังเซิร์ฟเวอร์ได้

แพ็กเกตเหล่านี้จะทำให้เกิดข้อความ ASSERT() ซึ่งจะทำให้เซิร์ฟเวอร์หยุดทำงานได้

แม้ว่าจะไม่มีการละเมิดความสมบูรณ์ของการเข้ารหัส, ไม่มีข้อมูลรั่วไหล และไม่สามารถรันโค้ดที่เป็นอันตรายจากระยะไกลได้โดยตรง แต่ช่องโหว่นี้ทำให้เกิดความเสี่ยงด้านการโจมตีแบบ DoS (Denial-of-Service) ต่อเซิร์ฟเวอร์ที่ได้รับผลกระทบ (OpenVPN client ไม่ได้รับผลกระทบจากช่องโหว่นี้)

ช่องโหว่ถูกพบจากการทดสอบด้านคุณภาพภายในของ OpenVPN Inc. ซึ่งแสดงให้เห็นถึงความสำคัญของกระบวนการตรวจสอบความปลอดภัยภายในอย่างเข้มงวด

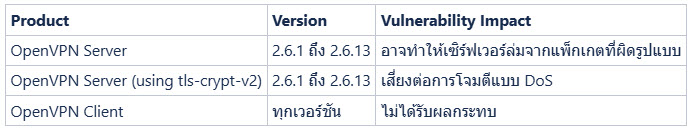

ผลิตภัณฑ์ที่ได้รับผลกระทบ

ด้านล่างเป็นรายละเอียดของผลิตภัณฑ์ และเวอร์ชันที่ได้รับผลกระทบ

การตอบสนอง และการแก้ไขของ OpenVPN

OpenVPN ได้ออกอัปเดตเวอร์ชัน 2.6.14 เพื่อแก้ไขช่องโหว่ด้านความปลอดภัยนี้ โดยมีการอัปเดตดังต่อไปนี้

- Security Fix: แพตช์จะป้องกันไม่ให้แพ็กเกตที่มีรูปแบบที่ผิดทำให้เซิร์ฟเวอร์ล่ม

- Bug Fixes: ปรับปรุงเพิ่มเติม เช่น การปรับปรุง Linux DCO สำหรับการเลือก IP ต้นทางโดยใช้ '–multihome' และการอัปเดตตัวติดตั้ง Windows MSI

เวอร์ชันใหม่นี้ถูกคอมไพล์โดยใช้ OpenSSL 3.4.1 เพื่อให้รองรับโปรโตคอลความปลอดภัยล่าสุด

วิธีการอัปเดต

เพื่อป้องกันความเสี่ยงที่เกิดจากช่องโหว่ CVE-2025-2704 ผู้ดูแลระบบควรอัปเกรด OpenVPN server เป็นเวอร์ชันล่าสุด (2.6.14)

อัปเดตดังกล่าวมีให้สำหรับระบบ Windows, Linux และ FreeBSD โดยสามารถดาวน์โหลดไฟล์ติดตั้ง และ GnuPG signatures ได้จากเว็บไซต์อย่างเป็นทางการของ OpenVPN

OpenVPN แนะนำให้ผู้ใช้งานตรวจสอบการตั้งค่าของเซิร์ฟเวอร์เป็นประจำ โดยเฉพาะเมื่อใช้ฟีเจอร์ เช่น –tls-crypt-v2

สำหรับเซิร์ฟเวอร์ที่ยังไม่สามารถอัปเดตได้ อาจพิจารณาปิดการใช้งาน –tls-crypt-v2 ชั่วคราวเพื่อลดความเสี่ยง

แม้ว่าช่องโหว่ CVE-2025-2704 จะแสดงให้เห็นถึงความเสี่ยงที่อาจเกิดขึ้นในโครงสร้าง VPN ที่ซับซ้อน แต่การตอบสนองอย่างรวดเร็ว และความมุ่งมั่นด้านความปลอดภัยของ OpenVPN ยังคงทำให้เห็นถึงความน่าเชื่อถือในฐานะโซลูชัน VPN สำหรับธุรกิจ และผู้ใช้งานทั่วไปทั่วโลก

ที่มา : gbhackers

You must be logged in to post a comment.