CloudSEK ออกมาเปิดเผยช่องโหว่สำคัญที่มีเป้าหมายการโจมตีไปที่ Oracle Cloud โดยมีข้อมูล 6 ล้านรายการถูกขโมยไปผ่านช่องโหว่ซึ่งยังไม่ถูกเปิดเผย ส่งผลให้ลูกค้ามากกว่า 140,000 รายได้รับผลกระทบ เนื่องจาก Hacker ได้ออกมาประกาศเรียกค่าไถ่ และขายข้อมูลที่มีความสำคัญทางออนไลน์

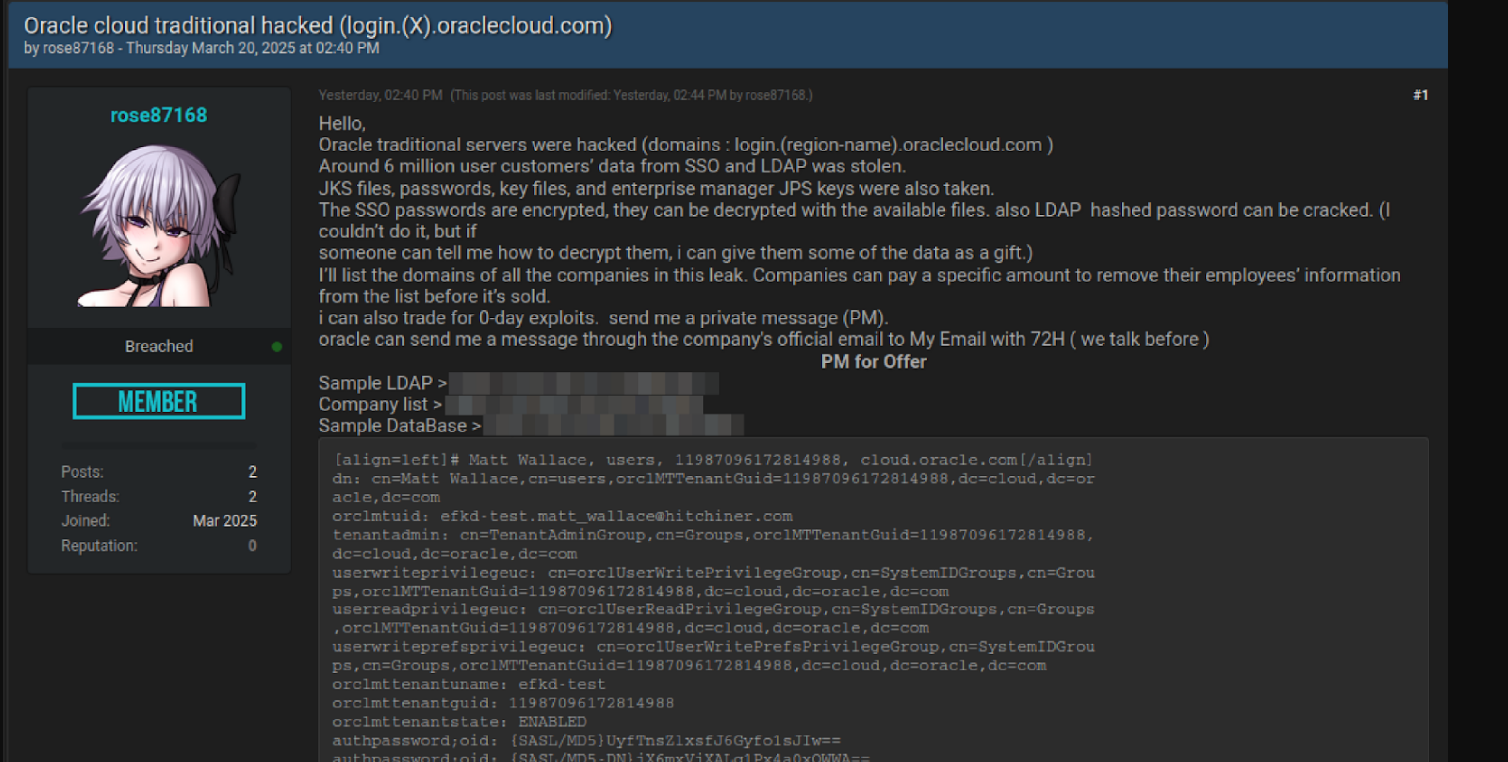

เมื่อวันที่ 21 มีนาคม 2025 XVigil ของ CloudSEK พบ Hacker ในชื่อ "rose87168" ประกาศขายข้อมูล 6 ล้านรายการที่อ้างว่าขโมยมาจาก SSO และ LDAP ของ Oracle Cloud โดยข้อมูลดังกล่าวประกอบด้วย JKS files, SSO passwords ที่เข้ารหัส, key files และ enterprise manager JPS keys

Hacker ในชื่อ "rose87168" ซึ่งพบว่ามีการดำเนินการมาตั้งแต่เดือนมกราคม 2025 ออกมาเชิญชวนให้ Hacker กลุ่มอื่น ๆ ให้ความช่วยเหลือในการถอดรหัสเพื่อแลกกับข้อมูล และเรียกร้องการชำระเงินสำหรับการลบข้อมูลจากลูกค้าที่ได้รับผลกระทบมากกว่า 140,000 ราย

จากข้อมูลเหตุการณ์การโจมตีดังกล่าวแสดงให้เห็นถึงช่องโหว่ที่ยังไม่ได้เปิดเผย ที่อาจเกิดขึ้นบน login.(region-name).oraclecloud.com ซึ่งนำไปสู่การเข้าถึงโดยไม่ได้รับอนุญาต แม้ว่า Hacker ในชื่อ "rose87168" จะพึ่งเป็นที่รู้จัก แต่วิธีการโจมตีของ Hacker ก็แสดงถึงความสามารถในการโจมตีที่มีความซับซ้อนสูง

CloudSEK ได้ประเมินความมั่นใจในการโจมตีดังกล่าวอยู่ในระดับปานกลาง และมีระดับความรุนแรงสูง

การวิเคราะห์ และการระบุแหล่งที่มา

XVigil ของ CloudSEK ค้นพบ Hacker ในชื่อ "rose87168" ที่ขายข้อมูล 6 ล้านรายการที่อ้างว่าขโมยออกมาจาก SSO และ LDAP ของ Oracle Cloud เมื่อวันที่ 21 มีนาคม 2025 โดย Hacker อ้างว่าเข้าถึงข้อมูลได้จากการโจมตี login endpoint : login.(region-name).oraclecloud.com

ฐานข้อมูลประกอบด้วย :

ข้อมูล 6 ล้านบรรทัดข้อมูลที่ถูกขโมยจาก SSO และ LDAP ของ Oracle Cloud ซึ่งรวมถึง

- JKS files

- encrypted SSO passwords

- key files

- enterprise manager JPS keys

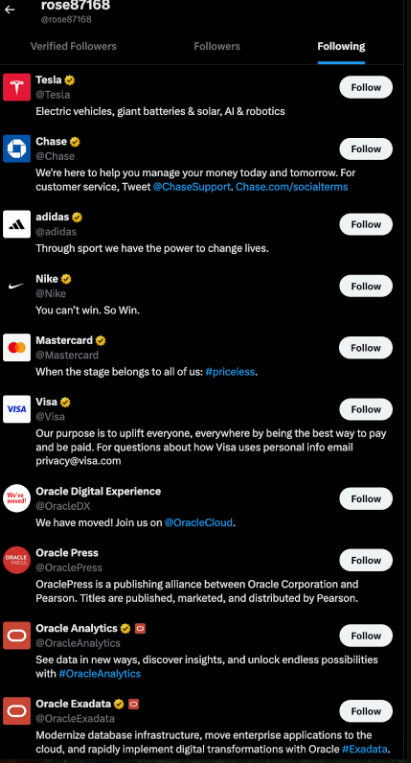

นอกจากนี้ Hacker ยังได้เชิญชวนให้ Hacker กลุ่มอื่น ๆ ช่วยถอดรหัส SSO passwords และ crack LDAP passwords ซึ่งคาดว่ามีรายชื่อลูกค้าที่ได้รับผลกระทบมากกว่า 140,000 ราย รวมถึง Hacker ได้แจ้งไปยังบริษัทต่าง ๆ ที่ได้รับผลกระทบ ให้ติดต่อ Hacker และจ่าย "ค่าธรรมเนียม" เพื่อลบข้อมูลของพวกเขา นอกจากนี้ Hacker ได้สร้างเพจบน X ขึ้นมา และเริ่มติดตามเพจที่เกี่ยวข้องกับ Oracle

การวิเคราะห์

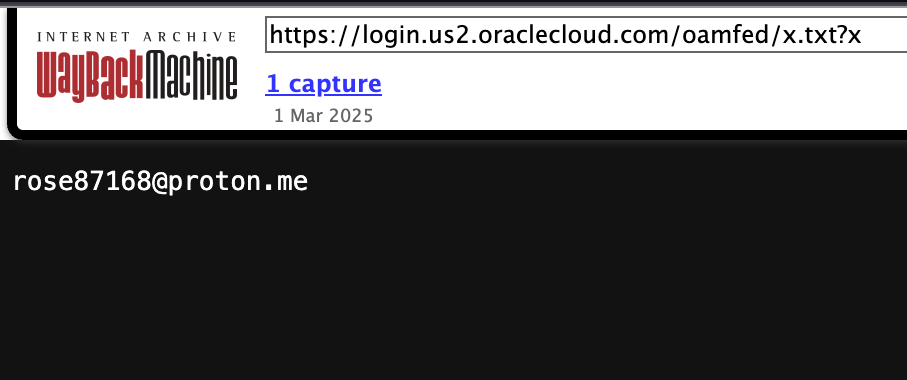

Hacker อ้างว่าได้ทำการโจมตี และเข้าถึง subdomain login.us2.oraclecloud.com ซึ่งได้ถูกลบไปแล้วหลังจากที่ถูกโจมตี

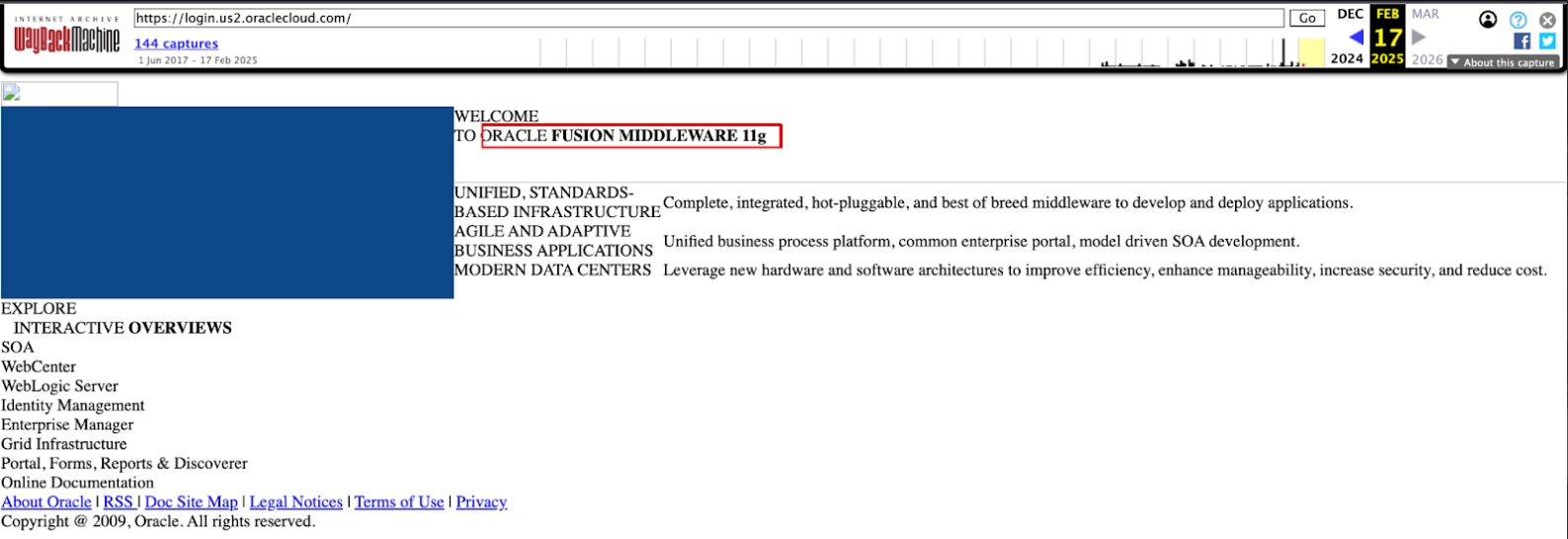

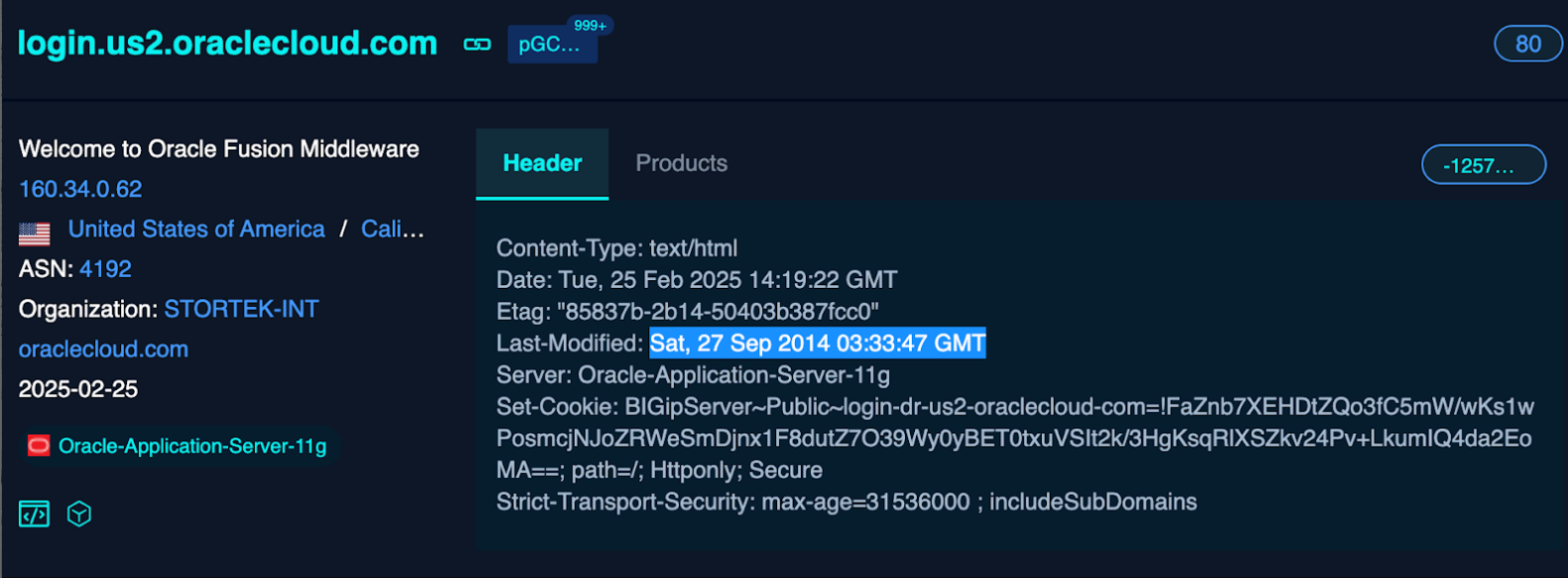

subdomain ที่พบบนระบบ Waybackmachine เมื่อวันที่ 17 กุมภาพันธ์ 2025 ซึ่งแสดงให้เห็นว่าโฮสต์อยู่บน Oracle Fusion Middleware 11G

oracle fusion middleware server ซึ่งข้อมูลจาก fofa ระบุว่า ได้รับการอัปเดตล่าสุดเมื่อประมาณวันเสาร์ที่ 27 กันยายน 2014 ซึ่ง Oracle Fusion middleware มีช่องโหว่ระดับ Critical หมายเลข CVE-2021-35587 ซึ่งส่งผลกระทบต่อ Oracle Access Manager (OpenSSO Agent) ที่ได้รับการเพิ่มเข้าใน CISA KEV (ช่องโหว่ที่กำลังถูกใช้ในการโจมตี) เมื่อเดือนธันวาคม 2022

CVE-2021-35587: ช่องโหว่ใน Oracle Access Manager (OpenSSO Agent)

ช่องโหว่ดังกล่าวเป็นช่องโหว่ใน Oracle Access Manager component ของ Oracle Fusion Middleware (OpenSSO Agent) ซึ่งทำให้ Hacker ที่ไม่จำเป็นต้องผ่านการยืนยันตัวตน ที่สามารถเข้าถึงเครือข่ายผ่าน HTTP สามารถโจมตีระบบ Oracle Access Manager ได้ โดยการโจมตีที่ประสบความสำเร็จอาจนำไปสู่การเข้าควบคุม Oracle Access Manager ได้อย่างสมบูรณ์

โดยเวอร์ชันที่ได้รับผลกระทบคือ:

11.1.2.3.0

12.2.1.3.0

12.2.1.4.0

รวมถึง Hacker ได้อ้างกับแหล่งข่าวอิสระแห่งหนึ่งว่าพวกเขาได้ compromised Oracle Cloud servers เวอร์ชันที่มีช่องโหว่ซึ่งมี CVE ที่เปิดเผยแล้ว แต่ปัจจุบันยังไม่มี PoC หรือ exploit ใด ๆ

โดย login endpoint ได้รับการอัปเดตล่าสุดในปี 2014 ตามผลลัพธ์ของ FOFA เป็นผลให้ CloudSEK เริ่มมองหา CVE ที่เก่ากว่าซึ่งส่งผลกระทบสูงต่อกลุ่มเทคโนโลยีในกระบวนการนั้น CloudSEK ได้พบ CVE ที่เก่ากว่าซึ่งส่งผลกระทบต่อ Oracle Fusion Middleware (CVE-2021-35587) ซึ่งมีช่องโหว่เดียวเท่านั้นที่ถูกรายงานออกสู่สาธารณะ

เนื่องจากขาดแนวทางการจัดการแพตช์ และการเข้ารหัสที่ไม่ปลอดภัย ช่องโหว่ใน Oracle Fusion Middleware จึงถูก Hacker ใช้ในการโจมตี เนื่องจากช่องโหว่ดังกล่าวสามารถใช้ในการโจมตีได้ง่าย ทำให้ Hacker ที่ไม่ได้ผ่านการยืนยันตัวตน ที่สามารถเข้าถึงเครือข่ายผ่าน HTTP สามารถโจมตี Oracle Access Manager ได้ ซึ่งอาจส่งผลให้ผู้โจมตีสามารถเข้าควบคุม Oracle Access Manager (OAM) ได้ ซึ่งสอดคล้องกับข้อมูลตัวอย่างที่รั่วไหลบน Breachforums เช่นกัน

ผลกระทบ

- การเปิดเผยข้อมูลจำนวนมาก : การขโมยข้อมูล 6 ล้านรายการ ซึ่งรวมถึงข้อมูลที่เกี่ยวข้องกับการ authentication ที่มีความสำคัญ ทำให้มีความเสี่ยงต่อการเข้าถึงระบบได้โดยไม่ได้รับอนุญาต และการโจมตีองค์กรเพิ่มขึ้น

- การเข้าถึงข้อมูล Credential : หากสามารถถอดรหัสรหัสผ่าน SSO และ LDAP ได้ อาจทำให้เกิดการละเมิดเพิ่มเติมใน Oracle Cloud environments ได้

- การขู่กรรโชก และเรียกค่าไถ่ : Hacker กำลังบังคับบริษัทที่ได้รับผลกระทบให้จ่ายเงินเพื่อลบข้อมูล ส่งผลให้มีความเสี่ยงด้านการเงิน และชื่อเสียงมากขึ้น

- การโจมตีด้วยช่องโหว่ Zero-Day : อาจมีการโจมตีโดยใช้ช่องโหว่แบบ Zero-day ทำให้เกิดความกังวลเกี่ยวกับความปลอดภัยของ Oracle Cloud และการโจมตีในอนาคตที่อาจเกิดขึ้นได้

- ความเสี่ยงใน Supply Chain : การเปิดเผย JKS และ key files ที่สำคัญอาจทำให้ Hacker สามารถปรับเปลี่ยน และเข้าถึงระบบองค์กรที่เชื่อมต่อกันหลายระบบได้

การบรรเทาผลกระทบ

- มาตรการรักษาความปลอดภัยเร่งด่วน

รีเซ็ตรหัสผ่าน : รีเซ็ตรหัสผ่านทันทีสำหรับบัญชีผู้ใช้ LDAP ที่ถูกโจมตีทั้งหมด โดยเน้นที่บัญชีที่มีสิทธิ์พิเศษ โดยเฉพาะ (เช่น Tenant Admins) บังคับใช้รหัสผ่านที่คาดเดาได้ยาก และเปิดใช้งาน MFA

อัปเดต SASL Hashe : สร้าง SASL/MD5 hash ใหม่ หรือย้ายไปใช้วิธีการตรวจสอบสิทธิ์ที่ปลอดภัยยิ่งขึ้น - การทำ Tenant-Level Credential Rotation

ติดต่อฝ่ายสนับสนุนของ Oracle ทันทีเพื่อทำ Tenant-Level Credential Rotation (เช่น orclmttenantguid, orclmttenantuname) และหารือเกี่ยวกับขั้นตอนการแก้ไขที่จำเป็น - การสร้าง Certificates and Secrets ใหม่

สร้าง SSO/SAML/OIDC secrets หรือ certificates ใหม่ ที่เชื่อมโยงกับการกำหนดค่า LDAP ที่โจมตี - การตรวจสอบและการติดตาม

ตรวจสอบ LDAP logs เพื่อค้นหาความพยายามการยืนยันตัวตนที่น่าสงสัย

ตรวจสอบกิจกรรมของบัญชีล่าสุดเพื่อตรวจจับการเข้าถึงที่อาจไม่ได้รับอนุญาต

ดำเนินการตรวจสอบอย่างต่อเนื่องเพื่อติดตามการเข้าถึงที่ไม่ได้รับอนุญาต และพฤติกรรมที่ผิดปกติ - การใช้งาน Security Protocols

การทำ Credential Rotation : ทำการ Rotation SSO, LDAP และข้อมูล Credentials ที่เกี่ยวข้องทั้งหมด ตรวจสอบว่ามีการตั้งค่า strong password policy และบังคับใช้การยืนยันตัวตนหลายปัจจัย (MFA)

การทำ Incident Response & Forensics : ดำเนินการสืบสวนอย่างครอบคลุมเพื่อระบุการเข้าถึงที่ไม่ได้รับอนุญาตที่อาจเกิดขึ้น และลดความเสี่ยงอื่น ๆ เพิ่มเติม

การทำThreat Intelligence Monitoring : ตรวจสอบ dark web และ threat actor forums อย่างต่อเนื่องเพื่อดูการสนทนาที่เกี่ยวข้องกับข้อมูลที่รั่วไหล

ร่วมทำงานกับ Oracle Security : รายงานเหตุการณ์ที่เกิดขึ้นต่อ Oracle เพื่อตรวจสอบการโจมตีในลักษณะ supply chain attack ที่อาจเกิดขึ้น อัปเดตแพตช์ หรือลดผลกระทบจากช่องโหว่

เพิ่มความแข็งแกร่งของ Access Controls : ดำเนินการตาม access policies ที่เข้มงวด ใช้หลักการ principle of least privilege และปรับปรุงกลไกการ Logging เพื่อตรวจจับความผิดปกติ และป้องกันการโจมตีในอนาคต

ทั้งนี้ CloudSEK ได้เปิดตัว Website ที่สามารถตรวจสอบว่าองค์กร หรือบริษัทได้รับผลกระทบหรือไม่ โดยสามารถตรวจสอบความเสี่ยงได้จาก [https://exposure[.]cloudsek[.]com/oracle]

ที่มา : cloudsek.com

You must be logged in to post a comment.