มหาวิทยาลัย และองค์กรภาครัฐในอเมริกาเหนือ และเอเชียตกเป็นเป้าหมายของมัลแวร์บนระบบ Linux ที่ไม่เคยถูกพบมาก่อนที่ชื่อว่า Auto-Color ระหว่างเดือนพฤศจิกายนถึงธันวาคม 2024 ตามผลการค้นพบใหม่จาก Palo Alto Networks Unit 42

นักวิจัยด้านความปลอดภัย Alex Armstrong รายงานมัลแวร์ในทางเทคนิคว่า "เมื่อติดตั้งแล้ว Auto-Color จะทำให้ผู้โจมตีเข้าถึงเครื่องที่ถูกบุกรุกจากระยะไกลได้เต็มรูปแบบ ทำให้ยากต่อการลบออกโดยไม่ต้องใช้ซอฟต์แวร์เฉพาะทาง"

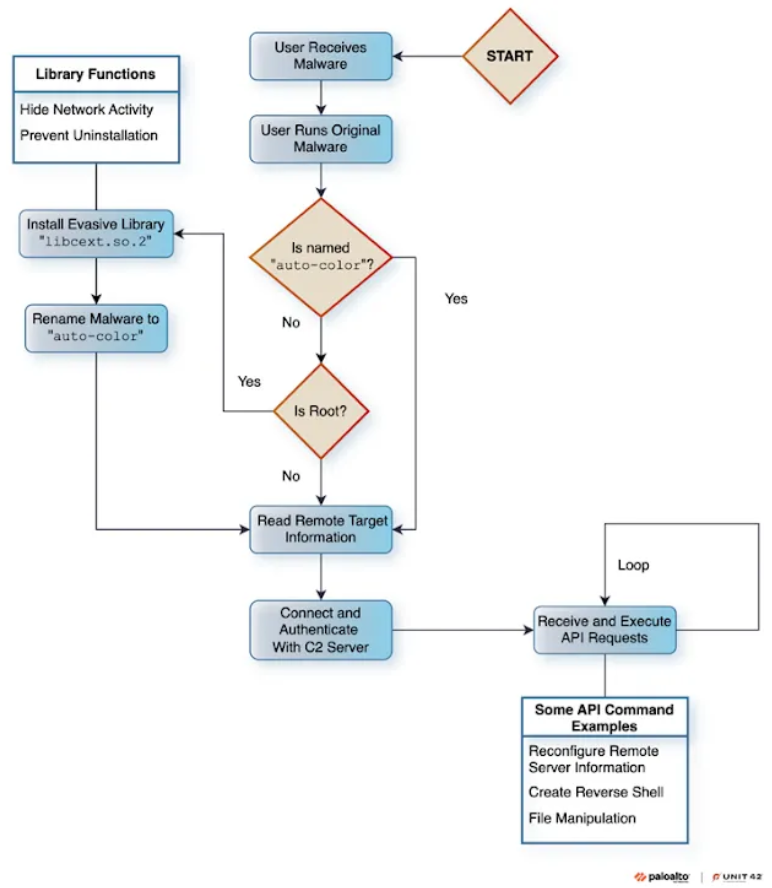

Auto-color เป็นชื่อที่ได้มาจากชื่อไฟล์ที่เพย์โหลดในขั้นเริ่มต้นเปลี่ยนชื่อตัวเองหลังจากติดตั้ง ปัจจุบันยังไม่มีข้อมูลว่ามัลแวร์ดังกล่าวเข้าถึงเป้าหมายได้อย่างไร แต่ที่ทราบคือมันต้องการให้เหยื่อรันไฟล์นี้บนระบบ Linux ของตัวเองอย่างแน่นอน

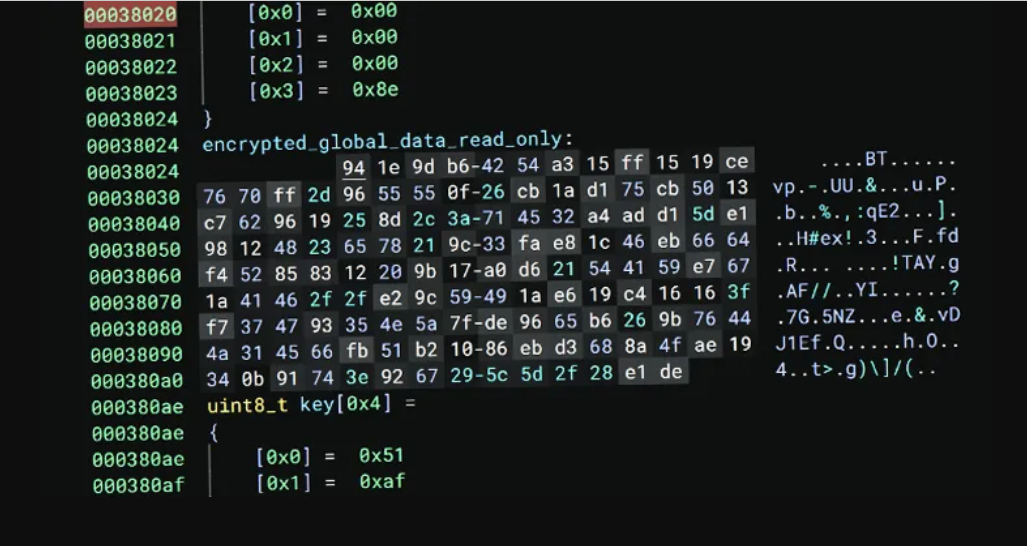

ลักษณะเด่นอย่างหนึ่งของมัลแวร์นี้คือเทคนิคที่ใช้ในการหลบเลี่ยงการตรวจจับ ซึ่งรวมถึงการใช้ชื่อไฟล์ที่ดูไม่เป็นอันตราย เช่น door หรือ egg การซ่อนการเชื่อมต่อกับ command-and-control (C2 Server) และการใช้ประโยชน์จากอัลกอริทึมการเข้ารหัสเพื่อปกปิดข้อมูลการเชื่อมตอ่ และการกำหนดค่าต่าง ๆ

เมื่อเปิดใช้งานด้วยสิทธิ์ root แล้ว มัลแวร์จะดำเนินการติดตั้งไลบรารีที่เป็นอันตรายชื่อว่า "libcext.so.2" จากนั้นจะคัดลอก และเปลี่ยนชื่อตัวเองเป็น /var/log/cross/auto-color และแก้ไข "/etc/ld.preload" เพื่อแฝงตัวอยู่บนโฮสต์

Alex Armstrong ระบุว่า "หากผู้ใช้งานปัจจุบันไม่มีสิทธิ์ root มัลแวร์จะไม่ดำเนินการติดตั้งไลบรารีหลบเลี่ยงการตรวจจับบนระบบ และจะดำเนินการให้มากที่สุดเท่าที่จะทำได้ในระยะหลังโดยไม่มีไลบรารีนี้"

ไลบรารีนี้จะถูกติดตั้งไว้เพื่อเชื่อมต่อฟังก์ชันที่ใช้ใน libc เพื่อดักจับการเรียกใช้ระบบ open() ซึ่งมัลแวร์ใช้เพื่อซ่อนการเชื่อมต่อกับ C2 Server ด้วยการแก้ไข "/proc/net/tcp" ซึ่งเป็นไฟล์ที่มีข้อมูลเกี่ยวกับการเชื่อมต่อบนเครือข่ายที่ใช้งานอยู่ทั้งหมด ซึ่งมัลแวร์บน Linux ตัวอื่นที่ชื่อ Symbiote ได้นำเทคนิคที่คล้ายกันมาใช้

เทคนิคนี้เป็นตัวช่วยการป้องกันการถอนการติดตั้งมัลแวร์ โดยป้องกัน /etc/ld.preload" จากการแก้ไข หรือการลบออก

จากนั้นมัลแวร์ Autu-Color จะดำเนินการติดต่อกับ C2 Server ทำให้ผู้โจมตีสามารถสร้าง reverse shell, รวบรวมข้อมูลของระบบ, สร้าง หรือแก้ไขไฟล์, เรียกใช้โปรแกรม, ใช้เครื่องเป็นตัวแทนในการสื่อสารระหว่าง IP ของผู้โจมตี และ IP ของเป้าหมาย, รวมถึงถอนการติดตั้งตัวเอง

Armstrong ระบุว่า "เมื่อดำเนินการ มัลแวร์จะพยายามรับคำสั่งจากเซิร์ฟเวอร์ของผู้โจมตี ที่สามารถสร้าง reverse shell backdoors บนระบบของเหยื่อได้ โดยผู้โจมตีจะรวบรวมข้อมูล และเข้ารหัส IP ของ C2 Server แต่ละรายการแยกกันโดยใช้อัลกอริทึมที่มีการกำหนดไว้"

ที่มา : thehackernews

You must be logged in to post a comment.