Palo Alto Networks ออกอัปเดตเพื่อแก้ไขช่องโหว่ระดับความรุนแรงสูงใน PAN-OS ที่อาจทำให้ถูกโจมตีแบบ Authentication Bypass ได้

CVE-2025-0108 (คะแนน CVSS 8.8/10 ความรุนแรงระดับ High) เป็นช่องโหว่ Authentication Bypass ในซอฟต์แวร์ PAN-OS ของ Palo Alto Networks ทำให้ Hacker ที่ไม่จำเป็นต้องผ่านการยืนยันตัวตน และสามารถเข้าถึง management web interface สามารถ Bypass การยืนยันตัวตนสำหรับ PAN-OS management web interface และเรียกใช้ PHP scripts บางอย่างได้

แม้ว่า PHP scripts เหล่านี้จะไม่สามารถทำให้เกิดการเรียกใช้คำสั่งที่เป็นอันตรายจากระยะไกลได้ (remote code execution) แต่ก็อาจส่งผลกระทบต่อการทำงาน และข้อมุลที่มีความสำคัญของ PAN-OS ได้

โดยช่องโหว่ถูกค้นพบ และรายงานโดย Adam Kues นักวิจัยด้านความปลอดภัยของ Searchlight Cyber/Assetnote โดยช่องโหว่ดังกล่าว คะแนน CVSS อาจจะลดลงเหลือเพียง 5.1 หากการเข้าถึง management interface ถูกจำกัดไว้ที่ Jump Box เท่านั้น

ช่องโหว่ CVE-2025-0108 ส่งผลกระทบกับเวอร์ชันต่อไปนี้ :

PAN-OS 11.2 < 11.2.4-h4 (แก้ไขใน >= 11.2.4-h4)

PAN-OS 11.1 < 11.1.6-h1 (แก้ไขใน >= 11.1.6-h1)

PAN-OS 11.0 (อัปเกรดเป็นเวอร์ชันที่ได้รับการ Support ล่าสุด เนื่องจากถึงสถานะสิ้นสุดอายุการใช้งานแล้วเมื่อวันที่ 17 พฤศจิกายน 2024)

PAN-OS 10.2 < 10.2.13-h3 (แก้ไขใน >= 10.2.13-h3

PAN-OS 10.1 < 10.1.14-h9 (แก้ไขใน >= 10.1.14-h9)

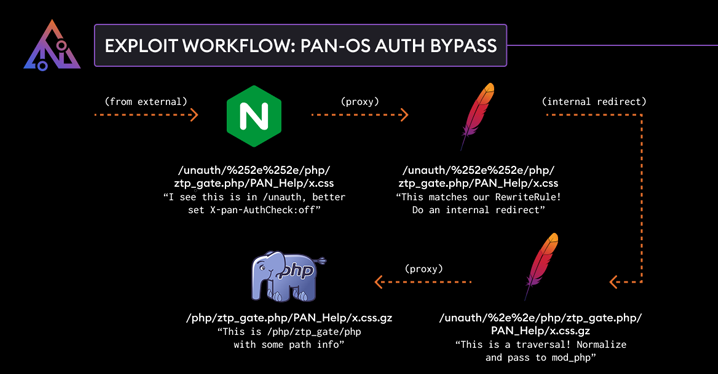

ทั้งนี้ Adam Kues นักวิจัยด้านความปลอดภัย รายงานว่า ช่องโหว่ดังกล่าวเกี่ยวข้องกับความไม่สอดคล้องกันในวิธีที่ Nginx และ Apache components จัดการกับ requests ขาเข้า ส่งผลให้เกิดการโจมตีแบบ Directory Traversal

นอกจากนี้ Palo Alto Networks ยังได้ออกอัปเดตเพื่อแก้ไขช่องโหว่อีก 2 รายการ

CVE-2025-0109 (คะแนน CVSS: 5.5) – ช่องโหว่ Unauthenticated file deletion ใน PAN-OS management web interface ซึ่งทำให้ Hacker ที่สามารถเข้าถึง management web interface สามารถลบไฟล์บางไฟล์ในฐานะผู้ใช้ "nobody" ได้ รวมถึง limited logs และ configuration files (แก้ไขใน PAN-OS เวอร์ชัน 11.2.4-h4, 11.1.6-h1, 10.2.13-h3 และ 10.1.14-h9)

CVE-2025-0110 (คะแนน CVSS: 7.3) – ช่องโหว่ Command Injection ใน PAN-OS OpenConfig plugin ซึ่งช่วยให้ผุ้ใช้งานที่ผ่านการยืนยันตัวตนด้ววยสิทธิ์ผู้ดูแลระบบ สามารถส่ง gNMI requests ไปยัง PAN-OS management web interface เพื่อ bypass ข้อจำกัดของระบบ และเรียกใช้คำสั่งตามที่ต้องการได้ (แก้ไขใน PAN-OS OpenConfig Plugin เวอร์ชัน 2.1.2)

เพื่อลดความเสี่ยงจากช่องโหว่ CVE-2025-0108 Palo Alto Networks ขอแนะนำให้ปิดการเข้าถึง management interface จากอินเทอร์เน็ต หรือเครือข่ายที่ไม่น่าเชื่อถือ ส่วนลูกค้าที่ไม่ได้ใช้ OpenConfig สามารถเลือกปิด หรือถอนการติดตั้ง plugin จากอินสแตนซ์ของตนได้

CVE-2025-0108 ตกเป็นเป้าหมายการโจมตี

บริษัท GreyNoise ซึ่งเป็นบริษัทด้านข่าวกรองภัยคุกคามทางไซเบอร์ ได้ออกมาแจ้งเตือนว่าพบกลุ่ม Hacker กำลังใช้ช่องโหว่ CVE-2025-0108 (Authentication Bypass) ในการมุ่งเป้าหมายการโจมตี PAN-OS ที่มีช่องโหว่ โดยพบ IP ที่ทำการโจมตีมากกว่า 5 รายการ โดยมาจากสหรัฐอเมริกา, จีน และอิสราเอล

ที่มา : thehackernews

You must be logged in to post a comment.