กลุ่มผู้ไม่หวังดีจากเกาหลีเหนือใช้เทคนิคที่เรียกว่า RID hijacking ซึ่งหลอกให้ Windows มองว่าบัญชีที่มีสิทธิ์ระดับต่ำเป็นบัญชีที่มีสิทธิ์ผู้ดูแลระบบ

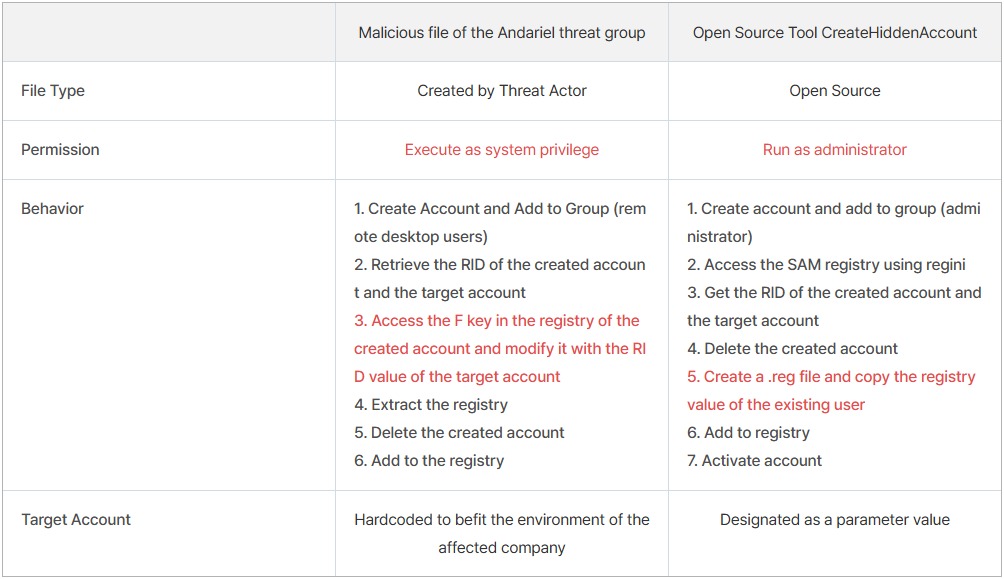

ผู้ไม่หวังดีใช้ไฟล์ที่เป็นอันตรายที่สร้างขึ้นเอง และเครื่องมือโอเพ่นซอร์สในการโจมตีแบบ RID hijacking ซึ่งทั้งสองเครื่องมือสามารถใช้ทำการโจมตีได้ แต่นักวิจัยจากบริษัทรักษาความปลอดภัยทางไซเบอร์ของเกาหลีใต้ AhnLab ระบุว่ามีความแตกต่างกันในบางจุด

การทำงานของ RID hijacking

Relative Identifier (RID) ใน Windows เป็นส่วนหนึ่งของ Security Identifier (SID) ซึ่งเป็นแท็กเฉพาะที่กำหนดให้กับบัญชีผู้ใช้แต่ละบัญชีเพื่อแยกความแตกต่างระหว่างแต่ละบัญชีของผู้ใช้งาน

RID สามารถรับค่าที่ระบุระดับการเข้าถึงของบัญชีผู้ใช้ เช่น

- 500 : สำหรับ administrators

- 501 : สำหรับ guest

- 1000 : สำหรับ users ทั่วไป

- 512 : สำหรับ domain admins group

การโจมตี RID hijacking เกิดขึ้นเมื่อผู้โจมตีสามารถเปลี่ยนค่า RID ของบัญชีที่มีสิทธิ์ระดับต่ำให้ตรงกับค่า RID ของบัญชีผู้ดูแลระบบ จากนั้น Windows จะให้สิทธิ์การเข้าถึงระดับสูง

อย่างไรก็ตาม การโจมตีจำเป็นต้องเข้าถึง SAM registry ดังนั้นผู้โจมตีจะต้องเจาะระบบให้ได้ก่อน และได้สิทธิ์การเข้าถึงในระดับ SYSTEM

การโจมตีแบบ Andariel

นักวิจัยจาก ASEC (ศูนย์ข่าวกรองด้านความปลอดภัยของ AhnLab) ระบุว่า การโจมตีนี้เป็นฝีมือของกลุ่มผู้ไม่หวังดี Andariel ซึ่งเชื่อมโยงกับกลุ่ม Lazarus จากเกาหลีเหนือ

การโจมตีเริ่มต้นด้วยการที่กลุ่ม Andariel ได้รับสิทธิ์เข้าถึงระดับ SYSTEM ผ่านการใช้ประโยชน์จากช่องโหว่

ผู้ไม่หวังดีดำเนินการยกระดับสิทธิ์เบื้องต้นโดยใช้เครื่องมือ เช่น PsExec และ JuicyPotato เพื่อเปิด command prompt ที่มีสิทธิ์ระดับ SYSTEM

แม้ว่า SYSTEM access จะเป็นสิทธิ์ระดับสูงสุดบน Windows แต่ก็ไม่อนุญาตให้มีการเข้าถึงจากระยะไกล, ไม่สามารถโต้ตอบกับแอปพลิเคชันที่มี GUI, มีแนวโน้มที่จะถูกตรวจจับได้สูง และไม่สามารถแฝงตัวอยู่ถาวรได้หลังจากการรีบูตระบบ

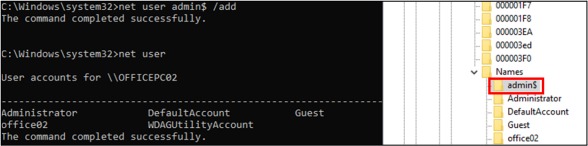

เพื่อแก้ไขปัญหาเหล่านี้ กลุ่ม Andariel ได้สร้างผู้ใช้ในระบบ local ที่มีสิทธิ์ระดับต่ำ และซ่อนไว้โดยใช้คำสั่ง net user พร้อมเพิ่มอักขระ '$' ต่อท้ายชื่อผู้ใช้

ในการทำเช่นนี้จะช่วยให้ผู้ไม่หวังดีสามารถซ่อนบัญชีจากคำสั่ง net user และสามารถตรวจพบได้เฉพาะใน SAM registry เท่านั้น จากนั้นจึงดำเนินการ RID hijacking เพื่อเพิ่มสิทธิ์ของบัญชีให้เป็นระดับผู้ดูแลระบบ

ตามที่นักวิจัยระบุ Andariel ได้เพิ่มบัญชีของพวกเขาเข้าไปในกลุ่ม Remote Desktop Users และ Administrators

การทำ RID hijacking ที่จำเป็นสำหรับกระบวนการนี้สามารถทำได้ผ่านการแก้ไข Security Account Manager (SAM) registry โดยกลุ่มผู้ไม่หวังดีชาวเกาหลีเหนือใช้มัลแวร์ที่พัฒนาขึ้นเอง และเครื่องมือโอเพนซอร์ซในการดำเนินการแก้ไขดังกล่าว

แม้ว่า SYSTEM access จะอนุญาตให้สร้างบัญชีผู้ดูแลระบบได้โดยตรง แต่ข้อจำกัดบางอย่างอาจขึ้นอยู่กับการตั้งค่าความปลอดภัย การยกระดับสิทธิ์ของบัญชีทั่วไปนั้นมีความแนบเนียนกว่า และตรวจจับได้ยากมากกว่า

Andariel พยายามปกปิดร่องรอยของตัวเองโดยการ export การตั้งค่าของรีจิสทรีที่ถูกแก้ไข, ลบคีย์ และบัญชี rogue account ออก และจากนั้น re-register บัญชีดังกล่าวจากการสำรองข้อมูลที่บันทึกไว้ ซึ่งช่วยให้สามารถเปิดใช้งานใหม่ได้โดยไม่ปรากฏใน system logs

เพื่อลดความเสี่ยงจากการโจมตีแบบ RID hijacking ผู้ดูแลระบบควรใช้ Local Security Authority (LSA) Subsystem Service เพื่อตรวจสอบความพยายามในการล็อกอิน และการเปลี่ยนแปลงรหัสผ่าน รวมถึงป้องกันการเข้าถึง และการแก้ไขที่ไม่ได้รับอนุญาตใน SAM registry

นอกจากนี้แนะนำให้จำกัดการใช้เครื่องมือ PsExec, JuicyPotato และเครื่องมือในลักษณะที่คล้ายกัน, ปิดการใช้งานบัญชี Guest และป้องกันบัญชีทั้งหมด แม้จะเป็นบัญชีที่มีสิทธิ์ระดับต่ำด้วยการยืนยันตัวตนแบบหลายปัจจัย (MFA)

การโจมตีแบบ RID hijacking เป็นที่รู้จักตั้งแต่ปี 2018 เมื่อนักวิจัยด้านความปลอดภัย Sebastián Castro ได้นำเสนอการโจมตีนี้ในการประชุม DerbyCon 8 โดยใช้เป็นเทคนิคในการแฝงตัวอยู่ในระบบ Windows

ที่มา : bleepingcomputer

You must be logged in to post a comment.