มีการเผยแพร่ PoC (Proof-of-Concept) สำหรับช่องโหว่ Remote Code Execution (RCE) แบบ Zero-Click ใน Microsoft Outlook ที่เกิดจากฟังก์ชัน Windows Object Linking and Embedding (OLE) ซึ่งมีหมายเลข CVE-2025-21298

PoC นี้แสดงให้เห็นถึงปัญหาด้านการจัดการหน่วยความจำ ซึ่งเป็นช่องโหว่ที่อาจนำไปสู่การถูกโจมตีด้วยเงื่อนไข double-free ในส่วนของ ole32.dll ซึ่งจะนำไปสู่ความเสี่ยงทางความปลอดภัยอย่างร้ายแรงหากไม่มีการอัปเดตแพตซ์

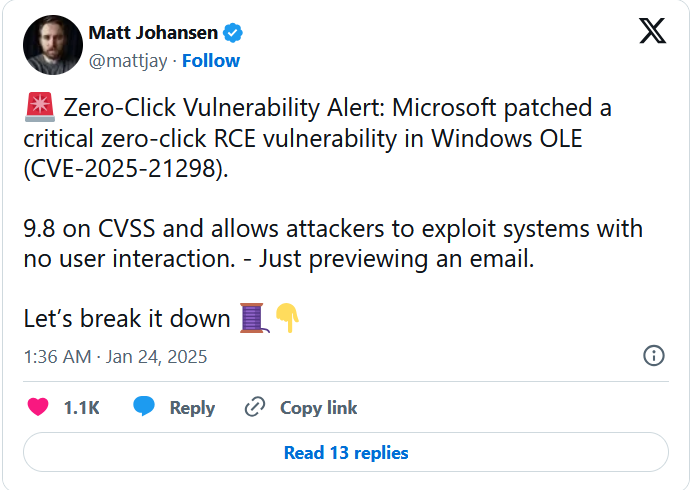

ช่องโหว่นี้มีคะแนน CVSS ถึง 9.8 ซึ่งถือว่าเป็นระดับ Critical โดยถูกเปิดเผยจาก Matt Johansen นักวิจัยด้านความปลอดภัยผ่านการโพสต์บน X (ชื่อเดิมคือ Twitter) ซึ่งเน้นย้ำถึงระดับความรุนแรง และผลกระทบที่อาจเกิดขึ้นจากช่องโหว่นี้

รายละเอียดของช่องโหว่ และ PoC Exploit

ช่องโหว่นี้อยู่ในไฟล์ ole32.dll โดยระบุว่าเกิดจาก double-free error ในฟังก์ชัน UtOlePresStmToContentsStm ซึ่งฟังก์ชันนี้มีหน้าที่ประมวลผล OLE objects ที่ฝังอยู่ภายในไฟล์ Rich Text Format (RTF) ซึ่งเป็นฟีเจอร์ทั่วไปของ Microsoft Outlook

CVE-2025-21298 เป็นช่องโหว่ Remote Code Execution (RCE) ระดับ Critical ที่พบในไฟล์ ole32.dll โดยเฉพาะในฟังก์ชัน UtOlePresStmToContentsStm ช่องโหว่นี้เกิดจากเงื่อนไข double-free ซึ่งอาจนำไปสู่การจัดการหน่วยความจำที่ไม่ปลอดภัย และการเรียกใช้คำสั่งที่เป็นอันตรายจากระยะไกลจากผู้ไม่หวังดีได้

ช่องโหว่นี้เกิดขึ้นเมื่อฟังก์ชันจัดการ pstmContents Pointer อย่างไม่เหมาะสมในช่วงของการ Cleanup โดยยังคงอ้างอิงไปยังหน่วยความจำที่ว่างไว้ก่อนหน้านี้

หากฟังก์ชัน UtReadOlePresStmHeader ทำงานผิดพลาด cleanup code จะปล่อย memory pointer อีกครั้งโดยไม่ได้ตั้งใจ ส่งผลให้เกิดการดำเนินการแบบ double-free

ช่องโหว่นี้เป็นอันตรายอย่างมาก เนื่องจากสามารถถูกนำไปใช้โจมตีผ่านไฟล์ RTF ซึ่งมี Object OLE ฝังอยู่ และสามารถเปิดใช้งานได้แบบอัตโนมัติ (Triggered) ในแอปพลิเคชันอย่าง Microsoft Word หรือ Outlook

ช่องโหว่นี้มีคะแนน CVSS อยู่ที่ 9.8 ซึ่งแสดงให้เห็นถึงความร้ายแรงของช่องโหว่ ซึ่งส่วนใหญ่เกิดจากลักษณะ zero-click ที่ทำให้ผู้โจมตีสามารถสร้าง Payloads เพื่อให้สามารถใช้งานช่องโหว่ได้โดยไม่ต้องอาศัยการโต้ตอบจากผู้ใช้งาน

มีการออกแพตซ์อัปเดตที่กำหนดให้ pstmContents Pointer เป็น NULL ทันทีหลังจากถูก released เพื่อป้องกันปัญหาจากเหตุการณ์ double-free เนื่องจากการโจมตีนี้อาจเปลี่ยนไปใช้งานไฟล์รูปแบบอื่น ๆ ที่รองรับ OLE นอกเหนือจากไฟล์ RTF ได้

ตามที่ Johansen ระบุไว้ ผู้โจมตีสามารถโจมตีช่องโหว่นี้ได้โดยเพียงแค่ส่งไฟล์ RTF ที่ถูกปรับแต่งผ่านทางอีเมล ซึ่งเมื่อมีการ Preview ใน Outlook จะทำให้เกิดเงื่อนไข double-free และนำไปสู่การรันโค้ดที่เป็นอันตรายโดยไม่ต้องมีการโต้ตอบจากผู้ใช้งานได้

ซึ่งหมายความว่าเพียงแค่ Preview อีเมล ระบบของผู้ใช้ก็อาจถูกโจมตีได้ ทำให้ผู้ไม่หวังดีสามารถติดตั้งมัลแวร์, ขโมยข้อมูล หรือเพิ่มสิทธิ์ให้สูงขึ้นเพื่อทำการเข้าถึงภายในระบบเครือข่ายได้

โดยช่องโหว่นี้ส่งผลกระทบต่อระบบปฏิบัติการ Microsoft Windows หลายเวอร์ชัน ตั้งแต่ Windows 10 ถึง Windows 11 รวมถึง Windows Server เวอร์ชันตั้งแต่ปี 2008 จนถึงเวอร์ชันล่าสุดในปี 2025

ความง่ายของการโจมตีนี้ที่ต้องการเพียงแค่การ Preview อีเมลที่เป็นอันตราย แสดงให้เห็นถึงความเร่งด่วนที่ผู้ใช้งาน และองค์กรต้องดำเนินการอัปเดตแพตซ์โดยทันที

และเพื่อรับมือกับช่องโหว่ที่เกิดขึ้นนั้น ทาง Microsoft ได้ออกแพตซ์สำหรับแก้ไขช่องโหว่ในรอบการอัปเดตเดือนมกราคม 2025 ตามที่ Johansen ได้อธิบาย การแก้ไขนี้จะทำให้ Pointer เป็นค่า Null ทันทีหลังจากที่ถูก released และรวมถึงการปรับปรุงกระบวนการจัดการ error เพื่อป้องกันไม่ให้เกิดความเสียหายของหน่วยความจำลักษณะนี้ในอนาคตอีก

Microsoft ได้ขอความร่วมมือให้ผู้ใช้งานทั้งหมด ดำเนินการอัปเดตแพตซ์นี้โดยเร็วที่สุดเพื่อลดความเสี่ยง

Johansen ได้ให้คำแนะนำหลายข้อเพื่อให้ผู้ใช้งานปลอดภัยจากช่องโหว่ ดังนี้:

- ติดตั้งแพตซ์อัปเดตโดยทันที: ผู้ใช้ควรอัปเดตระบบ Windows ของตนด้วยแพตซ์ความปลอดภัยล่าสุดเพื่อแก้ไขช่องโหว่นี้

- ปิดการแสดงตัวอย่าง (Preview) RTF: สำหรับผู้ที่ไม่สามารถติดตั้งแพตซ์ได้ในทันที แนะนำให้ปิดการแสดงตัวอย่าง RTF ใน Outlook แต่ให้เป็นมาตรการเพียงชั่วคราวเท่านั้น

- เสริมความปลอดภัยอีเมล: เปิดใช้งานระบบตรวจจับภัยคุกคามขั้นสูงสำหรับตรวจสอบไฟล์แนบในอีเมลเพื่อเพิ่มความสามารถในการป้องกันด้านความปลอดภัย

สำหรับผู้ที่สนใจการวิเคราะห์เชิงลึกทางเทคนิค สามารถอ่านคำอธิบายช่องโหว่อย่างละเอียดได้จากบทความในบล็อก https://www.vulnu.com/p/zero-click-ole-rce-cve-2025-21298-microsoft-outlook-impacted นอกจากนี้ เขายังได้ให้สคริปต์ Kusto Query Language (KQL) สำหรับการติดตาม และตรวจสอบภัยคุกคาม ซึ่งช่วยให้ผู้เชี่ยวชาญด้านความปลอดภัยสามารถตรวจจับสัญญาณของการถูกโจมตีในระบบเครือข่ายของตนได้

ช่องโหว่แบบ Zero-Click นี้ถือเป็นความเสี่ยงที่สำคัญ เนื่องจากความง่ายในการโจมตี และศักยภาพในการสร้างความเสียหายเป็นวงกว้าง โดยการดำเนินการอย่างรวดเร็วของทาง Microsoft ในการปล่อยแพตซ์อัปเดต แสดงให้เห็นถึงความสำคัญ และเร่งด่วนของปัญหานี้

คำแนะนำ ผู้ใช้งาน และองค์กรควรดำเนินการตามขั้นตอนปฏิบัติที่ได้มีการแนะนำ และระบุไว้โดยทันที เพื่อรักษาความปลอดภัยของระบบจากการถูกโจมตีด้วยช่องโหว่นี้ และช่องโหว่ที่คล้ายกันในอนาคต สำหรับข้อมูลเพิ่มเติม ผู้ใช้งานสามารถติดตามได้จาก Matt Johansen ผ่านช่องทาง X

ที่มา : cybersecuritynews

You must be logged in to post a comment.