นักวิจัยด้านความปลอดภัยทางไซเบอร์ พบวิธีการ bypass ช่องโหว่ด้านความปลอดภัยที่ได้รับการแก้ไขแล้วใน NVIDIA Container Toolkit ซึ่งอาจถูกนำไปใช้ในการ exploited ระบบ isolation protections ของ Container และอาจจะเข้าถึงเครื่อง Host ได้อย่างสมบูรณ์

ช่องโหว่ใหม่นี้มีหมายเลข CVE-2025-23359 (คะแนน CVSS: 8.3) โดยส่งผลกระทบต่อเวอร์ชันต่าง ๆ ดังต่อไปนี้ :

- NVIDIA Container Toolkit (ทุกเวอร์ชั่นจนถึงเวอร์ชั่น 1.17.3) - แก้ไขแล้วในเวอร์ชั่น 1.17.4

- NVIDIA GPU Operator (ทุกเวอร์ชั่นจนถึงเวอร์ชั่น 24.9.1) - แก้ไขแล้วในเวอร์ชัน 24.9.2

บริษัทระบุในคำแนะนำเมื่อวันอังคาร (11 กุมภาพันธ์ 2025) ที่ผ่านมาว่า "NVIDIA Container Toolkit สำหรับ Linux มีช่องโหว่ประเภท Time-of-Check Time-of-Use (TOCTOU) เมื่อใช้งานด้วย default configuration จะทำให้สามารถใช้ container image ที่ถูกสร้างขึ้นมาโดยเฉพาะเพื่อเข้าถึงระบบไฟล์ของ Host ได้"

"หากโจมตีช่องโหว่นี้สำเร็จอาจนำไปสู่การโจมตีในรูปแบบต่าง ๆ เช่น การเรียกใช้โค้ดที่เป็นอันตราย, การโจมตีแบบ Denial of Service (DoS), การยกระดับสิทธิ์, การเปิดเผยข้อมูล และการปลอมแปลงข้อมูล"

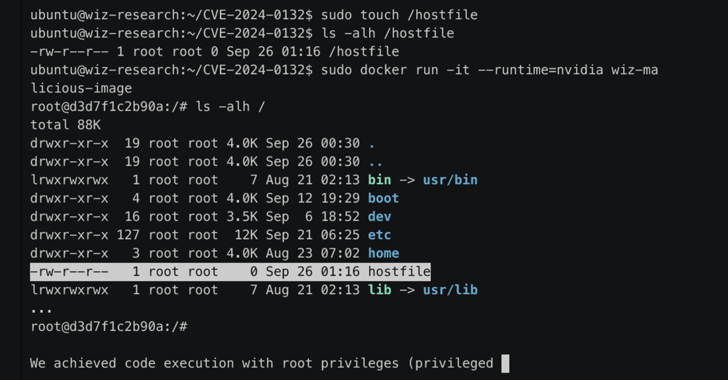

Wiz บริษัทด้านความปลอดภัยบนคลาวด์ เปิดเผยรายละเอียดทางเทคนิคเพิ่มเติมของช่องโหว่นี้โดยระบุว่า เป็นวิธีการ bypass ช่องโหว่อีกรายการหนึ่ง (CVE-2024-0132 คะแนน CVSS: 9.0) ที่ NVIDIA ได้ทำการแก้ไขไปแล้วในเดือนกันยายน 2024

โดยช่องโหว่นี้สามารถทำให้ผู้ไม่หวังดีสามารถ mount ระบบ root file ของ host เพื่อเข้าไปใน container ได้ ทำให้พวกเขาสามารถเข้าถึงไฟล์ทั้งหมดได้โดยไม่จำกัด นอกจากนี้ยังสามารถเข้าถึง containers ที่มีสิทธิ์ระดับสูง และเข้าควบคุม host ทั้งหมดผ่าน Unix socket ของ runtime ได้

นักวิจัยด้านความปลอดภัยจาก Wiz ได้แก่ Shir Tamari, Ronen Shustin และ Andres Riancho ระบุว่า จากการวิเคราะห์ซอร์สโค้ดของ NVIDIA Container Toolkit พบว่าสามารถควบคุม file paths ที่ใช้ในระหว่างการ mount โดยใช้ symbolic link ทำให้สามารถ mount ไฟล์จากภายนอก container (ตัวอย่าง เช่น root directory) ไปยัง path ภายใน "/usr/lib64" ได้

แม้ว่าการเข้าถึงระบบ host file ผ่านช่องโหว่นี้จะเป็นแบบ read-only แต่ข้อจำกัดนี้สามารถ bypass ได้โดยใช้ Unix socket เพื่อสร้าง containers ที่มีสิทธิ์ระดับสูงใหม่ เพื่อที่จะสามารถเข้าถึงระบบไฟล์ได้อย่างไม่มีข้อจำกัด

นักวิจัยระบุว่า "การเข้าถึงในระดับที่เพิ่มสูงขึ้นนี้ยังช่วยให้สามารถตรวจสอบปริมาณ traffic ในเครือข่าย, Debug process ที่กำลังทำงานอยู่ และดำเนินการอื่น ๆ ในระดับ Host ได้อีกด้วย"

นอกจากการอัปเดตเป็นเวอร์ชั่นล่าสุดแล้ว ผู้ใช้ NVIDIA Container Toolkit ควรหลีกเลี่ยงการ disable "--no-cntlibs" flag ในระบบที่มีการใช้งานจริง

ที่มา : thehackernews

You must be logged in to post a comment.