กลุ่มผู้ไม่หวังดีจากเกาหลีเหนือ หรือที่รู้จักกันในชื่อ Kimsuky ถูกพบในการโจมตีครั้งล่าสุดว่าใช้เครื่องมือ RDP Wrapper ที่สร้างขึ้นเอง และเครื่องมือพร็อกซีในการเข้าถึงเครื่องที่ถูกติดตั้งมัลแวร์โดยตรง

นี่เป็นสัญญาณของการเปลี่ยนแปลงกลยุทธ์ของ Kimsuky ตามที่ AhnLab Security Intelligence Center (ASEC) ซึ่งเป็นผู้ค้นพบแคมเปญนี้ได้ระบุไว้

ASEC ระบุว่า กลุ่มผู้ไม่หวังดีจากเกาหลีเหนือใช้เครื่องมือเข้าถึงจากระยะไกลที่สร้างขึ้นเอง แทนที่จะใช้แค่ backdoor อย่าง PebbleDash (ซึ่งยังคงถูกใช้งานอยู่)

การโจมตีล่าสุดของ Kimsuky

การโจมตีล่าสุดเริ่มต้นจากอีเมลฟิชชิ่งที่มีไฟล์ shortcut (.LNK) ที่เป็นอันตรายแนบมา ซึ่งถูกปลอมเป็นเอกสาร PDF หรือ Word

อีเมลเหล่านี้ประกอบไปด้วย ชื่อผู้รับ และชื่อบริษัทที่ถูกต้อง ซึ่งแสดงให้เห็นว่า Kimsuky ได้ทำการสืบค้นข้อมูลก่อนที่จะโจมตี

การเปิดไฟล์ .LNK จะทำให้ PowerShell หรือ Mshta ทำการดึงเพย์โหลดเพิ่มเติมจากเซิร์ฟเวอร์ภายนอก เช่น

- PebbleDash ซึ่งเป็น backdoor ที่รู้จักกันดีของ Kimsuky ที่ให้การควบคุมระบบเบื้องต้น

- RDP Wrapper ที่สร้างขึ้นเอง ซึ่งช่วยให้การเข้าถึง RDP ได้อย่างถาวร และสามารถ bypass มาตรการด้านความปลอดภัยได้

- เครื่องมือพร็อกซีสำหรับการ bypass ข้อจำกัดของ private network ซึ่งช่วยให้สามารถเข้าถึงระบบได้ แม้ว่าการเชื่อมต่อ RDP โดยตรงจะถูกบล็อก

Wrapper RDP ที่ถูกสร้างขึ้น

RDP Wrapper เป็นเครื่องมือโอเพนซอร์สที่ถูกออกแบบมาเพื่อเปิดใช้งานฟังก์ชันการทำงานของ Remote Desktop Protocol (RDP) บน Windows เวอร์ชันที่ไม่รองรับ RDP โดยตรง เช่น Windows Home

โดยทำหน้าที่เป็นตัวกลางที่ช่วยให้ผู้ใช้งานสามารถเปิดการเชื่อมต่อจากระยะไกล (remote desktop) โดยไม่ต้องแก้ไขไฟล์ระบบ

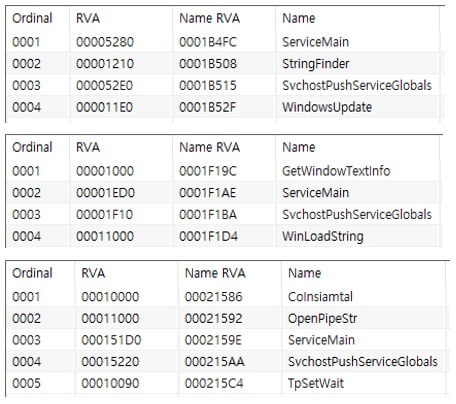

เวอร์ชันที่ปรับแต่งของ Kimsuky ได้ทำการเปลี่ยนแปลงฟังก์ชันการ export เพื่อ bypass การตรวจจับของโปรแกรมป้องกันมัลแวร์ และทำให้พฤติกรรมของมันแตกต่างจากเวอร์ชันปกติ ซึ่งเพียงพอที่จะหลีกเลี่ยงการตรวจจับแบบ signature-based

ข้อได้เปรียบหลักของการใช้ RDP Wrapper ที่สร้างขึ้นเองคือการหลีกเลี่ยงการตรวจจับ เนื่องจากการเชื่อมต่อ RDP มักจะถูกมองว่าเป็นการเชื่อมต่อที่ถูกต้องตามปกติ ซึ่งทำให้ Kimsuky สามารถหลีกเลี่ยงการตรวจจับได้เป็นเวลานานขึ้น

นอกจากนี้ มันยังให้การควบคุมจากระยะไกลผ่าน GUI ที่สะดวกกว่าเมื่อเทียบกับการเข้าถึง shell ผ่านมัลแวร์ และสามารถ bypass ไฟร์วอลล์ หรือข้อจำกัดของ NAT ผ่านรีเลย์ ทำให้สามารถเข้าถึง RDP จากภายนอกได้

ASEC รายงานว่า เมื่อ Kimsuky สามารถเข้าควบคุมระบบในเครือข่ายได้แล้ว พวกเขาจะติดตั้งเพย์โหลดที่เป็นอันตรายอื่น ๆ เพิ่มเติม

เพย์โหลดเหล่านี้รวมถึง keylogger ที่จะบันทึกการกดแป้นพิมพ์ และเก็บข้อมูลในไฟล์ข้อความในไดเรกทอรีของระบบ, infostealer (forceCopy) ที่ดึงข้อมูล credentials ที่บันทึกไว้ในเว็บเบราว์เซอร์ และ ReflectiveLoader ที่ใช้ PowerShell ซึ่งช่วยให้สามารถดำเนินการเพย์โหลดในหน่วยความจำได้

โดยรวมแล้ว Kimsuky เป็นภัยคุกคามที่ยังคงอยู่ และพัฒนาอย่างต่อเนื่อง และเป็นหนึ่งในกลุ่มผู้ไม่หวังดีที่มีชื่อเสียงที่สุดของเกาหลีเหนือ ซึ่งมุ่งมั่นในการรวบรวมข่าวกรองสำคัญต่าง ๆ

การค้นพบล่าสุดของ ASEC แสดงให้เห็นว่าผู้ไม่หวังดีเปลี่ยนไปใช้วิธีการเข้าถึงจากระยะไกลที่หลีกเลี่ยงการตรวจจับได้มากขึ้น เพื่อให้อยู่ในเครือข่ายที่ถูกโจมตีได้นานขึ้น

ที่มา : bleepingcomputer

You must be logged in to post a comment.