กลุ่มแฮ็กเกอร์จากจีนกำลังใช้วิธีการ hijacking SSH daemon บนอุปกรณ์เครือข่าย โดยส่งมัลแวร์เข้าสู่ process เพื่อให้สามารถแฝงตัวอยู่ในระบบได้อย่างถาวร และดำเนินการอย่างลับ ๆ

ชุดเครื่องมือการโจมตีที่เพิ่งถูกค้นพบนี้ ถูกใช้มาตั้งแต่ช่วงกลางเดือนพฤศจิกายน 2024 และถูกระบุว่าเป็นฝีมือของกลุ่ม Evasive Panda ของจีน หรือที่รู้จักกันในชื่อ DaggerFly

ตามรายงานของนักวิจัยจาก Fortinet FortiGuard ชุดเครื่องมือนี้มีชื่อว่า "ELF/Sshdinjector.A!tr" ซึ่งเป็นชุดมัลแวร์ที่ถูกส่งเข้าไปใน SSH daemon เพื่อดำเนินการโจมตีในหลายรูปแบบ

FortiGuard ระบุว่า ELF/Sshdinjector.A!tr ถูกใช้ในการโจมตีอุปกรณ์เครือข่าย แม้ว่าจะเคยถูกบันทึกไว้ก่อนหน้านี้ แต่ยังไม่มีรายงานเชิงวิเคราะห์ที่อธิบายรายละเอียดเกี่ยวกับการทำงานของมัลแวร์ตัวนี้

กลุ่มแฮ็กเกอร์ Evasive Panda มีประวัติการโจมตีมาตั้งแต่ปี 2012 และเพิ่งถูกเปิดโปงว่ามีส่วนเกี่ยวข้องกับการโจมตีโดยใช้ backdoor บน macOS ผ่านการโจมตีแบบ supply chain attacks โดยใช้ผู้ให้บริการอินเทอร์เน็ต (ISP) ในเอเชีย และขโมยข้อมูลจากองค์กรในสหรัฐฯ เป็นเวลานานถึงสี่เดือน

การกำหนดเป้าหมาย SSHD

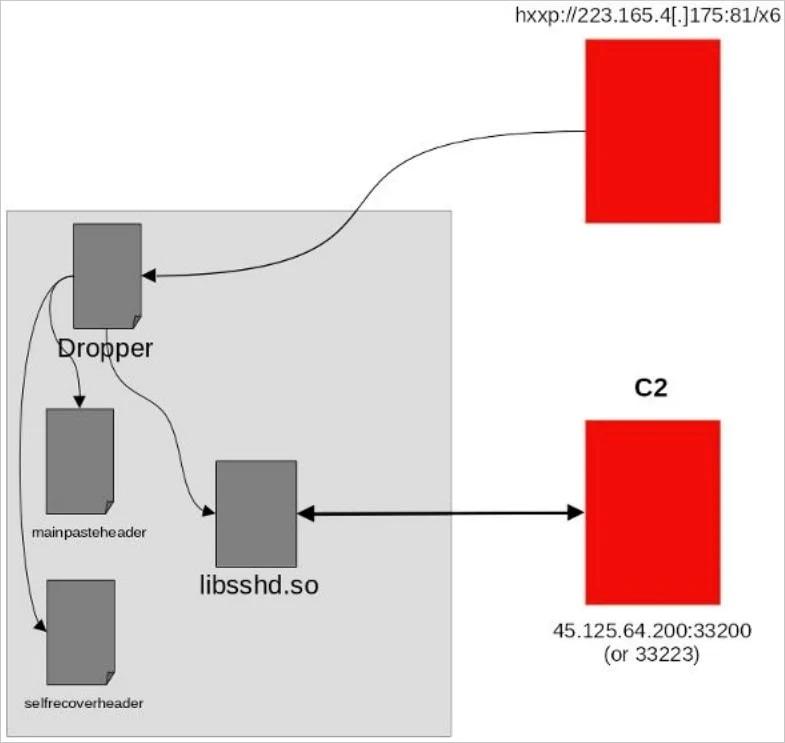

แม้ว่า FortiGuard จะยังไม่ได้เปิดเผยวิธีการโจมตีอุปกรณ์เครือข่ายในเบื้องต้น แต่เมื่อการโจมตีสำเร็จ dropper component จะทำการตรวจสอบว่าอุปกรณ์มีการติดมัลแวร์มาก่อนหรือไม่ และกำลังทำงานภายใต้สิทธิ์ root หรือไม่

หากตรงตามเงื่อนไข binary หลายรายการ รวมถึง SSH library (libssdh.so) จะถูก drop ลงในเครื่องเป้าหมาย

ไฟล์นี้ทำหน้าที่เป็น component หลักของ backdoor โดยรับผิดชอบในการเชื่อมต่อกับเซิร์ฟเวอร์ควบคุม และสั่งการ (C2) และการขโมยข้อมูลออกไปยังภายนอก

ไฟล์ library อื่น ๆ เช่น 'mainpasteheader' และ 'selfrecoverheader' ช่วยให้ผู้โจมตีสามารถรักษาการเข้าถึงอุปกรณ์ที่ติดมัลแวร์ได้

SSH library ที่เป็นอันตรายถูกส่งเข้าไปใน SSH daemon และรอรับคำสั่งจากเซิร์ฟเวอร์ควบคุม และสั่งการ (C2) เพื่อดำเนินการตรวจสอบระบบ, ขโมย credential, การตรวจสอบ process, การเรียกใช้คำสั่งจากระยะไกล และจัดการไฟล์

คำสั่งที่รองรับทั้ง 15 รายการ ได้แก่:

- รวบรวมรายละเอียดของระบบ เช่น ชื่อโฮสต์ และ MAC Address และส่งออกข้อมูล

- แสดงรายการ installed services โดยตรวจสอบไฟล์ใน /etc/init.d

- อ่านข้อมูล sensitive user data จาก /etc/shadow

- ดึงรายชื่อ processes ที่ทำงานอยู่ทั้งหมดในระบบ

- พยายามเข้าถึง /var/log/dmesg เพื่ออ่าน system logs

- พยายามอ่าน /tmp/fcontr.xml เพื่อค้นหาข้อมูลที่อาจมีความสำคัญ

- แสดงรายการเนื้อหาภายใน directory ที่กำหนด

- อัปโหลด หรือดาวน์โหลดไฟล์ระหว่างระบบ และผู้โจมตี

- เปิด remote shell เพื่อให้ผู้โจมตีเข้าถึงระบบผ่าน command-line

- เรียกใช้คำสั่งใด ๆ บนระบบที่ติดมัลแวร์จากระยะไกล

- หยุด และลบ process ที่เป็นอันตรายออกจากหน่วยความจำ

- ลบไฟล์ที่กำหนดไว้จากระบบ

- เปลี่ยนชื่อไฟล์ในระบบ

- แจ้งเตือนผู้โจมตีว่ามัลแวร์กำลังทำงานอยู่

- ส่งข้อมูลระบบที่ถูกขโมย, service lists และข้อมูล credential ของผู้ใช้ไปยังผู้โจมตี

FortiGuard ยังระบุว่าได้ใช้เครื่องมือที่ช่วยเหลือด้วย AI เพื่อทำ reverse engineer และวิเคราะห์มัลแวร์นี้ แม้ว่าจะพบปัญหาสำคัญ เช่น การสร้างข้อมูลที่ผิดพลาด, การคาดเดาที่ไม่แม่นยำ และการละเว้นข้อมูลสำคัญ แต่เครื่องมือดังกล่าวแสดงให้เห็นถึงศักยภาพที่น่าสนใจ

Fortinet ระบุว่า ลูกค้าของตนได้รับการป้องกันจากมัลแวร์นี้แล้วผ่านบริการ FortiGuard AntiVirus ซึ่งสามารถตรวจจับภัยคุกคามภายใต้ชื่อ ELF/Sshdinjector.A!tr และ Linux/Agent.ACQ!tr

นักวิจัยยังได้แชร์ค่าแฮชของตัวอย่างมัลแวร์ที่ถูกอัปโหลดไปยัง VirusTotal

IOCs

Hash

94e8540ea39893b6be910cfee0331766e4a199684b0360e367741facca74191f

0e2ed47c0a1ba3e1f07711fb90ac8d79cb3af43e82aa4151e5c7d210c96baebb

6d08ba82bb61b0910a06a71a61b38e720d88f556c527b8463a11c1b68287ce84

6d08ba82bb61b0910a06a71a61b38e720d88f556c527b8463a11c1b68287ce84.elf

ที่มา : bleepingcomputer

You must be logged in to post a comment.